Windows 10 będzie obsługiwać DNS przez HTTPS natywnie

DNS-over-HTTPS to stosunkowo młody protokół sieciowy, zaimplementowany około dwa lata temu. Ma na celu zwiększenie prywatności i bezpieczeństwa użytkowników poprzez zapobieganie podsłuchiwaniu i manipulowaniu danymi DNS przez: ataki typu man-in-the-middle przy użyciu protokołu HTTPS do szyfrowania danych między klientem DoH a DNS opartym na DoH przelicznik.

Zespół Windows Core Networking jest zajęty dodaniem obsługi DoH do systemu operacyjnego. Oto ich zasady przewodnie dotyczące podejmowania decyzji, jaki rodzaj szyfrowania DNS będzie obsługiwał system Windows i jak zostanie skonfigurowany.

- Windows DNS musi być domyślnie tak prywatny i funkcjonalny, jak to tylko możliwe, bez potrzeby użytkownika lub konfiguracji administratora, ponieważ ruch DNS systemu Windows stanowi migawkę przeglądania użytkownika historia. Dla użytkowników systemu Windows oznacza to, że ich doświadczenie będzie tak prywatne, jak to tylko możliwe, dzięki systemowi Windows po wyjęciu z pudełka. Dla firmy Microsoft oznacza to, że będziemy szukać możliwości szyfrowania ruchu DNS systemu Windows bez zmiany skonfigurowanych resolwerów DNS ustawionych przez użytkowników i administratorów systemu.

- Użytkownicy i administratorzy systemu Windows, którym zależy na prywatności, muszą zostać poprowadzeni do ustawień DNS, nawet jeśli nie wiedzą jeszcze, czym jest DNS. Wielu użytkowników jest zainteresowanych kontrolowaniem swojej prywatności i szuka ustawień skoncentrowanych na prywatności, takich jak uprawnienia aplikacji do aparatu i lokalizacji, ale może nie być świadomy lub nie wiedzieć o ustawieniach DNS lub rozumieć, dlaczego mają one znaczenie i mogą nie szukać ich w urządzeniu ustawienia.

- Użytkownicy i administratorzy systemu Windows muszą być w stanie poprawić konfigurację DNS za pomocą jak najmniejszej liczby prostych czynności. Musimy upewnić się, że nie wymagamy specjalistycznej wiedzy ani wysiłku ze strony użytkowników systemu Windows, aby korzystać z szyfrowanego DNS. Zarówno zasady przedsiębiorstwa, jak i działania interfejsu użytkownika powinny być czymś, co musisz zrobić tylko raz, a nie trzeba je konserwować.

- Użytkownicy i administratorzy systemu Windows muszą wyraźnie zezwolić na powrót z zaszyfrowanego DNS po skonfigurowaniu. Po skonfigurowaniu systemu Windows do korzystania z zaszyfrowanego DNS, jeśli nie otrzyma żadnych innych instrukcji od użytkowników lub administratorów systemu Windows, należy przyjąć, że powrót do niezaszyfrowanego DNS jest zabroniony.

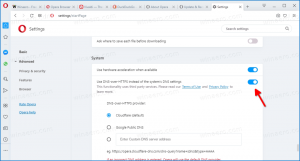

W oparciu o te zasady zespół planuje przyjęcie DNS przez HTTPS (lub DoH) w kliencie DNS systemu Windows. Jako platforma, Windows Core Networking stara się umożliwić użytkownikom korzystanie z dowolnych protokołów, więc jesteśmy otwarci na inne opcje, takie jak DNS przez TLS (DoT) w przyszłości. Obecnie pracują nad obsługą DoH, ponieważ pozwoli im to ponownie wykorzystać istniejącą infrastrukturę HTTPS.

Jako pierwszy kamień milowy będą używać DoH dla serwerów DNS, z których system Windows jest już skonfigurowany. Obecnie istnieje kilka publicznych serwerów DNS obsługujących DoH, a jeśli użytkownik systemu Windows lub administrator urządzenia skonfiguruje jeden z nich dzisiaj, system Windows po prostu użyje klasycznego DNS (bez szyfrowania) na tym serwerze. Ponieważ jednak te serwery i ich konfiguracje DoH są dobrze znane, system Windows może automatycznie uaktualnić do DoH podczas korzystania z tego samego serwera. Zespół czerpie następujące korzyści z tej zmiany:

- Nie będziemy wprowadzać żadnych zmian, do którego serwera DNS system Windows został skonfigurowany do używania przez użytkownika lub sieć. Obecnie użytkownicy i administratorzy decydują, którego serwera DNS użyć, wybierając sieć, do której się przyłączają, lub określając serwer bezpośrednio; ten kamień milowy niczego w tym nie zmieni. Wiele osób korzysta z usług ISP lub publicznego filtrowania treści DNS w celu blokowania obraźliwych stron internetowych. Ciche zmienianie serwerów DNS, którym powierzono wykonywanie rozwiązań Windows, może nieumyślnie ominąć te kontrole i zirytować naszych użytkowników. Uważamy, że administratorzy urządzeń mają prawo kontrolować, dokąd zmierza ich ruch DNS.

- Wielu użytkowników i aplikacji, które chcą zachować prywatność, zacznie czerpać korzyści bez konieczności znajomości systemu DNS. Zgodnie z zasadą 1, zapytania DNS stają się bardziej prywatne bez żadnych działań ze strony aplikacji lub użytkowników. Gdy oba punkty końcowe obsługują szyfrowanie, nie ma powodu, aby czekać na pozwolenie na użycie szyfrowania!

- Możemy zacząć dostrzegać wyzwania związane z egzekwowaniem linii w sprawie preferowania braku rozdzielczości zamiast niezaszyfrowanego powrotu. Zgodnie z zasadą 4 to użycie DoH będzie wymuszone, tak aby serwer potwierdzony przez Windows do obsługi DoH nie był konsultowany przez klasyczny DNS. Jeśli ta preferencja prywatności nad funkcjonalnością powoduje jakiekolwiek zakłócenia w typowych scenariuszach internetowych, dowiemy się o tym wcześnie.

W przyszłości Windows 10 będzie zawierał możliwość jawnej konfiguracji serwerów DoH.

Źródło