Windows 10 admitirá DNS sobre HTTPS de forma nativa

DNS-over-HTTPS es un protocolo web relativamente joven, implementado hace unos dos años. Su objetivo es aumentar la privacidad y la seguridad del usuario al evitar la interceptación y la manipulación de los datos del DNS por parte de Ataques man-in-the-middle mediante el uso del protocolo HTTPS para cifrar los datos entre el cliente DoH y el DNS basado en DoH resolver.

El equipo de Windows Core Networking está ocupado agregando la compatibilidad con DoH al sistema operativo. Estos son sus principios rectores para tomar decisiones sobre qué tipo de cifrado de DNS admitirá Windows y cómo se configurará.

Anuncio publicitario

- El DNS de Windows debe ser lo más privado y funcional posible de forma predeterminada sin la necesidad de que el usuario o configuración de administrador porque el tráfico DNS de Windows representa una instantánea de la navegación del usuario historia. Para los usuarios de Windows, esto significa que Windows hará que su experiencia sea lo más privada posible. Para Microsoft, esto significa que buscaremos oportunidades para cifrar el tráfico DNS de Windows sin cambiar los resolutores DNS configurados por los usuarios y administradores del sistema.

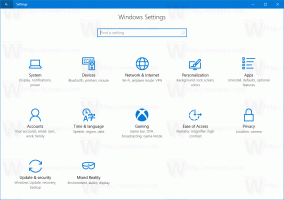

- Los usuarios y administradores de Windows con mentalidad de privacidad deben ser guiados a la configuración de DNS incluso si aún no saben qué es el DNS. Muchos usuarios están interesados en controlar su privacidad y buscan configuraciones centradas en la privacidad, como permisos de aplicaciones para la cámara y ubicación, pero es posible que no conozca o no sepa acerca de la configuración de DNS o no entienda por qué son importantes y es posible que no los busque en el dispositivo ajustes.

- Los usuarios y administradores de Windows deben poder mejorar su configuración de DNS con la menor cantidad de acciones simples posible. Debemos asegurarnos de que no requerimos conocimientos o esfuerzos especializados por parte de los usuarios de Windows para beneficiarse del DNS cifrado. Tanto las políticas empresariales como las acciones de la interfaz de usuario deberían ser algo que solo tenga que hacer una vez en lugar de tener que mantener.

- Los usuarios y administradores de Windows deben permitir explícitamente el respaldo del DNS cifrado una vez configurado. Una vez que Windows se ha configurado para usar DNS cifrado, si no recibe otras instrucciones de los usuarios o administradores de Windows, debe asumir que está prohibido recurrir a DNS sin cifrar.

Sobre la base de estos principios, el equipo está haciendo planes para adoptar DNS sobre HTTPS (o DoH) en el cliente DNS de Windows. Como plataforma, Windows Core Networking busca permitir a los usuarios usar cualquier protocolo que necesiten, por lo que estamos abiertos a tener otras opciones como DNS sobre TLS (DoT) en el futuro. A partir de ahora, están trabajando para admitir DoH porque les permitirá reutilizar su infraestructura HTTPS existente.

Para el primer hito, usarán DoH para servidores DNS que Windows ya está configurado para usar. Ahora hay varios servidores DNS públicos que admiten DoH, y si un usuario de Windows o un administrador de dispositivo configura uno de ellos hoy, Windows solo usará el DNS clásico (sin cifrado) en ese servidor. Sin embargo, dado que estos servidores y sus configuraciones de DoH son bien conocidos, Windows puede actualizar automáticamente a DoH mientras usa el mismo servidor. El equipo afirma los siguientes beneficios de este cambio:

- No realizaremos ningún cambio en el servidor DNS que Windows fue configurado para usar por el usuario o la red. Hoy en día, los usuarios y administradores deciden qué servidor DNS usar eligiendo la red a la que se unen o especificando el servidor directamente; este hito no cambiará nada sobre eso. Mucha gente usa el filtrado de contenido de ISP o DNS público para hacer cosas como bloquear sitios web ofensivos. Cambiar silenciosamente los servidores DNS confiables para hacer resoluciones de Windows podría pasar inadvertidamente estos controles y frustrar a nuestros usuarios. Creemos que los administradores de dispositivos tienen derecho a controlar a dónde va su tráfico de DNS.

- Muchos usuarios y aplicaciones que desean privacidad comenzarán a obtener los beneficios sin tener que conocer el DNS. De acuerdo con el principio 1, las consultas de DNS se vuelven más privadas sin ninguna acción por parte de las aplicaciones ni de los usuarios. Cuando ambos extremos admiten el cifrado, no hay razón para esperar a que se le dé permiso para usar el cifrado.

- Podemos comenzar a ver los desafíos para hacer cumplir la línea de preferir la falla de resolución a la reserva no cifrada. De acuerdo con el principio 4, este uso de DoH se aplicará de modo que un servidor confirmado por Windows como compatible con DoH no sea consultado a través del DNS clásico. Si esta preferencia por la privacidad sobre la funcionalidad causa alguna interrupción en escenarios web comunes, lo averiguaremos pronto.

En el futuro, Windows 10 incluirá la capacidad de configurar servidores DoH explícitamente.

Fuente