Windows 10 ізначально підтримуватиме DNS через HTTPS

DNS-over-HTTPS — це відносно молодий веб-протокол, реалізований близько двох років тому. Він призначений для підвищення конфіденційності та безпеки користувачів шляхом запобігання підслуховування та маніпуляції з даними DNS за допомогою атаки «посередині» за допомогою протоколу HTTPS для шифрування даних між клієнтом DoH і DNS на основі DoH резольвер.

Команда Windows Core Networking зайнята додаванням підтримки DoH в ОС. Ось їхні керівні принципи щодо прийняття рішень, який тип шифрування DNS підтримуватиме Windows і як воно буде налаштовано.

Реклама

- DNS Windows має бути максимально приватним і функціональним за замовчуванням без потреби користувача або конфігурації адміністратора, оскільки трафік DNS Windows являє собою знімок перегляду користувача історії. Для користувачів Windows це означає, що їхній досвід буде максимально приватним завдяки Windows із коробки. Для Microsoft це означає, що ми будемо шукати можливості для шифрування трафіку DNS Windows, не змінюючи налаштовані розпізнавачі DNS, встановлені користувачами та системними адміністраторами.

- Користувачів та адміністраторів Windows, які піклуються про конфіденційність, необхідно ознайомитися з налаштуваннями DNS, навіть якщо вони ще не знають, що таке DNS. Багато користувачів зацікавлені в тому, щоб контролювати свою конфіденційність і шукають орієнтовані на конфіденційність налаштування, такі як дозволи додатків до камери та місцезнаходження, але може не знати або не знати про налаштування DNS або розуміти, чому вони важливі, і не шукати їх на пристрої налаштування.

- Користувачі та адміністратори Windows повинні мати можливість покращити конфігурацію DNS за допомогою якомога менше простих дій. Ми повинні переконатися, що нам не потрібні спеціальні знання чи зусилля з боку користувачів Windows, щоб отримати вигоду від зашифрованого DNS. Політики підприємства та дії з користувацьким інтерфейсом однаково повинні виконуватися лише один раз, а не підтримувати.

- Користувачі та адміністратори Windows повинні явно дозволити вихід із зашифрованого DNS після налаштування. Після того, як Windows налаштовано на використання зашифрованого DNS, якщо вона не отримує інших інструкцій від користувачів або адміністраторів Windows, вона повинна вважати, що повернення до незашифрованого DNS заборонено.

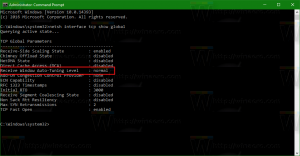

Виходячи з цих принципів, команда планує запровадити DNS через HTTPS (або DoH) у клієнті Windows DNS. Як платформа Windows Core Networking прагне дозволити користувачам використовувати будь-які протоколи, які їм потрібні, тому ми відкриті до інших варіантів, таких як DNS через TLS (DoT) у майбутньому. На даний момент вони працюють над підтримкою DoH, оскільки це дозволить їм повторно використовувати наявну інфраструктуру HTTPS.

На першому етапі вони будуть використовувати DoH для DNS-серверів, які Windows вже налаштовано для використання. Зараз є кілька загальнодоступних DNS-серверів, які підтримують DoH, і якщо користувач або адміністратор пристрою Windows налаштує один із них сьогодні, Windows просто використовуватиме класичний DNS (без шифрування) для цього сервера. Однак, оскільки ці сервери та їх конфігурації DoH добре відомі, Windows може автоматично оновлюватися до DoH, використовуючи той самий сервер. Команда заявляє про наступні переваги від цієї зміни:

- Ми не будемо вносити жодних змін до того, який DNS-сервер Windows налаштовано для використання користувачем або мережею. Сьогодні користувачі та адміністратори вирішують, який DNS-сервер використовувати, вибираючи мережу, до якої вони приєднаються, або вказуючи сервер безпосередньо; ця віха нічого не змінить у цьому. Багато людей використовують фільтрацію вмісту ISP або загальнодоступного DNS, щоб блокувати образливі веб-сайти. Безшумна зміна DNS-серверів, яким довірено виконувати роздільну здатність Windows, може ненавмисно обійти ці елементи керування та розчарувати наших користувачів. Ми вважаємо, що адміністратори пристроїв мають право контролювати, куди спрямовується їхній DNS-трафік.

- Багато користувачів і програм, які хочуть конфіденційності, почнуть отримувати переваги, не знаючи про DNS. Відповідно до принципу 1, запити DNS стають більш приватними без жодних дій з боку програм або користувачів. Якщо обидві кінцеві точки підтримують шифрування, немає причин чекати дозволу на використання шифрування!

- Ми можемо помітити проблеми, пов’язані з дотриманням лінії, яка віддає перевагу помилковій розв’язці, а не незашифрованому резервному. Відповідно до принципу 4, це використання DoH буде забезпечено таким чином, щоб сервер, підтверджений Windows, що підтримує DoH, не звертався через класичний DNS. Якщо ця перевага конфіденційності над функціональністю спричинить будь-які порушення в звичайних веб-сценаріях, ми дізнаємося раніше.

У майбутньому Windows 10 буде включати можливість явного налаштування серверів DoH.

Джерело