Inaktivera BitLocker-kryptering av hårdvara på sårbara SSD: er

Igår upptäcktes en sårbarhet i hårdvarukrypteringen som implementerats av vissa SSD: er. Tyvärr, BitLocker i Windows 10 (och möjligen även Windows 8.1) delegerar skyldigheten att säkert kryptera och skydda användarens data till enheten tillverkare. När hårdvarukryptering är tillgänglig verifierar den inte om krypteringen är idiotsäker och stänger av sin egen mjukvarubaserade kryptering, vilket gör dina data sårbara. Här är en lösning som du kan tillämpa.

Annons

Även om du aktiverar BitLocker-kryptering på ett system kanske Windows 10 inte krypterar dina data med sin mjukvarukryptering om enheten förmedlar till operativsystemet att den använder hårdvara kryptering. Även om din hårddisk stöder kryptering, kan den lätt gå sönder på grund av användningen av en tom lösenfras.

En nyligen studie visar att Crucial och Samsungs produkter har många problem med sina SSD: er. Till exempel har vissa Crucial-modeller ett tomt huvudlösenord som ger åtkomst till krypteringsnycklarna. Det är mycket möjligt att den firmware som används i annan hårdvara av olika leverantörer också kan ha liknande problem.

Som en lösning, Microsoft föreslår inaktivera hårdvarukryptering och byta till BitLockers mjukvarukryptering om du har riktigt känsliga och viktiga data.

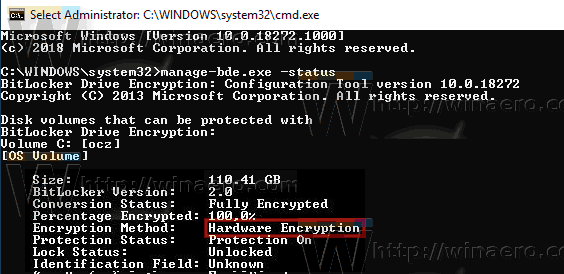

Först och främst måste du kontrollera vilken typ av kryptering ditt system använder för närvarande.

Kontrollera status för BitLocker Drive Encryption for Drive i Windows 10

- Öppna en förhöjd kommandotolk.

- Skriv eller kopiera och klistra in följande kommando:

manage-bde.exe -status

- Se raden 'Krypteringsmetod'. Om den innehåller "Hårdvarukryptering" förlitar sig BitLocker på hårdvarukryptering. Annars använder den programvarukryptering.

Så här byter du från hårdvarukryptering till programvarukryptering med BitLocker.

Inaktivera hårdvara BitLocker-kryptering

- Stäng av BitLocker helt för att dekryptera enheten.

- Öppen PowerShell som administratör.

- Ge kommandot:

Enable-BitLocker -HardwareEncryption:$False - Aktivera BitLocker igen.

Om du är systemadministratör, aktivera och distribuera policyn "Konfigurera användning av hårdvarubaserad kryptering för operativsystemsenheter".

Inaktivera BitLocker-kryptering av maskinvara med grupprincip

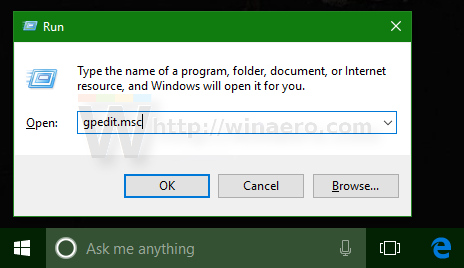

Om du kör Windows 10 Pro, Enterprise eller Education utgåva, kan du använda appen Local Group Policy Editor för att konfigurera alternativen som nämns ovan med ett GUI.

- Tryck Vinna + R tangenterna tillsammans på ditt tangentbord och skriv:

gpedit.msc

Tryck enter.

- Group Policy Editor öppnas. Gå till Datorkonfiguration\Administrativa mallar\Windows Components\BitLocker Drive Encryption\Operating System Drives. Ställ in policyalternativetKonfigurera användning av hårdvarubaserad kryptering för operativsystemsenheter till Inaktiverad.

Alternativt kan du tillämpa en registerjustering.

Inaktivera BitLocker-kryptering av hårdvara med Registry Tweak

- Öppen Registerredigerare.

- Gå till följande registernyckel:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Tips: Se hur man hoppar till önskad registernyckel med ett klick.

Om du inte har en sådan nyckel är det bara att skapa den.

- Skapa här ett nytt 32-bitars DWORD-värde OSAllowedHardwareEncryptionAlgorithms. Obs: Även om du är det kör 64-bitars Windowsmåste du fortfarande använda en 32-bitars DWORD som värdetyp.

Lämna dess värdedata som 0. - För att ändringarna som görs av registerjusteringen ska träda i kraft, starta om Windows 10.

Det är allt.