Enligt uppgift kan anpassade teman användas för att stjäla användaruppgifter för Windows 10

Ett nytt fynd av säkerhetsforskare Jimmy Bayne, som har avslöjat det på Twitter, avslöjar en sårbarhet i Windows 10:s temamotor som kan användas för att stjäla användarnas referenser. Ett speciellt missformat tema, när det öppnas, omdirigerar användarna till en sida som uppmanar användarna att ange sina autentiseringsuppgifter.

Annons

Som du kanske redan vet, Windows tillåter delning av teman i Inställningar. Detta kan göras genom att öppna Inställningar > Anpassning > Teman och sedan genom att välja på "Spara tema för delning" från menyn. Detta skapar en ny *.deskthemepack-fil som användaren kan ladda upp till Internet, skicka via e-post eller kan dela med andra via en mängd olika metoder. Andra användare kan ladda ner sådana filer och installera dem med ett klick.

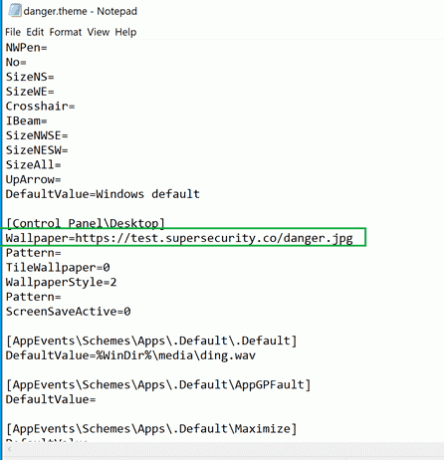

En angripare kan på liknande sätt skapa en ".theme"-fil där standardinställningen för bakgrundsbild pekar på en webbplats som kräver autentisering. När intet ont anande användare anger sina autentiseringsuppgifter skickas en NTLM-hash av detaljerna till webbplatsen för autentisering. Icke-komplexa lösenord knäcks sedan upp med hjälp av speciell avhashningsprogram.

[Credential Harvesting Trick] Med hjälp av en Windows .theme-fil kan Bakgrundsnyckeln konfigureras så att den pekar på en http/s-resurs som krävs för fjärrbehörighet. När en användare aktiverar temafilen (t.ex. öppnad från en länk/bilaga) visas en Windows cred-prompt för användaren.

Vad är *.theme-filer?

Tekniskt sett är *.theme-filer *.ini-filer som innehåller ett antal avsnitt som Windows läser och ändrar utseendet på operativsystemet enligt instruktionerna som det hittat. Temafilen anger accentfärgen, bakgrundsbilder som ska tillämpas och några andra alternativ.

En av dess sektioner ser ut som följer.

[Kontrollpanelen\Skrivbord]Bakgrund=%WinDir%\web\wallpaper\Windows\img0.jpg

Den anger standardbakgrunden som används när användaren installerar temat. Istället för den lokala sökvägen, pekar forskaren, kan den ställas in på en fjärrresurs som kan användas för att få användaren att ange sina referenser.

Bakgrundsnyckeln finns under avsnittet "Kontrollpanelen\Desktop" i .theme-filen. Andra nycklar kan möjligen användas på samma sätt, och detta kan också fungera för netNTLM-hash-avslöjande när det är inställt för fjärrfilplatser, säger Jimmy Bayne.

Forskaren tillhandahåller en metod för att lindra problemet.

Ur ett defensivt perspektiv, blockera/återassociera/jakta efter tilläggen "theme", "themepack", "desktopthemepackfile". I webbläsare bör användare presenteras med en kontroll innan de öppnas. Andra CVE-vulns har avslöjats under de senaste åren, så det är värt att ta itu med och mildra

Källa: Neowin