Hitta om din dator påverkas av Meltdown och Spectre CPU-sårbarheter

Det är ingen hemlighet längre att alla Intel-processorer som släppts under det senaste decenniet är drabbade av ett allvarligt problem. En speciellt felaktig kod kan användas för att stjäla privata data från alla andra processer, inklusive känsliga data som lösenord, säkerhetsnycklar och så vidare. I den här artikeln kommer vi att se hur du hittar om din dator påverkas av problemet.

Annons

Om du inte är medveten om Meltdown- och Spectre-sårbarheterna har vi täckt dem i detalj i dessa två artiklar:

- Microsoft rullar ut nödfix för Meltdown och Spectre CPU-brister

- Här är Windows 7 och 8.1-fixar för Meltdown och Spectre CPU-brister

Kort sagt, både Meltdown- och Spectre-sårbarheter tillåter en process att läsa privata data för alla andra processer, även från utsidan av en virtuell maskin. Detta är möjligt på grund av Intels implementering av hur deras processorer förhämtar data. Detta kan inte åtgärdas genom att bara patcha OS. Korrigeringen innebär uppdatering av OS-kärnan, såväl som en CPU-mikrokoduppdatering och möjligen till och med en UEFI/BIOS/firmware-uppdatering för vissa enheter, för att helt mildra utnyttjandet.

Ny forskning visar att ARM64- och AMD-processorer också påverkas av Spectre-sårbarheten, relaterad till spekulativ exekvering.

Tillgängliga korrigeringar

Microsoft har redan släppt en uppsättning korrigeringar för alla operativsystem som stöds. Mozilla har idag utfärdat en uppdaterad version av Firefox 57, och Google kommer att skydda Chrome-användare med version 64.

För den aktuella versionen av Google Chrome kan du aktivera extra skydd genom att aktivera Fullständig webbplatsisolering. Site Isolation erbjuder en andra försvarslinje för att göra sådana sårbarheter mindre benägna att lyckas. Det säkerställer att sidor från olika webbplatser alltid sätts in i olika processer, som var och en körs i en sandlåda som begränsar vad processen får göra. Det blockerar också processen från att ta emot vissa typer av känsliga dokument från andra webbplatser.

Google kommer att uppdatera Chrome igen (version 64) i slutet av månaden för att skydda mot utnyttjande av sårbarheter relaterade till Meltdown och Spectre. Version 64 av Chrome har redan kommit till betakanalen.

Ta reda på om din dator är påverkad av Meltdown och Spectre sårbarheter

Obs: Instruktionerna nedan är tillämpliga på Windows 10, Windows 8.1 och Windows 7 SP1.

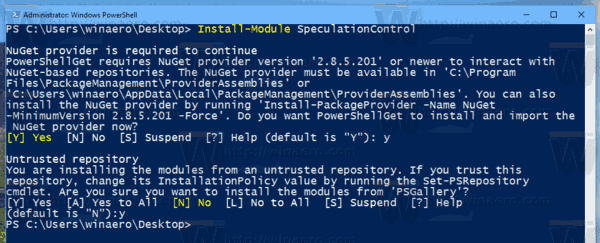

- Öppen PowerShell som administratör.

- Skriv följande kommando:

Installationsmodul SpeculationControl. Detta kommer att installera en extra modul på din dator. Svara "Y" två gånger.

- Aktivera den installerade modulen med kommandot:

Import-modul Spekulationskontroll. - Kör nu följande cmdlet:

Hämta-SpeculationControlSettings. - I utgången, se de aktiverade skydden som visas som "True".

Obs: Om du får felmeddelandet

"Import-Module: Fil C:\Program Files\WindowsPowerShell\Modules\SpeculationControl\1.0.1\SpeculationControl.psm1

kan inte laddas eftersom körande skript är inaktiverat på det här systemet. ..."

Ändra sedan exekveringspolicyn till obegränsad eller gå förbi. Se följande artikel:

Hur man ändrar PowerShell Execution Policy i Windows 10

Du är skyddad om alla rader har värdet True. Så här ser mitt oparpade Windows 10 ut i utgången:

Det är allt.

Källa: Microsoft