Windows Server vNext LTSC Build 17623 släppt

Microsoft släppte idag en ny Insider Preview av Windows Server. Den här gången är det Windows Server Build 17623. Denna version är den första versionen av versionen av Windows Server vNext Long-Term Servicing Channel (LTSC) som innehåller både skrivbordet Erfarenhet såväl som Server Core i alla 18 serverspråk, såväl som den första versionen av nästa Windows Server Semi-Annual Channel släpp.

För varje förhandsversion kommer vi att tillhandahålla ett fokusområde som vi vill att du ska ta en titt på och ge oss feedback om. Vi uppmuntrar dig att prova alla funktioner i releasen och vi välkomnar din feedback.

Validering för varje förhandsvisning: Det finns två huvudområden som vi skulle vilja att du testar i varje förhandsversion och rapporterar tillbaka eventuella problem:

- OS-uppgradering på plats (från Windows Server 2012 R2, Windows Server 2016)

- Applikationskompatibilitet – vänligen meddela oss om några serverroller eller applikationer slutar fungera eller inte fungerar som de brukade

Utöka dina kluster med klusteruppsättningar

"Cluster Sets" är den nya molnutskalningstekniken i denna förhandsversion som ökar antalet klusternoder i ett enda SDDC (Software-Defined Data Center)-moln i storleksordningar. En klusteruppsättning är en löst kopplad grupp av flera failover-kluster: beräkning, lagring eller hyperkonvergerade. Cluster Sets-tekniken möjliggör virtuell maskinfluiditet över medlemskluster inom en Cluster Set och en enhetlig lagringsnamnrymd över "uppsättningen" till stöd för virtuell maskinfluiditet. Samtidigt som befintliga erfarenheter av hantering av failover-kluster på medlemskluster bevaras, en klusteruppsättning instans erbjuder dessutom viktiga användningsfall kring livscykelhantering av en klusteruppsättning på aggregat.

Windows Defender Advanced Threat Protection

Tillgängliga i den här förhandsvisningen tillhandahåller vi djupa plattformssensorer och svarsåtgärder, vilket ger synlighet till minne och angriparaktiviteter på kärnnivå och förmåga att ta åtgärder på komprometterade maskiner som svar på incidenter som fjärrinsamling av ytterligare kriminaltekniska data, åtgärdande av skadliga filer, avslutande av skadliga processer etc.

Om du redan använder Windows Defender ATP – förhandsgranska dessa funktioner genom att helt enkelt installera den senaste Windows Server-förhandsversionen och integrera den i Windows Defender ATP.

Annars – registrera dig för Windows Defender ATP-testversion här

Windows Defender ATP Exploit Guard

Windows Defender ATP Exploit Guard är en ny uppsättning funktioner för att förhindra intrång på värdar. De fyra komponenterna i Windows Defender Exploit Guard är designade för att låsa enheten mot en mängd olika attackvektorer och blockera beteenden som vanligtvis används vid attacker med skadlig programvara, samtidigt som det gör det möjligt för företag att balansera sin säkerhetsrisk och produktivitet krav.

- Attack Surface Reduction (ASR): En uppsättning kontroller som företag kan aktivera för att förhindra skadlig programvara från att komma in på maskinen genom att blockera misstänkta skadliga filer (t.ex. Office-dokument), skript, rörelse i sidled, ransomware-beteende och e-postbaserat hot

- Nätverksskydd: Skyddar slutpunkten mot webbaserade hot genom att blockera alla utgående processer på enheten till opålitliga värdar/IP via Windows Defender SmartScreen

- Kontrollerad mappåtkomst: Skyddar känslig data från ransomware genom att blockera otillförlitliga processer från att komma åt dina skyddade mappar

- Exploateringsskydd: En uppsättning begränsningar av sårbarhetsexploatering (ersätter EMET) som enkelt kan konfigureras för att skydda ditt system och dina applikationer

För att distribuera en standarduppsättning av Exploit Guard-policyer på Windows Server kan du köra följande cmdlets:

Set-MpPreference -EnableControlledFolderAccess Enabled Set-MpPreference -EnableNetworkProtection Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84 -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 3B576869-A4EC-4576-B90396 -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids D4F940AB-401B-4EfC-AADC-AD5F3C50688A -AttackSurfaceReductionRules_Actions aktiverad Add-MpPreference -AttackSurfaceReductionRules_Ids D3E037E1-3EB8-44C8-A917-57927947596D -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceIreductionRules 5BEB7EFE-FD9A-4556-801D-275E5FFC04CC -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids BE9BA2D9-53EA-4CDC-81EE45B54EE5-9 -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B -AttackSurfaceReductionRules_Actions aktiverad Add-MpPreference -AttackSurfaceReductionRules_Ids D1E49AAC-8F56-4280-B9BA-993A6D77406C -AttackSurfaceReductionRules_Actions Disabled Add-MpPreference -AttackSurfaceReductionRules_I 01443614-cd74-433a-b99e-2ecdc07bfc25 -AttackSurfaceReductionRules_Actions Enabled $url = 'https://demo.wd.microsoft.com/Content/ProcessMitigation.xml' Invoke-WebRequest $url -OutFile ProcessMitigation.xml Write-Host "Enabling Exploit Protection" Set-ProcessMitigation -PolicyFilePath ProcessMitigation.xml.

Failover-kluster tar bort användningen av NTLM-autentisering

Windows Server Failover-kluster använder inte längre NTLM-autentisering genom att uteslutande använda Kerberos och certifikatbaserad autentisering. Det krävs inga ändringar av användaren, eller distributionsverktyg, för att dra fördel av denna säkerhetsförbättring. Det tillåter också att failover-kluster distribueras i miljöer där NTLM har inaktiverats. Starta Windows Feedback för Server\Clustering

Skärmade virtuella maskiner: Offlineläge, alternativ HGS, VMConnect och Shielded Linux-stöd

Nu kan du springa skärmade virtuella maskiner på Hyper-V-värdar som lider av intermittent anslutning till sin Host Guardian Service (HGS). Fallback HGS låter dig konfigurera en andra uppsättning URL: er för Hyper-V för att försöka om den inte kan nå den primära HGS-servern. Kolla in vår blogg för att se hur detta kan användas i ett filialkontor.

Offlineläge tar löftet om hög tillgänglighet för skärmade virtuella datorer ett steg längre och låter dig fortsätta att starta upp en skärmad virtuell dator även om värdens primära och reserv HGS: er kan inte nås så länge som: 1) den virtuella datorn har startats minst en gång på den värden och 2) värdens säkerhetskonfiguration inte har ändrats sedan sedan. För att aktivera offlineläge kör du helt enkelt följande PowerShell-cmdlet på Host Guardian Service: Set-HgsKeyProtectionConfiguration –AllowKeyMaterialCaching.

Vi har också gjort det enklare att felsöka dina skärmade virtuella maskiner genom att aktivera stöd för VMConnect Enhanced Session Mode och PowerShell Direct. Dessa verktyg är särskilt användbara om du har tappat nätverksanslutningen till din virtuella dator och behöver uppdatera dess konfiguration för att återställa åtkomst. VMConnect och PowerShell Direct blir automatiskt tillgängliga för skärmade virtuella datorer på en Hyper-V-värd som kör build 17040 eller senare.

Slutligen, för kunder som kör miljöer med blandade operativsystem, stöder vi nu körning av Ubuntu, Red Hat Enterprise Linux och SUSE Linux Enterprise Server i skärmade virtuella maskiner. Testa och skicka oss din feedback i Feedback Hub.

Krypterat nätverk i SDN

Nätverkstrafik som går ut från en VM-värd kan snokas på och/eller manipuleras av alla som har tillgång till den fysiska strukturen. Medan skärmade virtuella datorer skyddar virtuella datorer från stöld och manipulation, krävs liknande skydd för nätverkstrafik till och från en virtuell dator. Även om hyresgästen kan ställa in skydd som IPSEC, är detta svårt på grund av konfigurationskomplexitet och heterogena miljöer.

Krypterade nätverk är en funktion som gör det enkelt att konfigurera DTLS-baserad kryptering med hjälp av nätverkskontrollern för att hantera end-to-end kryptering och skydda data när den färdas genom kablarna och nätverksenheterna mellan värdarna Det konfigureras av administratören på en per delnät. Detta gör att VM till VM-trafik inom VM-undernätet automatiskt krypteras när den lämnar värden och förhindrar snooping och manipulering av trafik på tråden. Detta görs utan att det krävs några konfigurationsändringar i själva VM: erna. Testa och skicka oss din feedback i Feedback Hub.

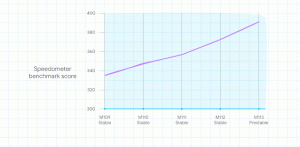

Prestandahistorik för Storage Spaces Direct

Administratörer för Förvaringsutrymmen direkt kan nu få enkel tillgång till historiska prestanda- och kapacitetsdata från sitt kluster. Ökade CPU-användningen i natt? När blev den här enheten långsam? Vilken virtuell maskin använde mest minne förra månaden? Trendar nätverksaktiviteten uppåt eller nedåt? Klustret pressar 1 000 000 IOPS – är det mitt nya rekord?

Tidigare behövde du externa verktyg för att svara på dessa frågor. Inte mer!

Härliga nya listor in Projekt Honolulu (och nya PowerShell-cmdlets, för de som är så benägna) ger dig möjlighet att svara på dessa frågor. Det finns inget att installera, konfigurera eller starta – det är inbyggt och alltid på. Läs mer på https://aka.ms/clusterperformancehistory.

Windows Server vNext LTSC Build 17623 finns tillgänglig i ISO-format på 18 språk. Denna version och alla framtida pre-release-versioner kommer att kräva användning av aktiveringsnycklar under installationen. Följande nycklar tillåter obegränsad aktivering:

| Datacenter Edition | 6XBNX-4JQGW-QX6QG-74P76-72V67 |

| standard utgåva | MFY9F-XBN2F-TYFMP-CCV49-RMYVH |

Windows Server vNext Semi-Annual Build 17623 Server Core Edition är endast tillgänglig på engelska, i ISO- eller VHDX-format. Bilderna är förinställda – du behöver inte ange en nyckel under installationen.

Symboler finns tillgängliga på den offentliga symbolservern – se Uppdatering på Microsofts Symbol Server blogginlägg och Använda Microsoft Symbol Server. Som tidigare, matchande Windows Server behållare bilder kommer att vara tillgängliga via Docker Hub. För mer information om Windows Server-behållare och Insider-byggnationer, klicka här.

Denna version upphör att gälla den 2 juli 2018.