Surface Pro 3 har en fix mot en TPM-bypass-exploatering

Surface Pro 3-ägare här inne kan vara medvetna om det allmänt tillgängliga utnyttjandet som kan kringgå TPM på enheten. Det har äntligen fixats.

CVE-2021-42299, också känd som TPM Carte Blanche, upptäcktes först av Googles säkerhetsforskare. Den har dock begränsad användning. En angripare måste känna till enhetens ägares autentiseringsuppgifter eller ha fysisk åtkomst till enheten.

CVE-2021-42299 tillåts förgifta TPM- och PCR-loggarna för att få falska intyg. Efter det är det möjligt att äventyra valideringsprocessen för enhetshälsointyg.

Som referens: Enhetens hälsointyg är Microsofts molntjänst som validerar TPM- och PCR-loggar för slutpunkter, kontrollerar tillståndet för viss säkerhet funktioner inklusive BitLocker, Secure Boot och några fler, och rapportera sedan resultatet till Mobile Device Management (MDM).

En sårbar enhet kan maskera sig som en hälsosam enhet genom att utöka godtyckliga värden till Platform Configuration Register (PCR) banker.

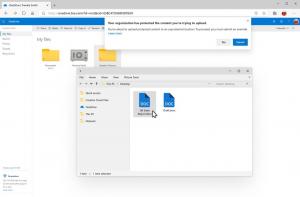

Situationen tillåter angriparen att ansluta ett speciellt konfigurerat startbart USB-minne med Linux och sedan störa enhetens startprocess och komma åt dess data. Det finns ett proof of concept

utnyttja kod.Microsoft bekräftad att Surface Pro 3 är sårbart. Nyare Surface-enheter som Surface Pro 4, Surface Book är inte sårbara.

Enligt Pipande dator, Redmond mjukvarujätten har redan utfärdat en fix.