Откријте да ли је ваш рачунар погођен рањивостима Мелтдовн и Спецтре ЦПУ-а

Више није тајна да су сви Интелови процесори објављени током протекле деценије погођени озбиљним проблемом. Посебно деформисани код се може користити за крађу приватних података било ког другог процеса, укључујући осетљиве податке као што су лозинке, безбедносни кључеви и тако даље. У овом чланку ћемо видети како да утврдимо да ли је проблем утицао на ваш рачунар.

Реклама

Ако нисте упознати са рањивостима Мелтдовн и Спецтре, детаљно смо их покрили у ова два чланка:

- Мицрософт уводи хитну исправку за грешке у процесору Мелтдовн и Спецтре

- Ево исправки за Виндовс 7 и 8.1 за Мелтдовн и Спецтре ЦПУ грешке

Укратко, и Мелтдовн и Спецтре рањивости омогућавају процесу да чита приватне податке било ког другог процеса, чак и изван виртуелне машине. Ово је могуће захваљујући Интеловој имплементацији начина на који њихови ЦПУ унапред преузимају податке. Ово се не може поправити само закрпом за ОС. Исправка укључује ажурирање језгра ОС-а, као и ажурирање микрокода ЦПУ-а и можда чак и ажурирање УЕФИ/БИОС-а/фирмвера за неке уређаје, како би се у потпуности ублажили експлоатације.

Недавна истраживања показују да на АРМ64 и АМД ЦПУ такође утиче рањивост Спецтре, која се односи на спекулативно извршење.

Доступне поправке

Мицрософт је већ објавио сет исправки за све подржане оперативне системе. Мозилла је данас издала ажурирана верзија Фирефок-а 57, а Гоогле ће заштитити кориснике Цхроме-а верзијом 64.

За тренутну верзију Гоогле Цхроме-а, можете омогућити додатну заштиту тако што ћете омогућити Потпуна изолација локације. Изолација сајта нуди другу линију одбране како би се смањила вероватноћа да ће такве рањивости успети. Осигурава да се странице са различитих веб локација увек стављају у различите процесе, од којих сваки ради у сандбок-у који ограничава оно што је процесу дозвољено. Такође блокира процес од примања одређених типова осетљивих докумената са других сајтова.

Гоогле ће поново ажурирати Цхроме (верзија 64) до краја месеца да би заштитио од искоришћавања рањивости повезаних са Мелтдовн-ом и Спецтре-ом. Верзија 64 Цхроме-а је већ стигла на бета канал.

Пронађите да ли је ваш рачунар погођен рањивостима Мелтдовн и Спецтре

Напомена: Доленаведена упутства су применљива на Виндовс 10, Виндовс 8.1 и Виндовс 7 СП1.

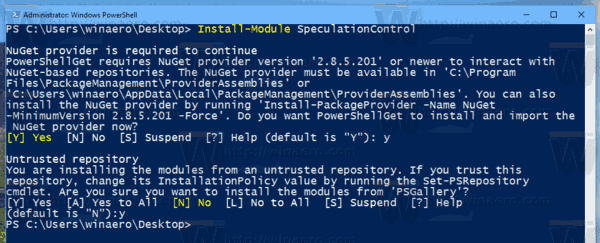

- Отвори ПоверСхелл као администратор.

- Откуцајте следећу команду:

Инсталл-Модуле СпецулатионЦонтрол. Ово ће инсталирати додатни модул на ваш рачунар. Одговорите на "И" два пута.

- Активирајте инсталирани модул командом:

Импорт-Модуле СпецулатионЦонтрол. - Сада покрените следећи цмдлет:

Гет-СпецулатионЦонтролСеттингс. - У излазу погледајте омогућене заштите приказане као „Тачно“.

Напомена: Ако добијате поруку о грешци

„Модул увоза: датотека Ц:\Програм Филес\ВиндовсПоверСхелл\Модулес\СпецулатионЦонтрол\1.0.1\СпецулатионЦонтрол.псм1

не може да се учита јер је покретање скрипти онемогућено на овом систему. ..."

Затим промените политику извршавања у неограничено или заобићи. Погледајте следећи чланак:

Како променити политику извршавања ПоверСхелл-а у оперативном систему Виндовс 10

Заштићени сте ако све линије имају вредност Труе. Ево како се мој Виндовс 10 без закрпе појављује у излазу:

То је то.

Извор: Мицрософт