Nehajte Windows 10 vohuniti za vami samo s požarnim zidom Windows

Za vsakogar, ki uporablja Windows 10, ni skrivnost, da ta operacijski sistem zbira veliko zasebnih informacij in jih pošilja nazaj Microsoftu, da dobijo več telemetričnih podatkov. Mnogi uporabniki niso zadovoljni, da Windows 10 vohuni za njimi in nenehno išče način, kako to preprečiti. Čeprav to ni prvič, da se sklicujemo na to vprašanje, bi danes rad delil a drugačen način, da preprečite, da bi Windows 10 zbiral vaše občutljive podatke samo z vgrajenim sistemom Windows Požarni zid.

Oglas

V mojem prejšnjem članku, Kako onemogočiti telemetrijo in zbiranje podatkov v sistemu Windows 10, obširno sem opisal, kaj je telemetrija in kako Microsoft zbira vaše podatke. Poleg tega je članek opremljen z rešitvijo proti zbiranju podatkov brez vaše odobritve.

Preden začnemo, bi vsekakor moral omeniti eno dejstvo. Pazite, uporabniki operacijskega sistema Windows 7/Windows 8, vaš operacijski sistem morda vohuni tudi za vami! Oglejte si naslednji članek:

Telemetrija in zbiranje podatkov prihajata tudi v Windows 7 in Windows 8

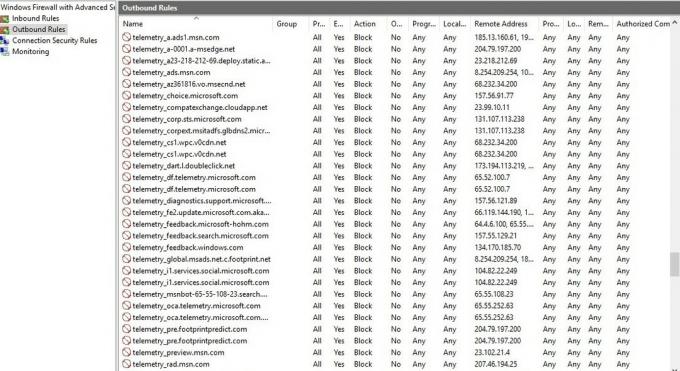

Zdaj pa poglejmo, kaj lahko storimo, da preprečimo, da bi Windows 10 vohunil za vami samo s požarnim zidom Windows. Glavna ideja te metode je blokiranje dobro znanega seznama Microsoftovih strežnikov z uporabo ustreznih pravil požarnega zidu Windows. To ne vključuje nobenega orodja tretjih oseb v proces, kar je tudi dobro. Videli boste in nadzorovali, kaj počnete.

Oglejmo si naslednji primer:

netsh advfirewall požarni zid dodaj pravilo name="telemetry_watson.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.43,65.52.108.29 omogoči=da

Zgornji ukaz doda in aktivira novo pravilo, ki blokira odhodne povezave s strežnikom "telemetry_watson.telemetry.microsoft.com". Blokiranje bo izvedeno s temi naslovi IP: 65.55.252.43,65.52.108.29.

Ta ukaz je treba izvesti v povišanem ukaznem pozivu. To ni pretežko. Ko pa morate blokirati vse strežnike telemetrije, se lahko naveličate izvajati vse zahtevane ukaze enega za drugim. Samo poglejte celoten seznam (odrezek PowerShell) spodaj!

Set-NetFirewallProfile -all netsh advfirewall požarni zid dodaj pravilo name="telemetry_vortex.data.microsoft.com" dir=out action=block remoteip=191.232.139.254 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_telecommand.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.92 enable=yes netsh advfirewall požarni zid dodaj ime pravila="telemetry_oca.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.63 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_sqm.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.93 enable=yes netsh advfirewall firewall add rule name="telemetry_watson.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.43,65.52.108.29 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_redir.metaservices.microsoft.com" dir=out action=block remoteip=194.44.4.200,194.44.4.208 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_choice.microsoft.com" dir=out action=block remoteip=157.56.91.77 enable=yes netsh advfirewall firewall dodaj pravilo name="telemetry_df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.7 enable=yes netsh advfirewall firewall add rule name="telemetry_reports.wes.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.91 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_wes.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.93 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_services.wes.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.92 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_sqm.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.94 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.9 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_watson.ppe.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.11 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_telemetry.appex.bing.net" dir=out action=block remoteip=168.63.108.233 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_telemetry.urs.microsoft.com" dir=out action=block remoteip=157.56.74.250 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_settings-sandbox.data.microsoft.com" dir=out action=block remoteip=111.221.29.177 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_vortex-sandbox.data.microsoft.com" dir=out action=block remoteip=64.4.54.32 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_survey.watson.microsoft.com" dir=out action=block remoteip=207.68.166.254 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_watson.live.com" dir=out action=block remoteip=207.46.223.94 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_watson.microsoft.com" dir=out action=block remoteip=65.55.252.71 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_statsfe2.ws.microsoft.com" dir=out action=block remoteip=64.4.54.22 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_corpext.msitadfs.glbdns2.microsoft.com" dir=out action=block remoteip=131.107.113.238 netsh enable=yes advfirewall firewall add rule name="telemetry_compatexchange.cloudapp.net" dir=out action=block remoteip=23.99.10.11 enable=yes netsh advfirewall firewall dodaj pravilo name="telemetry_cs1.wpc.v0cdn.net" dir=out action=block remoteip=68.232.34.200 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_a-0001.a-msedge.net" dir=out action=block remoteip=204.79.197.200 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_statsfe2.update.microsoft.com.akadns.net" dir=out action=block remoteip=64.4.54.22 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_sls.update.microsoft.com.akadns.net" dir=out action=block remoteip=157.56.77.139 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_fe2.update.microsoft.com.akadns.net" dir=out action=block remoteip=134.170.58.121,134.170.58.123,134.170.53.29,66.119.144.190,134.170.58.189,134.170.58.14 add0ll name="telemetry_diagnostics.support.microsoft.com" dir=out action=block remoteip=157.56.121.89 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_corp.sts.microsoft.com" dir=out action=block remoteip=131.107.113.238 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_statsfe1.ws.microsoft.com" dir=out action=block remoteip=134.170.115.60 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_pre.footprintpredict.com" dir=out action=block remoteip=204.79.197.200 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_i1.services.social.microsoft.com" dir=out action=block remoteip=104.82.22.249 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_feedback.windows.com" dir=out action=block remoteip=134.170.185.70 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_feedback.microsoft-hohm.com" dir=out action=block remoteip=64.4.6.100,65.55.39.10 enable=firewaellsh ad požarni zid dodaj pravilo name="telemetry_feedback.search.microsoft.com" dir=out action=block remoteip=157.55.129.21 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_rad.msn.com" dir=out action=block remoteip=207.46.194.25 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_preview.msn.com" dir=out action=block remoteip=23.102.21.4 enable=da netsh advfirewall požarni zid dodaj rule name="telemetry_dart.l.doubleclick.net" dir=out action=block remoteip=173.194.113.220,173.194.113.219,216.58.209.166 enable=yes netsh advfirewall.firewall firewall.com firewall addry name_ dir=out action=block remoteip=157.56.91.82,157.56.23.91,104.82.14.146,207.123.56.252,185.13.160.61,8.254.209.254 firewall.net dir=out action=block remoteip=198.78.208.254,185.13.160.61 enable=da netsh advfirewall požarni zid dodaj pravilo name="telemetry_global.msads.net.c.footprint.net" dir=out action=block remoteip=185.13.160.61,8.254.209.254,207.123.56.252 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_az361816.vo.msecnd.net" dir=out action=block.634net enable.yes20 enable. advfirewall požarni zid dodaj pravilo name="telemetry_oca.telemetry.microsoft.com.nsatc.net" dir=out action=block remoteip=65.55.252.63 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_reports.wes.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.91 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.7 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_cs1.wpc.v0cdn.net" dir=out action=block remoteip=68.232.34.200 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_vortex-sandbox.data.microsoft.com" dir=out action=block remoteip=64.4.54.32 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_pre.footprintpredict.com" dir=out action=block remoteip=204.79.197.200 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_i1.services.social.microsoft.com" dir=out action=block remoteip=104.82.22.249 enable=yes netsh advfirewall firewall dodaj pravilo name="telemetry_ssw.live.com" dir=out action=block remoteip=207.46.101.29 enable=yes netsh advfirewall firewall dodaj pravilo name="telemetry_statsfe1.ws.microsoft.com" dir=out action=block remoteip=134.170.115.60 enable=yes netsh advfirewall požarni zid dodaj pravilo name="telemetry_msnbot-65-55-108-23.search.msn.com" dir=out action=block remoteip=65.55.108.2 omogoči =da netsh advfirewall požarni zid dodaj pravilo name="telemetry_a23-218-212-69.deploy.static.akamaitechnologies.com" dir=out action=block remoteip=23.218.212.69 enable=yes

Da bi vam to olajšal, da boste lahko hitro dodali ta pravila, sem za vas pripravil paketno datoteko. Zaženite "add rules.cmd" in potrdite poziv UAC.

Prenesite datoteko Block Telemetry Rules za Windows 10

Po tem bi morali v požarnem zidu Windows videti naslednje:

Windows 10 ne bo več vohunil za vami. Nobeno orodje tretjih oseb ni bilo vključeno.

Zdaj pojdite na Storitve in aplikacije -> Storitve v levem podoknu. Na seznamu Storitve onemogočite naslednje storitve:

Storitev sledenja diagnostiki

dmwappushsvc

Dvokliknite omenjene storitve in izberite »Onemogočeno« za vrsto zagona:

Moraš znova zaženite Windows 10 da spremembe začnejo veljati.

Moraš znova zaženite Windows 10 da spremembe začnejo veljati.

Ta zadnji korak bo onemogočil "keylogger", ki morda pošilja podatke, ki jih vnesete. Ta korak pravzaprav ni potreben, saj so vsi strežniki že blokirani. Ko pa posodobite Windows 10, lahko Microsoft spremeni seznam strežnikov in doda nove strežnike. Torej ste lahko z onemogočanjem omenjenih storitev prepričani, da OS podatkov ne bo zbiral in pošiljal na skrivaj.

To je to. Odprt sem za vaša vprašanja. Če česa niste razumeli, mi sporočite v komentarjih.