Отключить аппаратное шифрование BitLocker на уязвимых SSD

Вчера была обнаружена уязвимость в аппаратном шифровании, реализованном на некоторых SSD. К сожалению, BitLocker в Windows 10 (а также, возможно, Windows 8.1) делегирует обязанности по безопасному шифрованию и защите данных пользователя на диск. производитель. Когда доступно аппаратное шифрование, оно не проверяет надежность шифрования и отключает собственное программное шифрование, что делает ваши данные уязвимыми. Вот обходной путь, который вы можете применить.

Рекламное объявление

Даже если вы включите шифрование BitLocker в системе, Windows 10 может не шифровать ваши данные. с программным шифрованием, если диск передает операционной системе, что он использует аппаратное обеспечение шифрование. Даже если ваш диск поддерживает шифрование, его можно легко взломать из-за использования пустой парольной фразы.

Недавний учиться показывает, что у продуктов Crucial и Samsung много проблем с твердотельными накопителями. Например, некоторые модели Crucial имеют пустой мастер-пароль, позволяющий получить доступ к ключам шифрования. Вполне возможно, что микропрограммы, используемые в другом оборудовании различных производителей, также могут иметь аналогичные проблемы.

В качестве обходного пути Microsoft предлагает отключение аппаратного шифрования и переход на программное шифрование BitLocker, если у вас есть действительно конфиденциальные и важные данные.

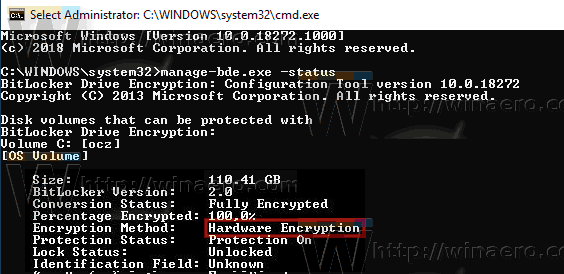

Прежде всего, вам нужно проверить, какой тип шифрования в настоящее время использует ваша система.

Проверьте состояние шифрования диска BitLocker для диска в Windows 10

- Откройте командная строка с повышенными привилегиями.

- Введите или скопируйте и вставьте следующую команду:

manage-bde.exe -status

- См. Строку «Метод шифрования». Если он содержит «Аппаратное шифрование», то BitLocker полагается на аппаратное шифрование. В противном случае используется программное шифрование.

Вот как переключиться с аппаратного шифрования на программное шифрование с помощью BitLocker.

Отключить аппаратное шифрование BitLocker

- Полностью выключите BitLocker, чтобы расшифровать диск.

- Открытым PowerShell как администратор.

- Выполните команду:

Включить-BitLocker -HardwareEncryption: $ False - Снова включите BitLocker.

Если вы системный администратор, включите и разверните политику «Настроить использование аппаратного шифрования для дисков операционной системы».

Отключить аппаратное шифрование BitLocker с помощью групповой политики

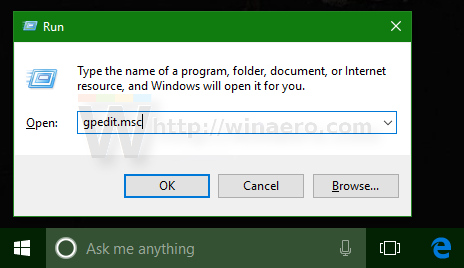

Если вы используете Windows 10 Pro, Enterprise или Education версия, вы можете использовать приложение Local Group Policy Editor для настройки параметров, упомянутых выше, с помощью графического интерфейса.

- Нажмите Победить + р вместе на клавиатуре и введите:

gpedit.msc

Нажмите Ввод.

- Откроется редактор групповой политики. Перейти к Конфигурация компьютера \ Административные шаблоны \ Компоненты Windows \ Шифрование диска BitLocker \ Диски операционной системы. Установите параметр политикиНастроить использование аппаратного шифрования для дисков операционной системы к Отключено.

Кроме того, вы можете применить настройку реестра.

Отключить аппаратное шифрование BitLocker с помощью настройки реестра

- Открытым Редактор реестра.

- Перейдите к следующему ключу реестра:

HKEY_LOCAL_MACHINE \ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ \ Политики \ Microsoft \ FVE

Совет: см. как перейти к желаемому ключу реестра одним щелчком мыши.

Если у вас нет такого ключа, то просто создайте его.

- Здесь создайте новое 32-битное значение DWORD OSAllowedHardwareEncryptionAlgorithms. Примечание: даже если вы под управлением 64-битной Windows, вам все равно нужно использовать 32-битное DWORD в качестве типа значения.

Оставьте его значение data равным 0. - Чтобы изменения, внесенные настройкой реестра, вступили в силу, перезапустить Windows 10.

Вот и все.