Aflați dacă PC-ul dvs. este afectat de vulnerabilitățile CPU Meltdown și Spectre

Nu mai este un secret că toate procesoarele Intel lansate în ultimul deceniu sunt afectate de o problemă serioasă. Un cod special malformat poate fi folosit pentru a fura datele private ale oricărui alt proces, inclusiv date sensibile precum parolele, cheile de securitate și așa mai departe. În acest articol, vom vedea cum să aflăm dacă computerul dvs. este afectat de problemă.

Publicitate

Dacă nu știți despre vulnerabilitățile Meltdown și Spectre, le-am acoperit în detaliu în aceste două articole:

- Microsoft lansează o remediere de urgență pentru defecțiunile CPU Meltdown și Spectre

- Iată remedieri pentru Windows 7 și 8.1 pentru defectele CPU Meltdown și Spectre

Pe scurt, ambele vulnerabilități Meltdown și Spectre permit unui proces să citească datele private ale oricărui alt proces, chiar și din afara unei mașini virtuale. Acest lucru este posibil datorită implementării de către Intel a modului în care procesoarele lor prealcă datele. Acest lucru nu poate fi rezolvat numai prin corecțiile sistemului de operare. Remedierea implică actualizarea nucleului sistemului de operare, precum și o actualizare a microcodului procesorului și, eventual, chiar o actualizare UEFI/BIOS/firmware pentru unele dispozitive, pentru a atenua complet exploatările.

Cercetări recente indică faptul că procesoarele ARM64 și AMD sunt afectate și de vulnerabilitatea Spectre, legată de execuția speculativă.

Remedieri disponibile

Microsoft a lansat deja un set de remedieri pentru toate sistemele de operare acceptate. Mozilla a emis astăzi un versiunea actualizată a Firefox 57, iar Google va proteja utilizatorii Chrome cu versiunea 64.

Pentru versiunea actuală Google Chrome, puteți activa o protecție suplimentară activând Izolarea completă a locației. Site Isolation oferă o a doua linie de apărare pentru a face astfel de vulnerabilități mai puțin probabil să reușească. Se asigură că paginile de pe diferite site-uri web sunt întotdeauna puse în procese diferite, fiecare rulând într-un sandbox care limitează ceea ce este permis să facă procesului. De asemenea, blochează procesul de a primi anumite tipuri de documente sensibile de la alte site-uri.

Google va actualiza Chrome din nou (versiunea 64) până la sfârșitul lunii pentru a se proteja împotriva exploatării vulnerabilităților legate de Meltdown și Spectre. Versiunea 64 a Chrome a sosit deja pe canalul beta.

Aflați dacă computerul dvs. este afectat de vulnerabilitățile Meltdown și Spectre

Notă: instrucțiunile de mai jos sunt aplicabile Windows 10, Windows 8.1 și Windows 7 SP1.

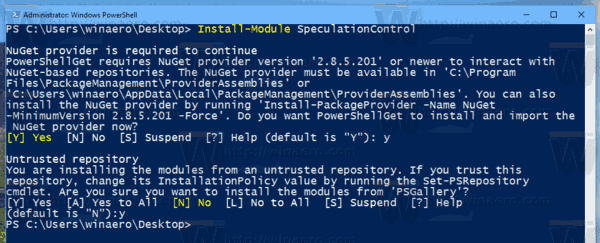

- Deschis PowerShell ca administrator.

- Tastați următoarea comandă:

Instalare-Module SpeculationControl. Aceasta va instala un modul suplimentar pe computer. Răspunde „Y” de două ori.

- Activați modulul instalat cu comanda:

Import-Module SpeculationControl. - Acum, executați următorul cmdlet:

Get-SpeculationControlSettings. - În rezultat, vedeți protecțiile activate afișate ca „Adevărat”.

Notă: Dacă primiți mesajul de eroare

„Import-Module: Fișier C:\Program Files\WindowsPowerShell\Modules\SpeculationControl\1.0.1\SpeculationControl.psm1

nu poate fi încărcat deoarece rularea scripturilor este dezactivată pe acest sistem. ..."

Apoi modificați politica de execuție în nerestricționat sau ocolire. Consultați următorul articol:

Cum se schimbă politica de execuție PowerShell în Windows 10

Sunteți protejat dacă toate liniile au valoarea True. Iată cum apare Windows 10 nepatchat în rezultat:

Asta e.

Sursă: Microsoft