Zatrzymaj szpiegowanie systemu Windows 10 za pomocą zapory systemu Windows

Nie jest tajemnicą dla każdego, kto korzysta z systemu Windows 10, że ten system operacyjny zbiera wiele prywatnych informacji i wysyła je z powrotem do firmy Microsoft, aby uzyskać więcej danych telemetrycznych. Wielu użytkowników nie jest zadowolonych, że Windows 10 ich szpieguje i stale szuka sposobu, aby to powstrzymać. Chociaż nie jest to pierwszy raz, kiedy odnosimy się do tego problemu, dziś chciałbym się podzielić inny sposób, aby uniemożliwić systemowi Windows 10 zbieranie poufnych danych przy użyciu tylko wbudowanego systemu Windows Zapora.

Reklama

W moim poprzednim artykule Jak wyłączyć telemetrię i zbieranie danych w systemie Windows 10?, szeroko opisałem, czym jest telemetria i jak Microsoft zbiera Twoje dane. Poza tym artykuł zawiera rozwiązanie zapobiegające zbieraniu danych bez Twojej zgody.

Zanim zaczniemy, zdecydowanie powinienem wspomnieć o jednym fakcie. Uważaj na użytkowników Windows 7/Windows 8, Twój system operacyjny może Cię również szpiegować! Zobacz następujący artykuł:Telemetria i zbieranie danych również pojawią się w Windows 7 i Windows 8

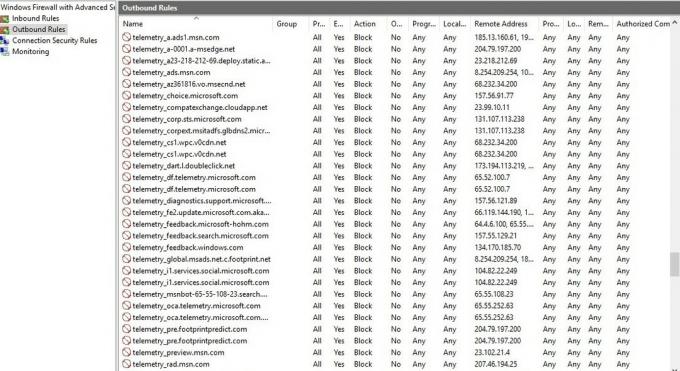

Zobaczmy teraz, co możemy zrobić, aby zapobiec szpiegowaniu Cię przez system Windows 10 za pomocą zapory systemu Windows. Główną ideą tej metody jest zablokowanie dobrze znanej listy serwerów Microsoft za pomocą odpowiednich reguł Zapory systemu Windows. Nie angażuje to w ten proces żadnego narzędzia strony trzeciej, co również jest dobre. Zobaczysz i będziesz kontrolować to, co robisz.

Zobaczmy następujący przykład:

netsh advfirewall firewall add rule name="telemetry_watson.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.43,65.52.108.29 enable=yes

Powyższe polecenie dodaje i aktywuje nową regułę, która blokuje połączenia wychodzące z serwerem „telemetry_watson.telemetry.microsoft.com”. Blokowanie zostanie wykonane przy użyciu tych adresów IP: 65.55.252.43,65.52.108.29.

To polecenie należy wykonać w wierszu polecenia z podwyższonym poziomem uprawnień. To nie jest zbyt trudne. Ale kiedy musisz zablokować wszystkie serwery telemetryczne, możesz zmęczyć się uruchamianiem wszystkich wymaganych poleceń jeden po drugim. Wystarczy spojrzeć na pełną listę (fragment programu PowerShell) poniżej!

Set-NetFirewallProfile -all netsh advfirewall add rule name="telemetry_vortex.data.microsoft.com" dir=out action=block remoteip=191.232.139.254 enable=yes netsh advfirewall add firewall rule name="telemetry_telecommand.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.92 enable=tak netsh advfirewall add rule name="telemetry_oca.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.63 enable=tak netsh advfirewall firewall add rule name="telemetry_sqm.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.93 enable=tak netsh advfirewall firewall add rule name="telemetry_watson.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.43,65.52.108.29 enable=tak netsh advfirewall add rule name="telemetry_redir.metaservices.microsoft.com" dir=out action=block remoteip=194.44.4.200,194.44.4.208 enable=tak netsh advfirewall dodaj regułę name="telemetry_choice.microsoft.com" dir=out action=block remoteip=157.56.91.77 enable=tak netsh advfirewall firewall add rule name="telemetry_df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.7 enable=tak netsh advfirewall firewall add rule name="telemetry_reports.wes.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.91 enable=tak netsh advfirewall dodaj regułę zapory name="telemetry_wes.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.93 enable=tak dodaj regułę zapory netsh advfirewall name="telemetry_services.wes.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.92 enable=tak netsh advfirewall firewall add rule name="telemetry_sqm.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.94 enable=tak netsh advfirewall firewall add rule name="telemetry_telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.9 enable=tak netsh advfirewall add rule name="telemetry_watson.ppe.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.11 enable=tak netsh advfirewall dodaj regułę name="telemetry_telemetry.appex.bing.net" dir=out action=block remoteip=168.63.108.233 enable=tak netsh advfirewall firewall add rule name="telemetry_telemetry.urs.microsoft.com" dir=out action=block remoteip=157.56.74.250 enable=tak netsh advfirewall firewall add rule name="telemetry_settings-sandbox.data.microsoft.com" dir=out action=block remoteip=111.221.29.177 enable=yes netsh advfirewall add rule name="telemetry_vortex-sandbox.data.microsoft.com" dir=out action=block remoteip=64.4.54.32 enable=tak zapora netsh advfirewall dodaj regułę name="telemetry_survey.watson.microsoft.com" dir=out action=block remoteip=207.68.166.254 enable=tak netsh advfirewall firewall add rule name="telemetry_watson.live.com" dir=out action=block remoteip=207.46.223.94 enable=tak netsh advfirewall firewall add rule name="telemetry_watson.microsoft.com" dir=out action=block remoteip=65.55.252.71 enable=tak netsh advfirewall firewall add rule name="telemetry_statsfe2.ws.microsoft.com" dir=out action=block remoteip=64.4.54.22 enable=tak netsh advfirewall firewall add rule name="telemetry_corpext.msitadfs.glbdns2.microsoft.com" dir=out action=block remoteip=131.107.113.238 enable=tak netsh advfirewall firewall dodaj nazwę reguły="telemetry_compatexchange.cloudapp.net" dir=out action=block remoteip=23.99.10.11 enable=tak netsh advfirewall dodaj nazwę reguły="telemetry_cs1.wpc.v0cdn.net" dir=out action=block remoteip=68.232.34.200 enable=tak netsh advfirewall firewall add rule name="telemetry_a-0001.a-msedge.net" dir=out action=block remoteip=204.79.197.200 enable=tak netsh advfirewall firewall add rule name="telemetry_statsfe2.update.microsoft.com.akadns.net" dir=out action=block remoteip=64.4.54.22 enable=tak netsh advfirewall add rule name="telemetry_sls.update.microsoft.com.akadns.net" dir=out action=block remoteip=157.56.77.139 enable=yes netsh advfirewall firewall add rule name="telemetry_fe2.update.microsoft.com.akadns.net" dir=out action=block remoteip=134.170.58.121,134.170.58.123,134.170.53.29,66.119.144.190,134.170.58.189,134.170.58.118,134.170.53.30,134.170.51.190 enable=tak netsh advfirewall dodaj regułę name="telemetry_diagnostics.support.microsoft.com" dir=out action=block remoteip=157.56.121.89 enable=tak netsh advfirewall dodaj regułę name="telemetry_corp.sts.microsoft.com" dir=out action=block remoteip=131.107.113.238 enable=yes netsh advfirewall firewall add rule name="telemetry_statsfe1.ws.microsoft.com" dir=out action=block remoteip=134.170.115.60 enable=yes netsh advfirewall firewall add rule name="telemetry_pre.footprintpredict.com" dir=out action=block remoteip=204.79.197.200 enable=yes netsh advfirewall dodaj regułę name="telemetry_i1.services.social.microsoft.com" dir=out action=block remoteip=104.82.22.249 enable=tak netsh advfirewall dodaj regułę name="telemetry_feedback.windows.com" dir=out action=block remoteip=134.170.185.70 enable=tak netsh advfirewall firewall add rule name="telemetry_feedback.microsoft-hohm.com" dir=out action=block remoteip=64.4.6.100,65.55.39.10 enable=tak netsh advfirewall firewall add rule name="telemetry_feedback.search.microsoft.com" dir=out action=block remoteip=157.55.129.21 enable=yes netsh advfirewall firewall add rule name="telemetry_rad.msn.com" dir=out action=block remoteip=207.46.194.25 enable=tak dodaj zaporę netsh advfirewall rule name="telemetry_preview.msn.com" dir=out action=block remoteip=23.102.21.4 enable=tak dodaj zaporę netsh advfirewall rule name="telemetry_dart.l.doubleclick.net" dir=out action=block remoteip=173.194.113.220,173.194.113.219,216.58.209.166 enable=yes netsh advfirewall firewall add rule name="telemetry_ads.msn.com" dir=out action=block remoteip=157.56.91.82,157.56.23.91,104.82.14.146,207.123.56.252,185.13.160.61,8.254.209.254 enable=tak netsh advfirewall firewall add rule name="telemetry_a.ads1.msn.com" dir=out action=block remoteip=198.78.208.254,185.13.160.61 enable=tak netsh advfirewall firewall add rule name="telemetry_global.msads.net.c.footprint.net" dir=out action=block remoteip=185.13.160.61,8.254.209.254,207.123.56.252 enable=tak netsh advfirewall firewall add rule name="telemetry_az361816.vo.msecnd.net" dir=out action=block remoteip=68.232.34.200 enable=tak netsh advfirewall add rule name="telemetry_oca.telemetry.microsoft.com.nsatc.net" dir=out action=block remoteip=65.55.252.63 enable=yes dodaj regułę netsh advfirewall firewall name="telemetry_reports.wes.df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.91 enable=tak dodaj regułę netsh advfirewall name="telemetry_df.telemetry.microsoft.com" dir=out action=block remoteip=65.52.100.7 enable=tak netsh advfirewall firewall add rule name="telemetry_cs1.wpc.v0cdn.net" dir=out action=block remoteip=68.232.34.200 enable=tak netsh advfirewall firewall add rule name="telemetry_vortex-sandbox.data.microsoft.com" dir=out action=block remoteip=64.4.54.32 enable=tak netsh advfirewall firewall add rule name="telemetry_pre.footprintpredict.com" dir=out action=block remoteip=204.79.197.200 enable=tak netsh advfirewall firewall add rule name="telemetry_i1.services.social.microsoft.com" dir=out action=block remoteip=104.82.22.249 enable=tak netsh advfirewall add rule name="telemetry_ssw.live.com" dir=out action=block remoteip=207.46.101.29 enable=tak netsh advfirewall add rule name="telemetry_statsfe1.ws.microsoft.com" dir=out action=block remoteip=134.170.115.60 enable=tak netsh advfirewall firewall add rule name="telemetry_msnbot-65-55-108-23.search.msn.com" dir=out action=block remoteip=65.55.108.23 enable =tak netsh advfirewall firewall add rule name="telemetry_a23-218-212-69.deploy.static.akamaitechnologies.com" dir=out action=block remoteip=23.218.212.69 enable=yes

Aby ułatwić Ci to i szybko dodać te reguły, przygotowałem dla Ciebie plik wsadowy. Uruchom „add rules.cmd” i potwierdź monit UAC.

Pobierz plik reguł blokowania telemetrii dla systemu Windows 10

Następnie powinieneś zobaczyć następujące informacje w Zaporze systemu Windows:

Windows 10 nie będzie Cię już szpiegować. Nie były zaangażowane żadne narzędzia stron trzecich.

Teraz przejdź do Usługi i aplikacje -> Usługi w lewym okienku. Na liście Usługi wyłącz następujące usługi:

Usługa śledzenia diagnostycznego

dmwappushsvc

Kliknij dwukrotnie wymienione usługi i wybierz „Wyłączone” jako typ uruchamiania:

Musisz uruchom ponownie system Windows 10 aby zmiany zaczęły obowiązywać.

Musisz uruchom ponownie system Windows 10 aby zmiany zaczęły obowiązywać.

Ten ostatni krok wyłączy "keylogger", który może wysyłać dane, które wpisujesz. Ten krok nie jest właściwie konieczny, ponieważ wszystkie serwery są już zablokowane. Jednak po zaktualizowaniu systemu Windows 10 lista serwerów może zostać zmieniona przez firmę Microsoft i mogą zostać dodane nowe serwery. Tak więc, wyłączając wspomniane usługi, możesz mieć pewność, że system operacyjny nie będzie gromadził i nie wysyłał danych potajemnie.

Otóż to. Jestem otwarta na Twoje pytania. Jeśli czegoś nie zrozumiałeś, daj znać w komentarzach.