Nowa domyślna polityka systemu Windows 11 znacznie utrudnia brutalne wymuszanie haseł

Firma Microsoft aktywowała nową zasadę blokowania konta w systemie Windows 11, aby chronić użytkowników przed atakiem typu bruteforce na hasło. Zmiana jest już dostępna w kompilacjach Insider w wersji 22H2. Polityka zablokuje konto użytkownika na 10 minut, jeśli ktoś próbuje odgadnąć hasło za pomocą protokołu RDP i innych metod.

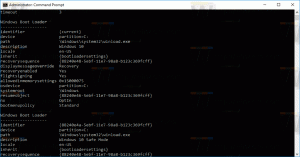

Nowe wartości domyślne wyglądają następująco.

Domyślna polityka blokowania konta w systemie Windows 11

- Konto zostanie zablokowane na 10 minut

- Stanie się to po 10 nieudanych próbach logowania

- Licznik blokady zostanie zresetowany po 10 minutach

- System Windows będzie chronić wszystkie konta użytkowników, w tym wbudowane konto administratora.

Możesz zmienić te wartości, otwierając Edytor lokalnych zasad grupy (Wygrać + R > gpedit.msc) i przechodząc do Konfiguracja komputera > Ustawienia systemu Windows > Ustawienia zabezpieczeń > Zasady blokowania konta Kategoria.

Przy nowych ustawieniach domyślnych atakującemu będzie trudniej dostać się do uruchomionego systemu zdalnie i lokalnie, nawet przy użyciu specjalnego oprogramowania, które automatycznie odgaduje hasła. Windows ograniczy liczbę prób i spowolni złego aktora.

Nowe ustawienia domyślne zaczynają obowiązywać w systemie Windows 11 w wersji 22H2, która obejmuje garść innych zmian i ulepszeń. Jednak te opcje zasad istnieją w wielu wcześniej wydanych wersjach systemu Windows, w tym w systemie Windows 10 i Windows 8. Tam możesz je włączyć i dostosować ręcznie, aby zabezpieczyć swoje konto użytkownika. Wreszcie, Microsoft zamierza przenieść te nowe ustawienia domyślne do rzeczywistych wersji systemu Windows 10 i jego odpowiedników na serwerze.

przez @DWizzzzLemsft

Jeśli podoba Ci się ten artykuł, udostępnij go za pomocą przycisków poniżej. To nie zabierze Ci wiele, ale pomoże nam się rozwijać. Dziękuję za wsparcie!