Etter sigende kan tilpassede temaer brukes til å stjele Windows 10-brukerlegitimasjon

Et nytt funn fra sikkerhetsforsker Jimmy Bayne, som har avslørt det på Twitter, avslører en sårbarhet i Windows 10s temamotor som kan brukes til å stjele brukernes legitimasjon. Et spesielt misformet tema, når det åpnes, omdirigerer brukere til en side som ber brukerne om å skrive inn påloggingsinformasjonen.

Annonse

Som du kanskje allerede vet, Windows tillater deling av temaer i Innstillinger. Dette kan gjøres ved å åpne Innstillinger > Tilpasning > Temaer og deretter ved å velge "Lagre tema for deling" fra menyen. Dette vil opprette en ny *.deskthemepack-fil som brukeren kan laste opp til Internett, sende via e-post eller dele med andre via en rekke metoder. Andre brukere kan laste ned slike filer og installere dem med ett klikk.

En angriper kan på samme måte lage en ".theme"-fil der standard bakgrunnsinnstilling peker til et nettsted som krever autentisering. Når intetanende brukere skriver inn legitimasjonen sin, sendes en NTLM-hash av detaljene til nettstedet for autentisering. Ikke-komplekse passord blir deretter åpnet ved hjelp av spesiell de-hashing-programvare.

[Credential Harvesting Trick] Ved å bruke en Windows .theme-fil, kan Bakgrunnsnøkkelen konfigureres til å peke til en ekstern autentiseringskrevende http/s-ressurs. Når en bruker aktiverer temafilen (f.eks. åpnet fra en lenke/vedlegg), vises en Windows-kredittmelding til brukeren.

Hva er *.theme-filer?

Teknisk sett er *.theme-filer *.ini-filer som inkluderer en rekke seksjoner som Windows leser og endrer utseendet til operativsystemet i henhold til instruksjonene det fant. Temafilen spesifiserer aksentfargen, bakgrunnsbilder som skal brukes og noen få andre alternativer.

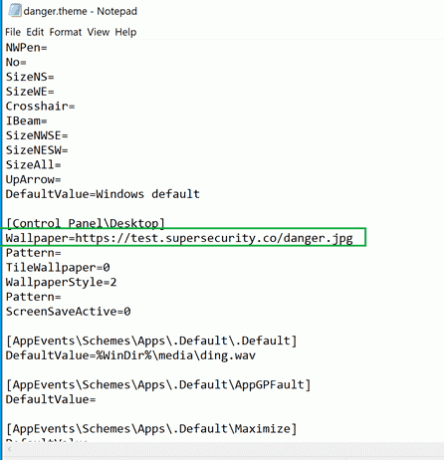

En av delene ser ut som følger.

[Kontrollpanel\Desktop]Bakgrunn=%WinDir%\web\wallpaper\Windows\img0.jpg

Den spesifiserer standard bakgrunnsbilde som brukes når brukeren installerer temaet. I stedet for den lokale banen, påpeker forskeren, kan den settes til en ekstern ressurs som kan brukes til å få brukeren til å skrive inn legitimasjonen sin.

Bakgrunnsnøkkelen er plassert under "Kontrollpanel\Desktop"-delen av .theme-filen. Andre nøkler kan muligens brukes på samme måte, og dette kan også fungere for netNTLM-hash-avsløring når det er satt til eksterne filplasseringer, sier Jimmy Bayne.

Forskeren gir en metode for å avhjelpe problemet.

Fra et defensivt perspektiv, blokker/tilknytt/jakt etter «tema», «themepack», «desktopthemepackfile»-utvidelser. I nettlesere bør brukere bli presentert med en sjekk før åpning. Andre CVE-vulns har blitt avslørt de siste årene, så det er verdt å ta tak i og redusere

Kilde: Neowin