Finn om PC-en din er berørt av Meltdown og Spectre CPU-sårbarheter

Det er ingen hemmelighet lenger at alle Intel-CPU-er som er utgitt i løpet av det siste tiåret er berørt av et alvorlig problem. En spesielt misformet kode kan brukes til å stjele de private dataene til enhver annen prosess, inkludert sensitive data som passord, sikkerhetsnøkler og så videre. I denne artikkelen vil vi se hvordan du finner ut om PC-en din er berørt av problemet.

Annonse

Hvis du ikke er klar over Meltdown- og Spectre-sårbarhetene, har vi dekket dem i detalj i disse to artiklene:

- Microsoft ruller ut nødløsning for Meltdown og Spectre CPU-feil

- Her er Windows 7 og 8.1 reparasjoner for Meltdown og Spectre CPU-feil

Kort sagt, både Meltdown- og Spectre-sårbarheter lar en prosess lese de private dataene til enhver annen prosess, selv fra utenfor en virtuell maskin. Dette er mulig på grunn av Intels implementering av hvordan CPU-ene forhåndshenter data. Dette kan ikke fikses kun ved å lappe operativsystemet. Løsningen innebærer oppdatering av OS-kjernen, samt en CPU-mikrokodeoppdatering og muligens til og med en UEFI/BIOS/fastvareoppdatering for enkelte enheter, for å redusere utnyttelsene fullt ut.

Nyere forskning indikerer at ARM64- og AMD-CPU-er også påvirkes av Spectre-sårbarheten, relatert til spekulativ utførelse.

Tilgjengelige rettelser

Microsoft har allerede gitt ut et sett med rettelser for alle støttede operativsystemer. Mozilla ga i dag ut en oppdatert versjon av Firefox 57, og Google vil beskytte Chrome-brukere med versjon 64.

For gjeldende versjon av Google Chrome kan du aktivere ekstra beskyttelse ved å aktivere Full sideisolering. Site Isolation tilbyr en andre forsvarslinje for å gjøre slike sårbarheter mindre sannsynlige for å lykkes. Det sikrer at sider fra forskjellige nettsteder alltid settes inn i forskjellige prosesser, som hver kjører i en sandkasse som begrenser hva prosessen har lov til å gjøre. Det blokkerer også prosessen fra å motta visse typer sensitive dokumenter fra andre nettsteder.

Google vil oppdatere Chrome igjen (versjon 64) innen slutten av måneden for å beskytte mot utnyttelse av sårbarheter knyttet til Meltdown og Spectre. Versjon 64 av Chrome har allerede kommet på betakanalen.

Finn ut om PC-en din er påvirket av Meltdown- og Spectre-sårbarheter

Merk: Instruksjonene nedenfor gjelder for Windows 10, Windows 8.1 og Windows 7 SP1.

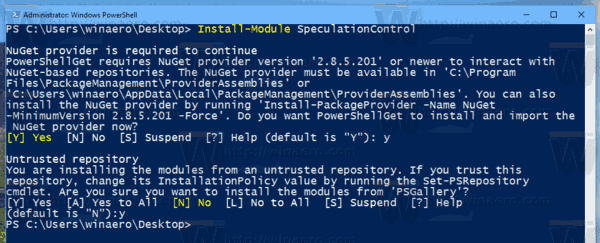

- Åpen PowerShell som administrator.

- Skriv inn følgende kommando:

Installasjonsmodul Spekulasjonskontroll. Dette vil installere en ekstra modul på datamaskinen din. Svar "Y" to ganger.

- Aktiver den installerte modulen med kommandoen:

Import-modul Spekulasjonskontroll. - Kjør nå følgende cmdlet:

Get-SpecularControlSettings. - I utgangen, se de aktiverte beskyttelsene vist som "True".

Merk: Hvis du får feilmeldingen

"Import-modul: fil C:\Program Files\WindowsPowerShell\Modules\SpeculationControl\1.0.1\SpeculationControl.psm1

kan ikke lastes fordi kjørende skript er deaktivert på dette systemet. ..."

Endre deretter utførelsespolicy til ubegrenset eller bypass. Se følgende artikkel:

Hvordan endre PowerShell Execution Policy i Windows 10

Du er beskyttet hvis alle linjer har sannverdien. Slik ser min uoppdaterte Windows 10 ut i utdataene:

Det er det.

Kilde: Microsoft