Door een kwetsbaarheid kan een Windows-zoekopdracht worden uitgevoerd vanuit MS Office-bestanden zonder tussenkomst van de gebruiker

Er is een nieuwe zero-day-kwetsbaarheid in Windows Search waarmee een verkeerd gevormd zoekvenster kan worden geopend met op afstand gehoste uitvoerbare bestanden van malware. De gebruiker hoeft alleen een speciaal gevormd Word-document te openen en de zoekopdracht wordt automatisch geopend.

In Windows kunnen apps en zelfs HTML-links 'search-ms'-verwijzingen bevatten om aangepaste zoekopdrachten te openen. Een aangepaste zoekopdracht kan er als volgt uitzien:

search-ms: query=proc&crumb=locatie:%5C%5Clive.sysinternals.com&displayname=Zoeken%20Sysinternals

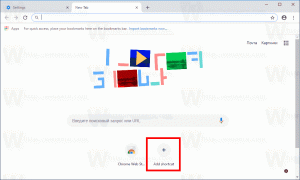

Door zo'n regel uit te voeren vanuit het dialoogvenster "Uitvoeren" (Win + R), ziet u zoiets als dit:

De Weergavenaam variabele definieert de zoektitel, en kruimel definieert de locatie om naar bestanden te zoeken. Op deze manier ondersteunt Windows Search het zoeken naar bestanden op externe locaties, zoals gekoppelde netwerkshares, naast de lokaal opgeslagen zoekindex. Door een aangepaste titel te definiëren, kan een aanvaller de gebruiker misleiden en hem laten denken dat hij op zoek is naar bestanden op een legitieme bron.

Het is echter een probleem om de gebruiker zo'n zoekopdracht te laten openen. Wanneer je bijvoorbeeld op een webpagina op een zoek-ms-link klikt, toont de browser een extra waarschuwing, zodat je het openen eenvoudig kunt annuleren.

Maar in het geval van Word wordt de zoekopdracht automatisch geopend.

Een nieuwe fout in Microsoft Office OLEObject maakt het mogelijk om Protected View te omzeilen en URI-protocolhandlers te starten zonder gebruikersinteractie, inclusief Windows Search. De volgende demo van @hackerfantastic toont een Word-document dat automatisch een Windows Search-venster opent en verbinding maakt met een externe SMB.

Microsoft Office search-ms: exploitatie van URI-handlers, vereist gebruikersinteractie. Niet gepatcht. pic.twitter.com/iYbZNtMpnx

— hackerfantastic.crypto (@hackerfantastic) 1 juni 2022

En hetzelfde werkt ook voor RTF-bestanden.

Beperking van kwetsbaarheden

Voordat Microsoft een oplossing voor dit beveiligingslek vrijgeeft, kan de gebruiker de registratie van het zoekprotocol eenvoudig ongedaan maken. Hier zijn de stappen.

- Open Opdrachtprompt als beheerder.

- Geef het commando

reg export HKEY_CLASSES_ROOT\search-ms "%userprofile%\Desktop\search-ms.reg". Corrigeer indien nodig het pad naar de REG. - Voer de opdracht uit

reg delete HKEY_CLASSES_ROOT\search-ms /f. Hiermee worden de registratiegegevens van het zoek-ms-protocol uit het register verwijderd.

Microsoft is op de hoogte van de protocolproblemen en is werken aan een oplossing. Het is ook een goede zaak dat het bedrijf het onmogelijk maakt om URI-handlers in Microsoft Office te starten zonder gebruikersinteractie.

Via piepcomputer

Als je dit artikel leuk vindt, deel het dan via de onderstaande knoppen. Het zal niet veel van je vragen, maar het zal ons helpen groeien. Bedankt voor uw steun!