취약한 SSD에서 하드웨어 BitLocker 암호화 비활성화

어제 일부 SSD에서 구현한 하드웨어 암호화에서 취약점이 발견되었습니다. 불행히도 Windows 10의 BitLocker (및 Windows 8.1도 가능) 사용자 데이터를 드라이브에 안전하게 암호화하고 보호하는 의무를 위임합니다. 제조업체. 하드웨어 암호화를 사용할 수 있는 경우 암호화가 완벽한지 확인하지 않고 자체 소프트웨어 기반 암호화를 해제하여 데이터를 취약하게 만듭니다. 다음은 적용할 수 있는 해결 방법입니다.

광고

시스템에서 BitLocker 암호화를 활성화하더라도 Windows 10은 실제로 데이터를 암호화하지 않을 수 있습니다. 드라이브가 하드웨어를 사용하고 있음을 운영 체제에 전달하는 경우 소프트웨어 암호화 사용 암호화. 디스크 드라이브가 암호화를 지원하더라도 빈 암호를 사용하기 때문에 쉽게 손상될 수 있습니다.

최근 공부하다 Crucial 및 Samsung 제품에는 SSD에 많은 문제가 있음을 보여줍니다. 예를 들어, 특정 Crucial 모델에는 비어 있는 마스터 암호가 있어 암호화 키에 액세스할 수 있습니다. 다양한 공급업체에서 다른 하드웨어에서 사용하는 펌웨어에도 유사한 문제가 있을 수 있습니다.

해결 방법으로 Microsoft 제안 정말 민감하고 중요한 데이터가 있는 경우 하드웨어 암호화를 비활성화하고 BitLocker의 소프트웨어 암호화로 전환합니다.

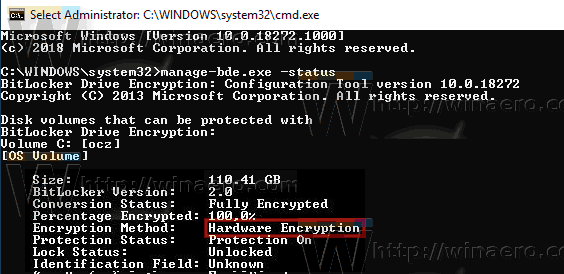

먼저 현재 시스템에서 사용 중인 암호화 유형을 확인해야 합니다.

Windows 10에서 드라이브용 BitLocker 드라이브 암호화 상태 확인

- 열기 상승된 명령 프롬프트.

- 다음 명령을 입력하거나 복사하여 붙여넣습니다.

관리-bde.exe-상태

- '암호화 방법' 줄을 참조하십시오. '하드웨어 암호화'가 포함된 경우 BitLocker는 하드웨어 암호화에 의존합니다. 그렇지 않으면 소프트웨어 암호화를 사용하고 있습니다.

BitLocker를 사용하여 하드웨어 암호화에서 소프트웨어 암호화로 전환하는 방법은 다음과 같습니다.

하드웨어 BitLocker 암호화 비활성화

- 드라이브를 해독하려면 BitLocker를 완전히 끕니다.

- 열려있는 PowerShell을 관리자로.

- 다음 명령을 실행합니다.

활성화-BitLocker -HardwareEncryption:$False - BitLocker를 다시 활성화합니다.

시스템 관리자인 경우 '운영 체제 드라이브에 대한 하드웨어 기반 암호화 사용 구성' 정책을 활성화하고 배포합니다.

그룹 정책으로 하드웨어 BitLocker 암호화 비활성화

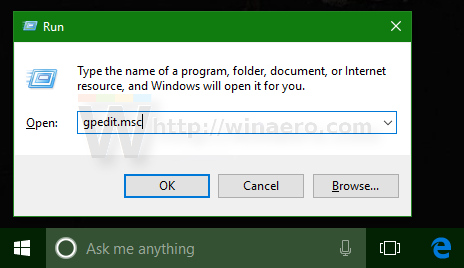

Windows 10 Pro, Enterprise 또는 Education을 실행하는 경우 판, 로컬 그룹 정책 편집기 앱을 사용하여 GUI로 위에서 언급한 옵션을 구성할 수 있습니다.

- 누르다 이기다 + NS 키보드에서 키를 함께 누르고 다음을 입력합니다.

gpedit.msc

엔터 키를 치시오.

- 그룹 정책 편집기가 열립니다. 이동 컴퓨터 구성\관리 템플릿\Windows 구성 요소\BitLocker 드라이브 암호화\운영 체제 드라이브. 정책 옵션 설정운영 체제 드라이브에 대한 하드웨어 기반 암호화 사용 구성 에게 장애가있는.

또는 레지스트리 조정을 적용할 수 있습니다.

레지스트리 조정으로 하드웨어 BitLocker 암호화 비활성화

- 열려있는 레지스트리 편집기.

- 다음 레지스트리 키로 이동합니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

팁: 참조 한 번의 클릭으로 원하는 레지스트리 키로 이동하는 방법.

그러한 키가 없으면 그냥 만드십시오.

- 여기에서 새 32비트 DWORD 값을 만듭니다. OSAllowedHardwareEncryptionAlgorithms. 참고: 당신이 64비트 Windows 실행, 여전히 값 유형으로 32비트 DWORD를 사용해야 합니다.

값 데이터를 0으로 둡니다. - 레지스트리 조정에 의해 수행된 변경 사항을 적용하려면, 윈도우 10 다시 시작.

그게 다야