취약점으로 인해 사용자 상호 작용 없이 MS Office 파일에서 Windows 검색을 실행할 수 있습니다.

Windows Search에 원격으로 호스팅되는 맬웨어 실행 파일로 잘못된 검색 창을 열 수 있는 새로운 제로 데이 취약점이 있습니다. 사용자는 특별히 구성된 Word 문서만 열면 검색이 자동으로 열립니다.

광고

Windows에서는 앱과 HTML 링크에도 사용자 지정 검색을 열기 위한 'search-ms' 참조가 포함될 수 있습니다. 사용자 정의 검색은 다음과 같이 표시될 수 있습니다.

search-ms: query=proc&crumb=location:%5C%5Clive.sysinternals.com&displayname=Searching%20Sysinternals

"실행" 대화 상자(Win + R)에서 이러한 줄을 실행하면 다음과 같은 내용이 표시됩니다.

그만큼 이름 표시하기 변수는 검색 제목을 정의하고 빵 부스러기 파일을 검색할 위치를 정의합니다. 이러한 방식으로 Windows 검색은 로컬에 저장된 검색 인덱스 외에도 탑재된 네트워크 공유와 같은 원격 위치에서 파일 검색을 지원합니다. 사용자 지정 제목을 정의하여 공격자는 사용자를 오도하고 사용자가 합법적인 리소스에서 파일을 검색하고 있다고 생각하게 할 수 있습니다.

그러나 사용자가 이러한 검색을 열도록 하는 것이 문제입니다. 웹 페이지에서 search-ms 링크를 클릭하면 브라우저에 추가 경고가 표시되므로 열기를 취소하면 됩니다.

그러나 Word의 경우 자동으로 검색이 열립니다.

Microsoft Office OLEObject의 새로운 결함으로 인해 Windows Search를 포함하여 사용자 상호 작용 없이 제한된 보기를 우회하고 URI 프로토콜 처리기를 시작할 수 있습니다. @hackerfantastic의 다음 데모는 Windows 검색 창을 자동으로 열고 원격 SMB에 연결하는 Word 문서를 보여줍니다.

Microsoft Office search-ms: URI 처리기 악용, 사용자 상호 작용이 필요합니다. 패치되지 않았습니다. pic.twitter.com/iYbZNtMpnx

—hackerfantastic.crypto(@hackerfantastic) 2022년 6월 1일

RTF 파일에서도 마찬가지입니다.

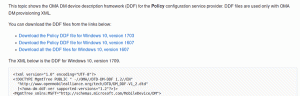

취약점 완화

Microsoft가 이 취약점에 대한 수정 사항을 발표하기 전에 사용자는 검색 프로토콜을 등록 취소하기만 하면 됩니다. 다음은 단계입니다.

- 열려 있는 관리자로 명령 프롬프트.

- 명령을 내리다

reg 내보내기 HKEY_CLASSES_ROOT\search-ms "%userprofile%\Desktop\search-ms.reg". 필요한 경우 REG에 대한 경로를 수정하십시오. - 명령을 실행

reg 삭제 HKEY_CLASSES_ROOT\search-ms /f. 그러면 레지스트리에서 search-ms 프로토콜 등록 항목이 삭제됩니다.

Microsoft는 프로토콜 문제를 알고 있으며 수정 작업. 또한 회사가 할 수 있는 좋은 일은 사용자 상호 작용 없이 Microsoft Office에서 URI 처리기를 실행하는 것을 불가능하게 만드는 것입니다.

을 통해 삐삐 컴퓨터

이 기사가 마음에 들면 아래 버튼을 사용하여 공유하십시오. 많은 것을 필요로 하지는 않지만 우리가 성장하는 데 도움이 될 것입니다. 지원해주셔서 감사합니다!