Windows 7-10의 두 가지 치명적인 취약점, 아직 패치 없음

오늘의 마이크로소프트 노출 된 Windows 7, 8 및 10에서는 OS의 글꼴 하위 시스템에 두 가지 치명적인 취약점이 존재합니다. 둘 다 이미 "제한된 표적 공격"에 악용되고 있습니다. 회사는 수정 작업을 진행 중이며 해결 방법을 제안합니다.

광고

그들에 대한 가장 중요한 정보는 다음과 같습니다.

- Windows Adobe Type 시 Microsoft Windows에 두 가지 원격 코드 실행 취약점이 존재합니다. 관리자 라이브러리가 특수 제작된 다중 마스터 글꼴을 부적절하게 처리함 - Adobe Type 1 PostScript 체재.

- 취약한 라이브러리 ATMLIB.DLL은 커널 공간에서 작동합니다.

- Windows 10은 AppContainer/Sandbox 기술로 더욱 안전하게 보호됩니다.

사용자가 특수하게 조작된 문서를 열도록 유도하거나 Windows 미리 보기 창에서 보는 등 공격자가 취약점을 악용할 수 있는 여러 방법이 있습니다. 결함을 완화하기 위해 Microsoft는 다음 솔루션을 제공합니다. 이들 중 어느 것도 인증된 사용자가 취약점을 악용하는 데 사용할 수 있는 기형 문서를 실행하는 것을 막지 못합니다.

WebClient 서비스 비활성화

- Win + R을 누르고 입력하십시오

서비스.msc실행 상자에. - Enter 키를 누르고 찾으십시오. 웹 클라이언트 서비스 목록에 있는 서비스.

- 속성 대화 상자를 열려면 두 번 클릭하십시오.

- 변경 시작 유형을 비활성화됨. 서비스가 실행 중이면 중지를 클릭합니다.

Microsoft는 이것이 원격 공격 경로를 차단하는 데 도움이 될 것이라고 생각합니다.

로컬 시스템에 대한 해결 방법도 있습니다. 파일 탐색기에 대한 몇 가지 옵션을 변경해야 합니다.

파일 탐색기 옵션 변경

- 실행 중인 모든 파일 탐색기 인스턴스를 닫습니다.

- 새 파일 탐색기 창을 엽니다(Win+E).

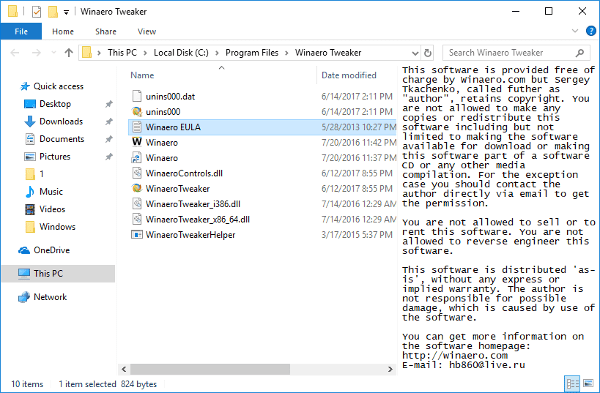

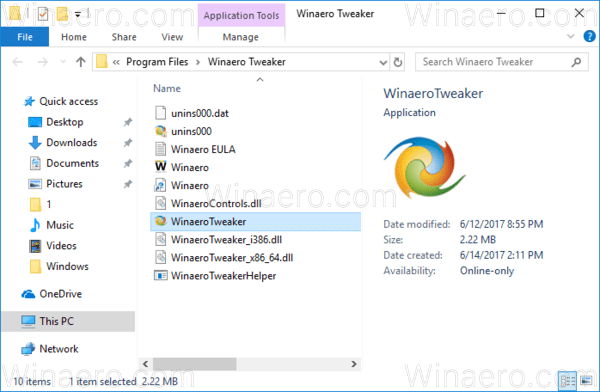

- 비활성화 미리보기 창 활성화된 경우.

- 비활성화 세부 정보 창 활성화된 경우.

- 켜다 "아이콘은 항상 표시하고 축소판은 표시하지 않음" 에 폴더 옵션.

마지막으로 레지스트리에서 문제가 있는 글꼴 파서를 비활성화할 수 있습니다. 그러나 이렇게 하면 해당 글꼴 라이브러리에 의존하는 특정 앱이 중단될 수 있습니다. 패치될 때까지 비활성화된 Windows를 사용할 수 있는지 확인하십시오.

레지스트리에서 파서를 비활성화

- 열기 레지스트리 편집기 앱.

- 다음 레지스트리 키로 이동하십시오.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows

레지스트리 키로 이동하는 방법 보기 한 번의 클릭으로. - 오른쪽에서 새 32비트 DWORD 값을 수정하거나 생성합니다. 비활성화ATMFD.

참고: 당신이 64비트 Windows 실행 여전히 32비트 DWORD 값을 만들어야 합니다. - 값을 1로 설정합니다.

- 레지스트리 조정에 의해 수행된 변경 사항을 적용하려면 다음을 수행해야 합니다. 윈도우 10 다시 시작.

Microsoft는 곧 Windows 7, Windows 8/8.1 및 Windows 10에 대한 수정 사항을 발표할 예정입니다. Windows 7 사용자는 유료 ESU(Extended Security Updates) 구독 그것을 받기 위해.