MeltdownとSpectreの脆弱性からGoogleChromeを保護する

ご存知かもしれませんが、過去10年間にリリースされたすべてのIntel CPUは、深刻な問題の影響を受けています。 特別に不正な形式のコードを使用して、パスワードやセキュリティキーなどの機密データを含む、他のプロセスのプライベートデータを盗むことができます。 JavaScriptが有効になっているブラウザでも、攻撃ベクトルとして使用できます。 Google Chrome / Chromiumユーザーの場合、次の操作を実行できます。

広告

MeltdownとSpectreの脆弱性に気付いていない場合は、次の2つの記事で詳しく説明しています。

- MicrosoftはMeltdownとSpectreのCPUの欠陥に対する緊急修正を展開しています

- MeltdownおよびSpectreのCPUの欠陥に対するWindows7および8.1の修正は次のとおりです。

つまり、MeltdownとSpectreの両方の脆弱性により、プロセスは、仮想マシンの外部からでも、他のプロセスのプライベートデータを読み取ることができます。 これは、CPUがデータをプリフェッチする方法をIntelが実装しているために可能です。 これは、OSにパッチを適用するだけでは修正できません。 この修正には、OSカーネルの更新、CPUマイクロコードの更新、場合によっては一部のデバイスのUEFI / BIOS /ファームウェアの更新が含まれ、エクスプロイトを完全に軽減します。

攻撃は、ブラウザを使用してJavaScriptのみで実行できます。

本日、GoogleChromeの新しいバージョンがリリースされました。 Chrome 63.0.3239.132には多くのセキュリティ修正が含まれていますが、MeltdownおよびSpectreの脆弱性に対する特別な修正は含まれていません。 上記の脆弱性から保護するために、フルサイト分離を手動で有効にすることができます。

フルサイト分離とは何ですか

サイト分離はChromeのセキュリティ機能であり、一部の種類のセキュリティバグに対する追加の保護を提供します。 信頼できないWebサイトが、他のWebサイトのアカウントから情報にアクセスしたり盗んだりすることが難しくなります。

同一生成元ポリシーを適用するコードのおかげで、通常、Webサイトはブラウザ内で互いのデータにアクセスできません。 場合によっては、このコードにセキュリティバグが見つかり、悪意のあるWebサイトがこれらのルールをバイパスして他のWebサイトを攻撃しようとすることがあります。 Chromeチームは、このようなバグをできるだけ早く修正することを目指しています。

Site Isolationは、このような脆弱性が成功する可能性を低くするための2番目の防御線を提供します。 これにより、さまざまなWebサイトのページが常にさまざまなプロセスに配置され、それぞれがプロセスの実行を制限するサンドボックスで実行されます。 また、プロセスが他のサイトから特定の種類の機密文書を受信するのをブロックします。 その結果、悪意のあるWebサイトは、それ自体のプロセスで一部のルールに違反する可能性がある場合でも、他のサイトからデータを盗むことがより困難になります。

Google Chrome 64では、完全なサイト分離がデフォルトで有効になります。

Google Chromeの現在のリリースでは、完全なサイト分離を手動で有効にできます。 これにより、MeltdownおよびSpectreの脆弱性に対する保護が強化されます。

MeltdownおよびSpectreの脆弱性からGoogleChromeを保護する

- GoogleChromeを開きます。

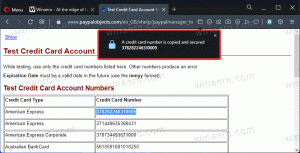

- タイプ

chrome:// flags /#enable-site-per-processアドレスバーにあります。 - フラグの説明の横にあるボタンを使用して、フラグ「厳密なサイトの分離」を有効にします。

フルサイト分離を有効にすると、メモリ使用量が増えることに注意してください。Googleによると、通常より10%〜20%多くなる可能性があります。 管理者は、すべてのサイトでChromeのサイト分離をオンにするか、独自のレンダリングプロセスで実行するWebサイトのリストを選択するかを選択できます。

Firefoxが別の保護メカニズムを使用していることは言及する価値があります。 Firefoxユーザーの場合は、次の記事を参照してください。

MeltdownおよびSpectre攻撃の回避策とともにリリースされたFirefox57.0.4

それでおしまい。