脆弱なSSDでハードウェアBitLocker暗号化を無効にする

昨日、一部のSSDで実装されたハードウェア暗号化に脆弱性が発見されました。 残念ながら、Windows10のBitLocker (そしておそらくWindows 8.1も)ユーザーのデータを安全に暗号化して保護する義務をドライブに委任します メーカー。 ハードウェア暗号化が利用可能な場合、暗号化が確実であるかどうかは検証されず、独自のソフトウェアベースの暗号化がオフになり、データが脆弱になります。 適用できる回避策は次のとおりです。

広告

システムでBitLocker暗号化を有効にしても、Windows10が実際にデータを暗号化していない可能性があります ドライブがハードウェアを使用していることをオペレーティングシステムに伝える場合は、ソフトウェア暗号化を使用します 暗号化。 ディスクドライブが暗号化をサポートしている場合でも、空白のパスフレーズを使用しているため、簡単に破損する可能性があります。

最近 勉強 は、CrucialおよびSamsung製品のSSDに多くの問題があることを示しています。 たとえば、特定のCrucialモデルには空のマスターパスワードがあり、暗号化キーへのアクセスが許可されています。 さまざまなベンダーが他のハードウェアで使用しているファームウェアにも同様の問題がある可能性があります。

回避策として、Microsoft 提案する 非常に機密性の高い重要なデータがある場合は、ハードウェア暗号化を無効にし、BitLockerのソフトウェア暗号化に切り替えます。

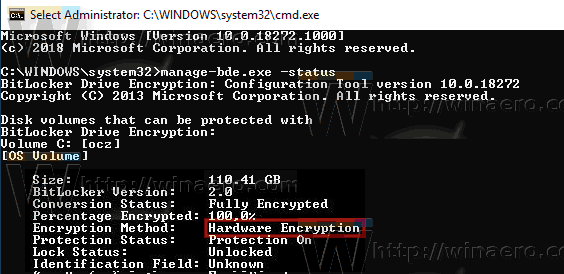

まず、システムで現在使用されている暗号化の種類を確認する必要があります。

Windows10のドライブのBitLockerドライブ暗号化のステータスを確認する

- 開く 昇格したコマンドプロンプト.

- 次のコマンドを入力するか、コピーして貼り付けます。

manage-bde.exe -status

- 「暗号化方法」の行を参照してください。 「ハードウェア暗号化」が含まれている場合、BitLockerはハードウェア暗号化に依存します。 それ以外の場合は、ソフトウェア暗号化を使用しています。

BitLockerを使用してハードウェア暗号化からソフトウェア暗号化に切り替える方法は次のとおりです。

ハードウェアBitLocker暗号化を無効にする

- ドライブを復号化するには、BitLockerを完全にオフにします。

- 開ける 管理者としてのPowerShell.

- 次のコマンドを発行します。

Enable-BitLocker -HardwareEncryption:$ False - BitLockerを再度有効にします。

システム管理者の場合は、ポリシー「オペレーティングシステムドライブのハードウェアベースの暗号化の使用を構成する」を有効にして展開します。

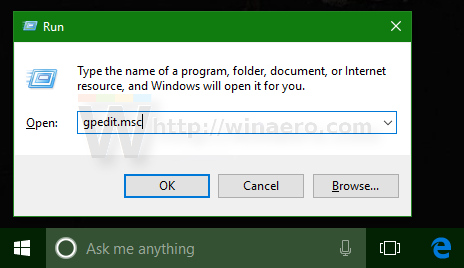

グループポリシーを使用してハードウェアBitLocker暗号化を無効にする

Windows 10 Pro、Enterprise、またはEducationを実行している場合 版、ローカルグループポリシーエディターアプリを使用して、GUIで上記のオプションを構成できます。

- 押す 勝つ + NS キーボードのキーを一緒に入力して、次のように入力します。

gpedit.msc

Enterキーを押します。

- グループポリシーエディターが開きます。 に移動 コンピューターの構成\管理用テンプレート\ Windowsコンポーネント\ BitLockerドライブ暗号化\オペレーティングシステムドライブ. ポリシーオプションを設定するオペレーティングシステムドライブのハードウェアベースの暗号化の使用を構成する に 無効.

または、レジストリの調整を適用することもできます。

レジストリを微調整してハードウェアBitLocker暗号化を無効にする

- 開ける レジストリエディタ.

- 次のレジストリキーに移動します。

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ FVE

ヒント:を参照してください ワンクリックで目的のレジストリキーにジャンプする方法.

そのようなキーがない場合は、作成するだけです。

- ここで、新しい32ビットDWORD値を作成します OSAllowedHardwareEncryptionAlgorithms. 注:あなたが 64ビットWindowsを実行している、値の型として32ビットのDWORDを使用する必要があります。

値データは0のままにします。 - レジストリの調整によって行われた変更を有効にするには、 Windows10を再起動します.

それでおしまい。