伝えられるところによると、カスタムテーマを使用してWindows10ユーザーの資格情報を盗むことができます

セキュリティ研究者による新しい発見 ジミー・ベインTwitterでそれを明らかにした、は、ユーザーの資格情報を盗むために使用できるWindows10のテーマエンジンの脆弱性を明らかにしています。 特別な不正な形式のテーマを開くと、ユーザーに資格情報の入力を求めるページにユーザーをリダイレクトします。

広告

ご存知かもしれませんが、Windows テーマを共有できます 設定で。 これを行うには、[設定]> [カスタマイズ]> [テーマ]を開き、[共有するテーマを保存する"メニューから。 これにより、新しい*が作成されます.deskthemepackファイル ユーザーがインターネットにアップロードしたり、電子メールで送信したり、さまざまな方法で他のユーザーと共有したりできること。 他のユーザーは、そのようなファイルをダウンロードして、ワンクリックでインストールできます。

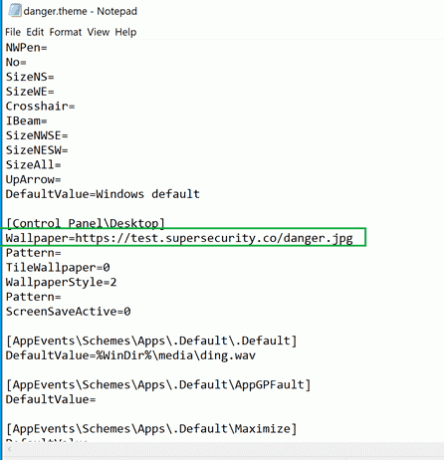

攻撃者は同様に「.theme」ファイルを作成できます。このファイルでは、デフォルトの壁紙設定が認証を必要とするWebサイトを指しています。 疑いを持たないユーザーが資格情報を入力すると、詳細のNTLMハッシュが認証のためにサイトに送信されます。 次に、複雑でないパスワードは、特別なハッシュ解除ソフトウェアを使用して解読されます。

[クレデンシャルハーベスティングのトリック] Windowsの.themeファイルを使用して、リモートの認証が必要なhttp / sリソースを指すように壁紙キーを構成できます。 ユーザーがテーマファイルをアクティブ化すると(たとえば、リンク/添付ファイルから開く)、Windowsのcredプロンプトがユーザーに表示されます。

* .themeファイルとは何ですか?

技術的には、*。themeファイルは* .iniファイルであり、Windowsが読み取り、検出した指示に従ってOSの外観を変更するいくつかのセクションが含まれています。 テーマファイルは、アクセントカラー、適用する壁紙、およびその他のいくつかのオプションを指定します。

そのセクションの1つは次のようになります。

[コントロールパネル\デスクトップ]Wallpaper =%WinDir%\ web \ wallpaper \ Windows \ img0.jpg

ユーザーがテーマをインストールするときに適用されるデフォルトの壁紙を指定します。 ローカルパスの代わりに、研究者を指します。これは、ユーザーに自分の資格情報を入力させるために使用できるリモートリソースに設定できます。

壁紙キーは、.themeファイルの[コントロールパネル\デスクトップ]セクションにあります。 他のキーも同じように使用される可能性があり、リモートファイルの場所に設定されている場合はnetNTLMハッシュ開示にも機能する可能性があるとJimmyBayne氏は述べています。

研究者は提供します 問題を軽減する方法。

防御の観点から、「theme」、「themepack」、「desktopthemepackfile」拡張機能をブロック/再関連付け/ハントします。 ブラウザでは、開く前にユーザーに小切手を提示する必要があります。 近年、他のCVEの脆弱性が開示されているため、対処して軽減する価値があります。

ソース: Neowin