PCがMeltdownおよびSpectreCPUの脆弱性の影響を受けているかどうかを確認する

過去10年間にリリースされたすべてのIntelCPUが深刻な問題の影響を受けていることはもはや秘密ではありません。 特別に不正な形式のコードを使用して、パスワードやセキュリティキーなどの機密データを含む、他のプロセスのプライベートデータを盗むことができます。 この記事では、PCが問題の影響を受けているかどうかを確認する方法を説明します。

広告

MeltdownとSpectreの脆弱性に気付いていない場合は、次の2つの記事で詳しく説明しています。

- MicrosoftはMeltdownとSpectreのCPUの欠陥に対する緊急修正を展開しています

- MeltdownおよびSpectreのCPUの欠陥に対するWindows7および8.1の修正は次のとおりです。

つまり、MeltdownとSpectreの両方の脆弱性により、プロセスは、仮想マシンの外部からでも、他のプロセスのプライベートデータを読み取ることができます。 これは、CPUがデータをプリフェッチする方法をIntelが実装しているために可能です。 これは、OSにパッチを適用するだけでは修正できません。 この修正には、OSカーネルの更新、CPUマイクロコードの更新、場合によっては一部のデバイスのUEFI / BIOS /ファームウェアの更新が含まれ、エクスプロイトを完全に軽減します。

最近の調査によると、ARM64およびAMD CPUは、投機的実行に関連するSpectreの脆弱性の影響も受けます。

利用可能な修正

Microsoftは、サポートされているすべてのオペレーティングシステムの一連の修正をすでにリリースしています。 Mozillaは本日、 Firefox57の更新バージョン、およびGoogleはバージョン64でChromeユーザーを保護します。

現在のバージョンのGoogleChromeでは、有効にすることで追加の保護を有効にできます フルサイト分離. Site Isolationは、このような脆弱性が成功する可能性を低くするための2番目の防御線を提供します。 これにより、さまざまなWebサイトのページが常にさまざまなプロセスに配置され、それぞれがプロセスの実行を制限するサンドボックスで実行されます。 また、プロセスが他のサイトから特定の種類の機密文書を受信するのをブロックします。

Googleは、MeltdownとSpectreに関連する脆弱性の悪用から保護するために、月末までにChromeを再度更新します(バージョン64)。 Chromeのバージョン64はすでにベータチャネルに到着しています。

PCがMeltdownおよびSpectreの脆弱性の影響を受けているかどうかを確認します

注:以下の手順は、Windows 10、Windows 8.1、およびWindows 7SP1に適用されます。

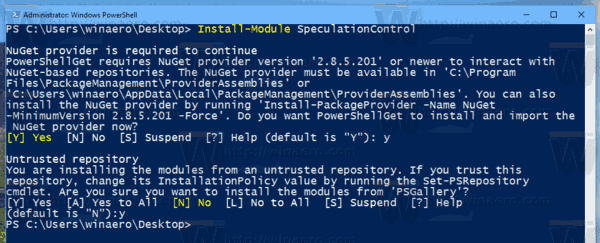

- 開ける 管理者としてのPowerShell.

- 次のコマンドを入力します。

インストールモジュールSpeculationControl. これにより、コンピューターに追加のモジュールがインストールされます。 「Y」に2回答えます。

- 次のコマンドを使用して、インストールされたモジュールをアクティブ化します。

Import-Module SpeculationControl. - 次に、次のコマンドレットを実行します。

Get-SpeculationControlSettings. - 出力で、「True」として表示されている有効な保護を確認してください。

注:エラーメッセージが表示された場合

"インポートモジュール:ファイルC:\ Program Files \ WindowsPowerShell \ Modules \ SpeculationControl \ 1.0.1 \ SpeculationControl.psm1

このシステムでは実行中のスクリプトが無効になっているため、ロードできません。 ..."

次に、実行ポリシーを次のように変更します 無制限 また バイパス。 次の記事を参照してください。

Windows10でPowerShell実行ポリシーを変更する方法

すべての行にTrue値がある場合、保護されます。 パッチが適用されていないWindows10が出力にどのように表示されるかを次に示します。

それでおしまい。

ソース: マイクロソフト