Disabilita la crittografia hardware BitLocker su SSD vulnerabili

Ieri è stata scoperta una vulnerabilità nella crittografia hardware implementata da alcuni SSD. Sfortunatamente, BitLocker in Windows 10 (e possibilmente anche Windows 8.1) delega all'unità il compito di crittografare e proteggere in modo sicuro i dati dell'utente produttore. Quando la crittografia hardware è disponibile, non verifica se la crittografia è infallibile e disattiva la propria crittografia basata su software, rendendo i tuoi dati vulnerabili. Ecco una soluzione alternativa che puoi applicare.

Annuncio

Anche se abiliti la crittografia BitLocker su un sistema, Windows 10 potrebbe non crittografare effettivamente i tuoi dati con la sua crittografia software se l'unità comunica al sistema operativo che sta utilizzando l'hardware crittografia. Anche se l'unità disco supporta la crittografia, potrebbe essere facilmente violata a causa dell'uso di una passphrase vuota.

Un recente studio

mostra che i prodotti Crucial e Samsung hanno molti problemi con i loro SSD. Ad esempio, alcuni modelli Crucial hanno una password principale vuota, che consente l'accesso alle chiavi di crittografia. È abbastanza possibile che anche il firmware utilizzato in altro hardware da vari fornitori possa avere problemi simili.Come soluzione alternativa, Microsoft suggerisce disabilitare la crittografia hardware e passare alla crittografia software di BitLocker se si dispone di dati davvero sensibili e importanti.

Prima di tutto, devi verificare quale tipo di crittografia sta attualmente utilizzando il tuo sistema.

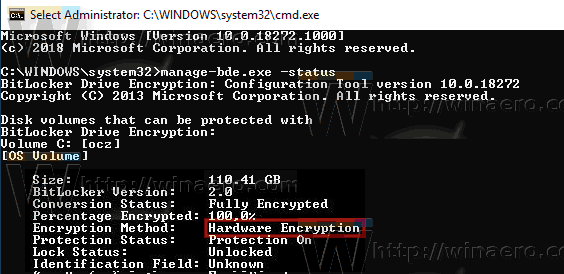

Controlla lo stato della crittografia dell'unità BitLocker per l'unità in Windows 10

- Apri e prompt dei comandi con privilegi elevati.

- Digita o copia-incolla il seguente comando:

manage-bde.exe -status

- Vedere la riga "Metodo di crittografia". Se contiene "Crittografia hardware", BitLocker si basa sulla crittografia hardware. Altrimenti utilizza la crittografia del software.

Ecco come passare dalla crittografia hardware alla crittografia software con BitLocker.

Disattiva crittografia hardware BitLocker

- Disattiva completamente BitLocker per decrittografare l'unità.

- Aprire PowerShell come amministratore.

- Dai il comando:

Enable-BitLocker -HardwareEncryption:$False - Abilita nuovamente BitLocker.

Se sei un amministratore di sistema, abilita e distribuisci il criterio "Configura l'uso della crittografia basata su hardware per le unità del sistema operativo".

Disattiva crittografia hardware BitLocker con Criteri di gruppo

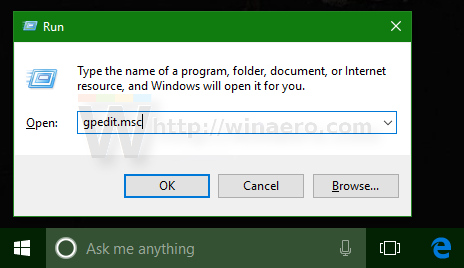

Se utilizzi Windows 10 Pro, Enterprise o Education edizione, puoi utilizzare l'app Editor criteri di gruppo locali per configurare le opzioni sopra menzionate con una GUI.

- premere Vincita + R tasti insieme sulla tastiera e digitare:

gpedit.msc

Premere Invio.

- Si aprirà l'Editor criteri di gruppo. Vai a Configurazione computer\Modelli amministrativi\Componenti di Windows\Crittografia unità BitLocker\Unità del sistema operativo. Imposta l'opzione della politicaConfigurare l'uso della crittografia basata su hardware per le unità del sistema operativo a Disabilitato.

In alternativa, puoi applicare un tweak del Registro di sistema.

Disabilita la crittografia hardware BitLocker con la modifica del registro

- Aprire Editor del Registro di sistema.

- Vai alla seguente chiave di registro:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Suggerimento: vedi come passare alla chiave di registro desiderata con un clic.

Se non hai una chiave del genere, creala.

- Qui, crea un nuovo valore DWORD a 32 bit OSAllowedHardwareEncryptionAlgorithm. Nota: anche se lo sei con Windows a 64 bit, devi comunque utilizzare un DWORD a 32 bit come tipo di valore.

Lascia i suoi dati di valore come 0. - Per rendere effettive le modifiche apportate dal tweak del Registro, riavvia Windows 10.

Questo è tutto.