Scopri se il tuo PC è affetto da vulnerabilità della CPU Meltdown e Spectre

Non è più un segreto che tutte le CPU Intel rilasciate negli ultimi dieci anni siano affette da un problema serio. Un codice appositamente malformato può essere utilizzato per rubare i dati privati di qualsiasi altro processo, inclusi dati sensibili come password, chiavi di sicurezza e così via. In questo articolo vedremo come scoprire se il tuo PC è interessato dal problema.

Annuncio

Se non sei a conoscenza delle vulnerabilità Meltdown e Spectre, le abbiamo trattate in dettaglio in questi due articoli:

- Microsoft sta implementando una correzione di emergenza per i difetti della CPU Meltdown e Spectre

- Ecco le correzioni di Windows 7 e 8.1 per i difetti della CPU Meltdown e Spectre

In breve, sia le vulnerabilità Meltdown che Spectre consentono a un processo di leggere i dati privati di qualsiasi altro processo, anche dall'esterno di una macchina virtuale. Ciò è possibile grazie all'implementazione da parte di Intel di come le loro CPU preletturano i dati. Questo non può essere risolto applicando solo patch al sistema operativo. La correzione prevede l'aggiornamento del kernel del sistema operativo, nonché un aggiornamento del microcodice della CPU e forse anche un aggiornamento UEFI/BIOS/firmware per alcuni dispositivi, per mitigare completamente gli exploit.

Ricerche recenti indicano che anche le CPU ARM64 e AMD sono interessate dalla vulnerabilità Spectre, correlata all'esecuzione speculativa.

Correzioni disponibili

Microsoft ha già rilasciato una serie di correzioni per tutti i sistemi operativi supportati. Mozilla ha rilasciato oggi un versione aggiornata di Firefox 57e Google proteggerà gli utenti di Chrome con la versione 64.

Per la versione corrente di Google Chrome, puoi abilitare una protezione aggiuntiva abilitando Isolamento completo del sito. L'isolamento del sito offre una seconda linea di difesa per ridurre le probabilità di successo di tali vulnerabilità. Garantisce che le pagine di diversi siti Web vengano sempre inserite in processi diversi, ciascuno eseguito in una sandbox che limita ciò che il processo è autorizzato a fare. Inoltre, impedisce al processo di ricevere determinati tipi di documenti sensibili da altri siti.

Google aggiornerà nuovamente Chrome (versione 64) entro la fine del mese per proteggersi dallo sfruttamento delle vulnerabilità legate a Meltdown e Spectre. La versione 64 di Chrome è già arrivata sul canale beta.

Scopri se il tuo PC è affetto da vulnerabilità Meltdown e Spectre

Nota: le istruzioni seguenti sono applicabili a Windows 10, Windows 8.1 e Windows 7 SP1.

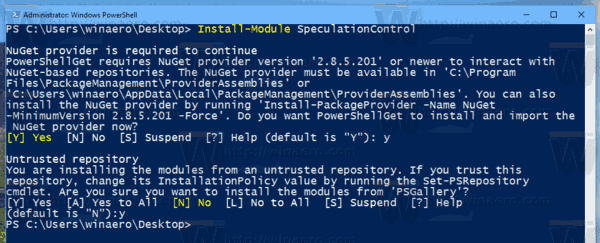

- Aprire PowerShell come amministratore.

- Digita il seguente comando:

Install-Module SpeculationControl. Questo installerà un modulo aggiuntivo sul tuo computer. Rispondi "Y" due volte.

- Attiva il modulo installato con il comando:

Controllo delle speculazioni del modulo di importazione. - Ora, esegui il seguente cmdlet:

Get-SpeculationControlSettings. - Nell'output vedere le protezioni abilitate indicate come "True".

Nota: se ricevi il messaggio di errore

"Modulo di importazione: file C:\Programmi\WindowsPowerShell\Modules\SpeculationControl\1.0.1\SpeculationControl.psm1

non può essere caricato perché l'esecuzione degli script è disabilitata su questo sistema. ..."

Quindi cambia la politica di esecuzione in senza restrizioni o circonvallazione. Fare riferimento al seguente articolo:

Come modificare i criteri di esecuzione di PowerShell in Windows 10

Sei protetto se tutte le linee hanno il valore True. Ecco come appare il mio Windows 10 senza patch nell'output:

Questo è tutto.

Fonte: Microsoft