Attenzione: Windows implementa ASLR in modo errato, la correzione è disponibile

A partire da Vista, Windows viene fornito con la randomizzazione del layout dello spazio degli indirizzi (ASLR). ASLR è una tecnica di sicurezza informatica coinvolta nella prevenzione dello sfruttamento delle vulnerabilità di danneggiamento della memoria. Per impedire a un utente malintenzionato di saltare in modo affidabile, ad esempio, a una particolare funzione sfruttata in memoria, ASLR organizza casualmente il le posizioni dello spazio degli indirizzi delle aree dati chiave di un processo, compresa la base dell'eseguibile e le posizioni dello stack, dell'heap e biblioteche. C'è un bug in Windows 8 e versioni successive che rende questa tecnica inutile, ma puoi risolverlo.

La funzionalità ASLR (Address Space Layout Randomization) è stata introdotta per la prima volta in Windows Vista. Consente di prevenire attacchi di riutilizzo del codice. ASLR fornisce un indirizzo di memoria casuale per eseguire il codice.

Annuncio

In Windows 8, Windows 8.1 e Windows 10 la funzionalità ASLR non funziona correttamente. A causa di impostazioni di configurazione errate, ASLR non utilizza indirizzi di memoria casuali.

Aggiornamento: c'è un post sul blog ufficiale su Technet che spiega la suzione. Leggilo qui: Chiarire il comportamento dell'ASLR obbligatoria.

Il post dice:

Il problema di configurazione non è una vulnerabilità, non crea rischi aggiuntivi e non indebolisce il livello di sicurezza esistente delle applicazioni.

Un post su CERT spiega la questione in dettaglio.

Sia EMET che Windows Defender Exploit Guard abilitano ASLR a livello di sistema senza abilitare anche ASLR bottom-up a livello di sistema. Sebbene Windows Defender Exploit Guard disponga di un'opzione a livello di sistema per ASLR bottom-up a livello di sistema, il valore GUI predefinito di "Attivo per impostazione predefinita" non riflette il valore del Registro di sistema sottostante (non impostato). Ciò fa sì che i programmi senza /DYNAMICBASE vengano riposizionati, ma senza alcuna entropia. Il risultato è che tali programmi verranno riposizionati, ma allo stesso indirizzo ogni volta durante i riavvii e anche tra sistemi diversi.

Per fortuna, è facile risolvere il problema.

Correggi ASLR in Windows 8, Windows 8.1 e Windows 10

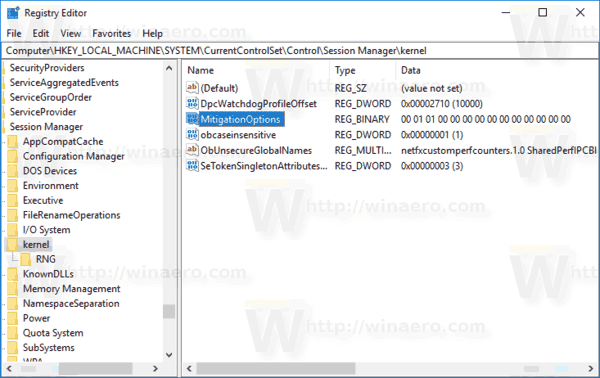

- Apri il App Editor del Registro di sistema.

- Vai alla seguente chiave di registro.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\kernel

Scopri come accedere a una chiave di registro con un clic.

- A destra, crea un nuovo valore REG_BINARY denominato MitigationOptions e imposta i suoi dati di valore su

00,01,01,00,00,00,00,00,00,00,00,00,00,00,00,00

- Per rendere effettive le modifiche apportate dal tweak del Registro, riavvia Windows 10.

Per risparmiare tempo, puoi scaricare il seguente tweak del Registro di sistema:

Scarica la modifica del registro

Questo è tutto.