Tolak Akses Tulis ke Drive yang Dapat Dilepas yang tidak Dilindungi oleh BitLocker

Cara Menolak Akses Tulis ke Drive yang Dapat Dilepas yang tidak Dilindungi oleh BitLocker di Windows 10

Secara default di Windows 10 setiap pengguna dapat menulis file dan folder ke semua perangkat penyimpanan yang dapat dilepas yang mereka sambungkan ke komputer. Pengguna juga dapat menghapus atau memodifikasi file apa pun yang disimpan di drive yang dapat dilepas. Windows 10 menyertakan opsi untuk menonaktifkan akses tulis ke semua disk yang dapat dilepas yang tidak dilindungi oleh BitLocker untuk semua pengguna.

Iklan

BitLocker pertama kali diperkenalkan di Windows Vista dan masih ada di Windows 10. Itu diterapkan secara eksklusif untuk Windows dan tidak memiliki dukungan resmi dalam sistem operasi alternatif. BitLocker dapat memanfaatkan Trusted Platform Module (TPM) PC Anda untuk menyimpan rahasia kunci enkripsinya. Dalam versi Windows modern seperti Windows 8.1 dan Windows 10, BitLocker mendukung akselerasi perangkat keras enkripsi jika persyaratan tertentu terpenuhi (drive harus mendukungnya, Boot Aman harus aktif dan banyak lainnya persyaratan). Tanpa enkripsi perangkat keras, BitLocker beralih ke enkripsi berbasis perangkat lunak sehingga ada penurunan kinerja drive Anda. BitLocker di Windows 10 mendukung a

jumlah metode enkripsi, dan mendukung perubahan kekuatan sandi.

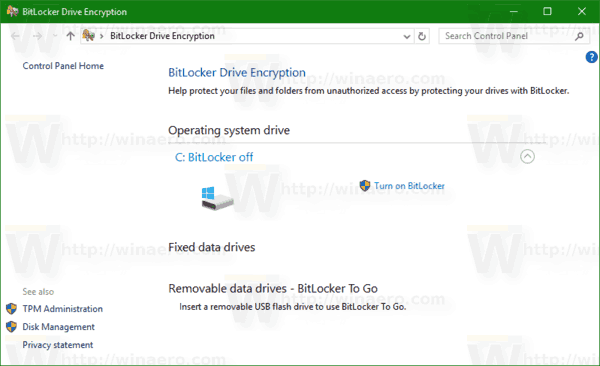

Catatan: Di Windows 10, Enkripsi Drive BitLocker hanya tersedia di Pro, Enterprise, dan Education edisi. BitLocker dapat mengenkripsi drive sistem (drive tempat Windows diinstal), dan hard drive internal. NS BitLocker Untuk Pergi fitur memungkinkan melindungi file yang disimpan di a drive yang dapat dilepas, seperti USB flash drive.

Windows 10 menyertakan Kebijakan Grup khusus yang, ketika diaktifkan, menolak akses menulis ke disk yang dapat dilepas tidak dilindungi oleh BitLocker. Semua drive data yang dapat dilepas yang tidak dilindungi BitLocker akan dapat diakses sebagai hanya-baca. Jika drive dilindungi oleh BitLocker, drive tersebut akan dipasang dengan akses baca dan tulis.

Jika Anda perlu menerapkan batasan dan mencegah pengguna memiliki akses tulis ke drive yang dapat dilepas yang tidak dilindungi oleh BitLocker, Windows 10 menawarkan setidaknya dua metode, opsi Kebijakan Grup, dan Registri Kebijakan Grup Cubit. Metode pertama dapat digunakan dalam edisi Windows 10 yang disertakan dengan aplikasi Editor Kebijakan Grup Lokal. Jika Anda menjalankan Windows 10 Pro, Enterprise, atau Education edisi, maka aplikasi Editor Kebijakan Grup Lokal tersedia di OS di luar kotak. Pengguna Windows 10 Home dapat menerapkan tweak Registry. Mari kita tinjau metode ini.

Tolak Akses Tulis ke Drive yang Dapat Dilepas yang tidak Dilindungi oleh BitLocker,

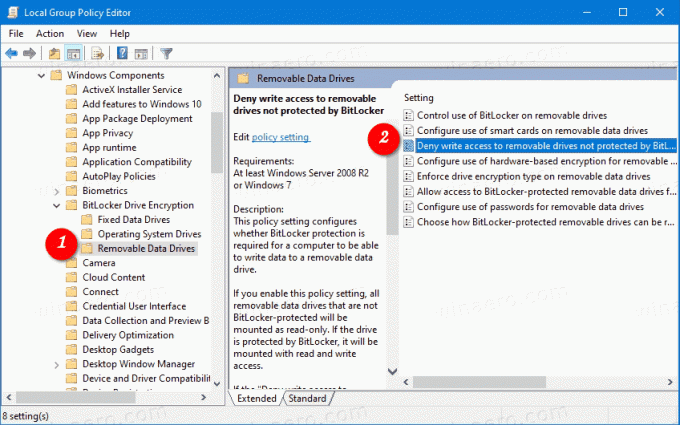

- Buka editor Kebijakan Grup Lokal aplikasi, atau luncurkan untuk semua pengguna kecuali Administrator, atau untuk pengguna tertentu.

- Navigasi ke Konfigurasi Komputer\Administrative Templates\Windows Components\BitLocker Drive Encryption\Removable Data Drives di kiri.

- Di sebelah kanan, temukan pengaturan kebijakan Tolak akses tulis ke drive yang dapat dilepas yang tidak dilindungi oleh BitLocker.

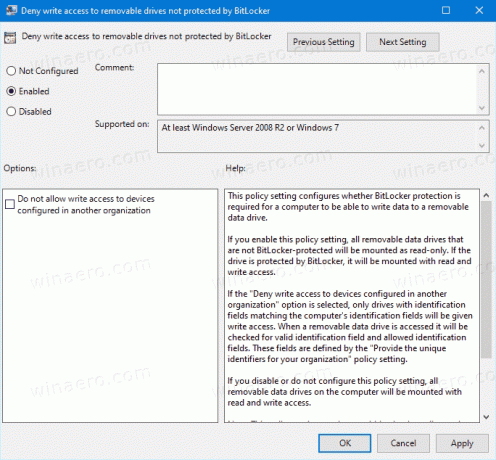

- Klik dua kali padanya dan atur kebijakan ke Diaktifkan.

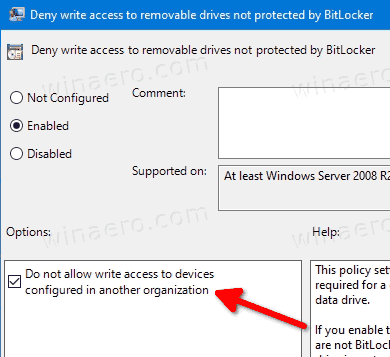

- jika Tolak akses tulis ke perangkat yang dikonfigurasi di organisasi lain opsi diaktifkan, hanya drive dengan bidang identifikasi yang cocok dengan bidang identifikasi komputer yang akan tersedia untuk ditulis.

Kamu selesai. Jika seseorang mencoba menulis pada drive yang dapat dilepas yang tidak dilindungi oleh BitLocker, dia akan diminta untuk mengenkripsinya terlebih dahulu. Jika tidak, operasi akan dibatalkan.

Tip: Lihat Cara Mengatur Ulang Semua Pengaturan Kebijakan Grup Lokal sekaligus di Windows 10.

Sekarang, mari kita lihat bagaimana hal yang sama dapat dilakukan dengan tweak Registry.

Cacat Akses Tulis ke Disk yang Dapat Dilepas dengandengan Tweak Registri

- Membuka Editor Registri.

- Buka kunci Registri berikut:

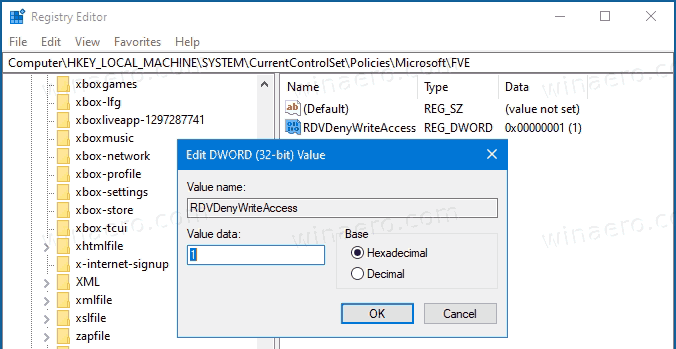

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FVE. Tip: Lihat cara melompat ke kunci Registri yang diinginkan dengan satu klik. Jika Anda tidak memiliki kunci seperti itu, buat saja. - Di sini, buat nilai DWORD 32-bit baru

RDVDenyWriteAccess. Catatan: Bahkan jika Anda menjalankan Windows 64-bit, Anda masih perlu menggunakan DWORD 32-bit sebagai tipe nilai.

- Setel ke 1 untuk menonaktifkan akses tulis.

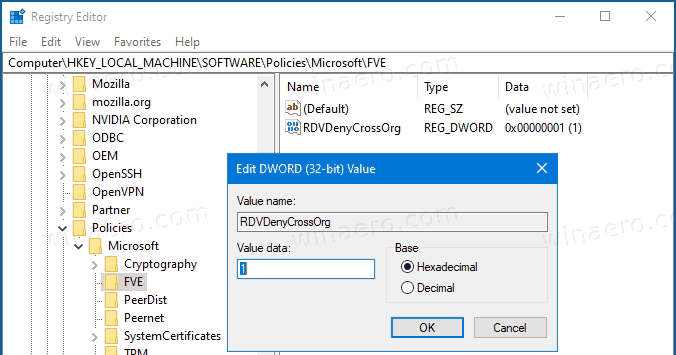

- Jika Anda ingin mengaktifkan Tolak akses tulis ke perangkat yang dikonfigurasi di organisasi lain pilihan, navigasikan ke kunci berikut:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE. - Di sini, buat nilai DWORD 32-bit baru

RDVDenyCrossOrg, dan atur ke 1.

- Hapus kedua nilai untuk mengembalikan default.

- Untuk membuat perubahan yang dilakukan oleh tweak Registry berlaku, mulai ulang Windows 10.

Pengguna yang tertarik dapat mengunduh file Registry yang siap digunakan:

Unduh File Registri

Tweak undo disertakan.

Kiat: Anda bisa coba aktifkan GpEdit.msc di Windows 10 Home.