A Windows Update rossz módon használható rosszindulatú programok végrehajtására

A Windows Update kliens nemrégiben felkerült azon élő bináris fájlok (LoLBins) listájára, amelyeket a támadók rosszindulatú kódok futtatására használhatnak Windows rendszereken. Ily módon betöltve a káros kód megkerülheti a rendszer védelmi mechanizmusát.

Ha nem ismeri a LoLBins-t, ezek a Microsoft által aláírt végrehajtható fájlok, amelyeket letölthet, vagy a Olyan operációs rendszer, amelyet harmadik fél felhasználhat az észlelés elkerülésére rosszindulatú programok letöltése, telepítése vagy végrehajtása során kód. A Windows Update ügyfél (wuauclt) ezek közé tartozik.

Az eszköz a %windir%\system32\wuauclt.exe alatt található, és a Windows Update (egyes szolgáltatásainak) parancssorból történő vezérlésére szolgál.

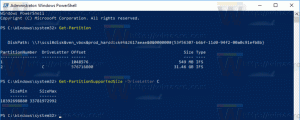

MDSec kutató David Middlehurst fedezte fel hogy a wuauclt a támadók arra is használhatják, hogy rosszindulatú kódot hajtsanak végre Windows 10 rendszereken, egy tetszőleges, speciálisan kialakított DLL-ből betöltve a következő parancssori beállításokkal:

wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServerA Full_Path_To_DLL rész a támadó speciálisan kialakított DLL-fájljának abszolút elérési útja, amely kódot hajt végre a csatoláskor. Mivel a Windows Update kliens fut, lehetővé teszi a támadók számára, hogy megkerüljék a víruskereső, az alkalmazásvezérlés és a digitális tanúsítvány-érvényesítési védelmet. A legrosszabb az, hogy Middlehurst a vadonban is talált egy mintát ennek felhasználásával.

Érdemes megjegyezni, hogy korábban felfedezték, hogy a Microsoft Defender tartalmazta a lehetőséget töltsön le bármilyen fájlt az internetről és megkerüli a biztonsági ellenőrzéseket. Szerencsére a Windows Defender Antimalware Client 4.18.2009.2-0 verziójától kezdődően a Microsoft eltávolította a megfelelő beállítást az alkalmazásból, így már nem használható csendes fájlletöltésre.

Forrás: Csipogó számítógép