A Surface Pro 3 javítást kapott a TPM bypass exploit ellen

A Surface Pro 3 tulajdonosai tisztában lehetnek azzal a nyilvánosan elérhető exploittal, amely megkerülheti a TPM-et az eszközön. Végre kijavították.

CVE-2021-42299, másnéven TPM Carte Blanche, először a Google biztonsági kutatói fedezték fel. Használata azonban korlátozott. A támadónak ismernie kell az eszköz tulajdonosának hitelesítő adatait, vagy fizikai hozzáféréssel kell rendelkeznie az eszközhöz.

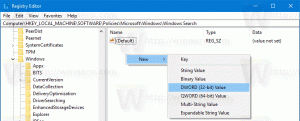

A CVE-2021-42299 lehetővé tette a TPM- és PCR-naplók mérgezését hamis tanúsítványok megszerzése érdekében. Ezt követően lehetőség nyílik az eszközállapot-igazolás érvényesítési folyamatának veszélyeztetésére.

Tájékoztatásul: Az eszköz állapotának tanúsítása a Microsoft felhőszolgáltatása, amely ellenőrzi a TPM és PCR naplókat a végpontokhoz, ellenőrzi bizonyos biztonság állapotát olyan funkciókat, mint a BitLocker, a Secure Boot és még néhány, majd jelentse az eredményt a Mobileszköz-felügyeletnek (MDM).

A sebezhető eszközök egészséges eszköznek álcázhatják magukat, ha tetszőleges értékeket kiterjesztenek a Platform Configuration Register (PCR) bankokra.

A helyzet lehetővé teszi a támadó számára, hogy egy speciálisan konfigurált indítható USB-meghajtót csatlakoztasson a Linuxhoz, majd megzavarja az eszköz rendszerindítási folyamatát, és hozzáférjen az adataihoz. Megvan a koncepció bizonyítéka kihasználó kód.

Microsoft megerősített hogy a Surface Pro 3 sebezhető. Az újabb Surface-eszközök, például a Surface Pro 4, a Surface Book nem sérülékenyek.

Alapján Csipogó számítógép, a redmondi szoftveróriás már kiadott egy javítást.