Windows 10 Build 16299.248 (KB4090007): mises à jour du microcode Intel

Aujourd'hui, Microsoft a publié un correctif pour les utilisateurs exécutant Windows 10 build 16299 "Fall Creators Update". Le package de mise à jour KB4090007 est destiné à améliorer la protection de l'appareil contre les failles Meltdown et Spectre.

Cette mise à jour est une mise à jour autonome disponible via le catalogue Microsoft Update et ciblée pour Windows 10 version 1709 (Fall Creators Update) et Windows Server version 1709 (Server Core). Cette mise à jour inclut également les mises à jour du microcode Intel qui étaient déjà publiées pour ces systèmes d'exploitation au moment de la mise en production (RTM). La mise à jour est destinée à protéger les clients contre les failles Meltdown et Spectre.

Si vous n'êtes pas au courant des vulnérabilités Meltdown et Spectre, nous les avons couvertes en détail dans ces deux articles :

- Microsoft déploie un correctif d'urgence pour les failles du processeur Meltdown et Spectre

- Voici les correctifs de Windows 7 et 8.1 pour les défauts du processeur Meltdown et Spectre

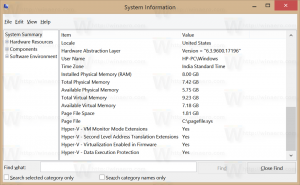

En bref, les vulnérabilités Meltdown et Spectre permettent à un processus de lire les données privées de tout autre processus, même depuis l'extérieur d'une machine virtuelle. Cela est possible grâce à la mise en œuvre par Intel de la façon dont leurs processeurs extraient les données. Cela ne peut pas être résolu en corrigeant uniquement le système d'exploitation. Le correctif implique la mise à jour du noyau du système d'exploitation, ainsi qu'une mise à jour du microcode du processeur et peut-être même une mise à jour UEFI/BIOS/firmware pour certains appareils, afin d'atténuer pleinement les exploits.

Des recherches récentes indiquent que les processeurs ARM64 et AMD sont également affectés par la vulnérabilité Spectre, liée à l'exécution spéculative.

Vous pouvez télécharger la mise à jour ici :

Télécharger Windows 10 Build 16299.248 (KB4090007)

Assurez-vous également que l'atténuation contre Spectre Variant 2 est activée via les paramètres de registre documentés dans les articles suivants sur le site Web de Microsoft :

- Guide client Windows pour les professionnels de l'informatique afin de se protéger contre les vulnérabilités des canaux secondaires d'exécution spéculative

- Guide de Windows Server pour se protéger contre les vulnérabilités des canaux secondaires d'exécution spéculative

La source: Microsoft.