Windows Sandbox introduit des fichiers de configuration simples dans Windows 10

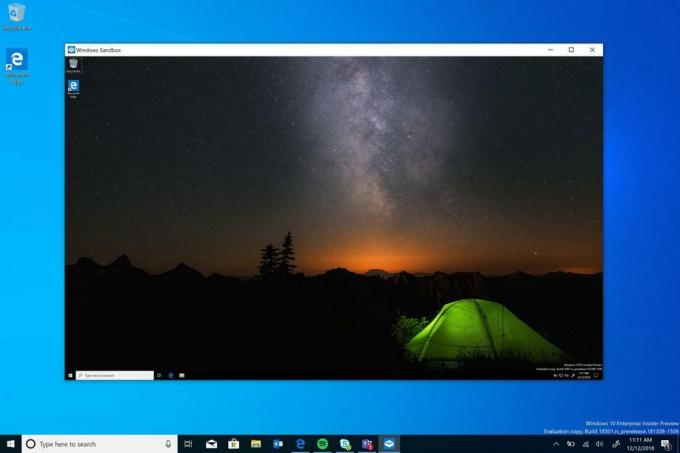

Windows Sandbox est un environnement de bureau isolé et temporaire dans lequel vous pouvez exécuter des logiciels non fiables sans craindre un impact durable sur votre PC. Windows Sandbox prend désormais en charge les fichiers de configuration simples (extension de fichier .wsb), qui fournissent une prise en charge minimale des scripts. Vous pouvez utiliser cette fonctionnalité dans la dernière version 18342 de Windows Insider.

Tout logiciel installé dans Windows Sandbox reste uniquement dans le sandbox et ne peut pas affecter votre hôte. Une fois Windows Sandbox fermé, tous les logiciels avec tous leurs fichiers et leur état sont définitivement supprimés.

Windows Sandbox a les propriétés suivantes :

- Une partie de Windows – tout le nécessaire pour cette fonctionnalité est livré avec Windows 10 Pro et Enterprise. Pas besoin de télécharger un VHD !

- Parfait - chaque fois que Windows Sandbox s'exécute, c'est aussi propre qu'une toute nouvelle installation de Windows

- Jetable – rien ne persiste sur l'appareil; tout est jeté après la fermeture de l'application

- Sécurise – utilise la virtualisation matérielle pour l'isolation du noyau, qui s'appuie sur l'hyperviseur de Microsoft pour exécuter un noyau distinct qui isole Windows Sandbox de l'hôte

- Efficace – utilise un planificateur de noyau intégré, une gestion intelligente de la mémoire et un GPU virtuel

Il existe les conditions préalables suivantes pour utiliser la fonctionnalité Windows Sandbox :

Publicité

- Windows 10 Pro ou Enterprise build 18305 ou version ultérieure

- Architecture AMD64

- Capacités de virtualisation activées dans le BIOS

- Au moins 4 Go de RAM (8 Go recommandés)

- Au moins 1 Go d'espace disque libre (SSD recommandé)

- Au moins 2 cœurs de processeur (4 cœurs avec hyperthreading recommandé)

Vous pouvez apprendre à activer et à utiliser Windows Sandbox ICI.

Fichiers de configuration du bac à sable Windows

Les fichiers de configuration Sandbox sont au format XML et sont associés à Windows Sandbox via l'extension de fichier .wsb. Un fichier de configuration permet à l'utilisateur de contrôler les aspects suivants de Windows Sandbox :

-

vGPU (GPU virtualisé)

- Activez ou désactivez le GPU virtualisé. Si vGPU est désactivé, Sandbox utilisera CHAÎNE (logiciel de rastérisation).

-

La mise en réseau

- Activez ou désactivez l'accès réseau au bac à sable.

-

Dossiers partagés

- Partagez des dossiers de l'hôte avec des autorisations de lecture ou d'écriture. Notez que l'exposition des répertoires hôtes peut permettre à des logiciels malveillants d'affecter votre système ou de voler des données.

-

Script de démarrage

- Action de connexion pour le bac à sable.

En double-cliquant sur un fichier *.wsb, vous l'ouvrirez dans Windows Sandboxю

Options de configuration prises en charge

VGpu

Active ou désactive le partage GPU.

valeur

Valeurs prises en charge :

- Désactiver – désactive la prise en charge vGPU dans le bac à sable. Si cette valeur est définie, Windows Sandbox utilisera le rendu logiciel, qui peut être plus lent que le GPU virtualisé.

- Défaut – il s'agit de la valeur par défaut pour la prise en charge vGPU; actuellement, cela signifie que vGPU est activé.

Remarque: l'activation du GPU virtualisé peut potentiellement augmenter la surface d'attaque du bac à sable.

La mise en réseau

Active ou désactive la mise en réseau dans le bac à sable. La désactivation de l'accès au réseau peut être utilisée pour réduire la surface d'attaque exposée par le bac à sable.

valeur

Valeurs prises en charge :

- Désactiver – désactive la mise en réseau dans le bac à sable.

- Défaut – il s'agit de la valeur par défaut pour la prise en charge réseau. Cela permet la mise en réseau en créant un commutateur virtuel sur l'hôte et en y connectant le bac à sable via une carte réseau virtuelle.

Remarque: l'activation de la mise en réseau peut exposer des applications non approuvées à votre réseau interne.

Dossiers mappés

Encapsule une liste d'objets MappedFolder.

liste des objets MappedFolder.

Remarque: les fichiers et dossiers mappés à partir de l'hôte peuvent être compromis par les applications de la Sandbox ou potentiellement affecter l'hôte.

Dossier mappé

Spécifie un seul dossier sur la machine hôte qui sera partagé sur le bureau du conteneur. Les applications de la Sandbox sont exécutées sous le compte d'utilisateur « WDAGUtilityAccount ». Par conséquent, tous les dossiers sont mappés sous le chemin suivant: C:\Users\WDAGUtilityAccount\Desktop.

Par exemple. "C:\Test" sera mappé comme "C:\users\WDAGUtilityAccount\Desktop\Test".

chemin d'accès au dossier hôte valeur

HostFolder: spécifie le dossier sur la machine hôte à partager avec le bac à sable. Notez que le dossier doit déjà exister sur l'hôte, sinon le conteneur ne démarrera pas si le dossier n'est pas trouvé.

Lecture seulement: si vrai, applique l'accès en lecture seule au dossier partagé à partir du conteneur. Valeurs prises en charge: vrai/faux.

Remarque: les fichiers et dossiers mappés à partir de l'hôte peuvent être compromis par les applications de la Sandbox ou potentiellement affecter l'hôte.

Commande de connexion

Spécifie une seule commande qui sera invoquée automatiquement après la connexion du conteneur.

commande à appeler

Commander: Un chemin vers un exécutable ou un script à l'intérieur du conteneur qui sera exécuté après la connexion.

Remarque: Bien que des commandes très simples fonctionnent (lancement d'un exécutable ou d'un script), les scénarios plus complexes impliquant plusieurs étapes doivent être placés dans un fichier de script. Ce fichier de script peut être mappé dans le conteneur via un dossier partagé, puis exécuté via la directive LogonCommand.

Exemples de configuration

Exemple 1

Le fichier de configuration suivant peut être utilisé pour tester facilement les fichiers téléchargés à l'intérieur du bac à sable. Pour ce faire, le script désactive la mise en réseau et le vGPU, et restreint le dossier de téléchargements partagés à un accès en lecture seule dans le conteneur. Pour plus de commodité, la commande de connexion ouvre le dossier des téléchargements à l'intérieur du conteneur lorsqu'il est démarré.

Téléchargements.wsb

Désactiver Désactiver C:\Utilisateurs\Public\Téléchargements vrai explorer.exe C:\users\WDAGUtilityAccount\Desktop\Downloads

Exemple 2

Le fichier de configuration suivant installe Visual Studio Code dans le conteneur, ce qui nécessite une configuration LogonCommand légèrement plus compliquée.

Deux dossiers sont mappés dans le conteneur; le premier (SandboxScripts) contient VSCodeInstall.cmd, qui installera et exécutera VSCode. Le deuxième dossier (CodingProjects) est supposé contenir les fichiers de projet que le développeur souhaite modifier à l'aide de VSCode.

Avec le script d'installation VSCode déjà mappé dans le conteneur, la commande LogonCommand peut le référencer.

VSCodeInstall.cmd

REM Télécharger VSCode. boucle -L " https://update.code.visualstudio.com/latest/win32-x64-user/stable" --output C:\users\WDAGUtilityAccount\Desktop\vscode.exe REM Installez et exécutez VSCode. C:\users\WDAGUtilityAccount\Desktop\vscode.exe /verysilent /suppressmsgboxes

CodeVS.wsb

C:\SandboxScripts vrai C:\CodingProjects faux C:\users\wdagutilityaccount\desktop\SandboxScripts\VSCodeInstall.cmd

La source: Microsoft