Apparemment, des thèmes personnalisés peuvent être utilisés pour voler les informations d'identification de l'utilisateur Windows 10

Une nouvelle découverte d'un chercheur en sécurité Jimmy Bayne, qui l'a révélé sur Twitter, révèle une vulnérabilité dans le moteur de thèmes de Windows 10 qui peut être utilisée pour voler les informations d'identification des utilisateurs. Un thème spécial mal formé, lorsqu'il est ouvert, redirige les utilisateurs vers une page qui invite les utilisateurs à saisir leurs informations d'identification.

Publicité

Comme vous le savez peut-être déjà, Windows permet de partager des thèmes dans Paramètres. Cela peut être fait en ouvrant Paramètres > Personnalisation > Thèmes puis en sélectionnant sur "Enregistrer le thème pour le partage" dans le menu. Cela créera un nouveau *fichier .deskthemepack que l'utilisateur peut télécharger sur Internet, envoyer par courrier électronique ou partager avec d'autres via diverses méthodes. Les autres utilisateurs peuvent télécharger ces fichiers et les installer en un clic.

Un attaquant peut également créer un fichier '.theme' dans lequel le paramètre de fond d'écran par défaut pointe vers un site Web qui nécessite une authentification. Lorsque des utilisateurs peu méfiants entrent leurs informations d'identification, un hachage NTLM des détails est envoyé au site pour authentification. Les mots de passe non complexes sont ensuite déchiffrés à l'aide d'un logiciel de hachage spécial.

[Astuce de collecte d'informations d'identification] À l'aide d'un fichier Windows .theme, la clé de papier peint peut être configurée pour pointer vers une ressource http/s distante requise pour l'authentification. Lorsqu'un utilisateur active le fichier de thème (par exemple, ouvert à partir d'un lien/une pièce jointe), une invite de crédit Windows s'affiche pour l'utilisateur.

Que sont les fichiers *.theme ?

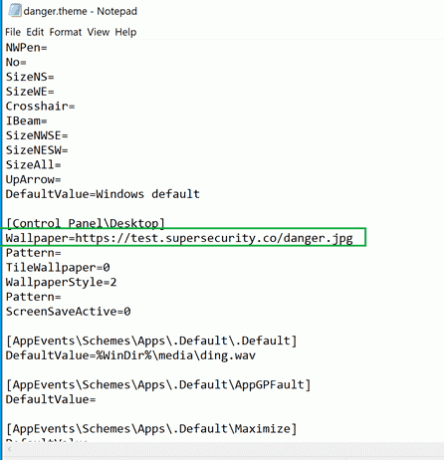

Techniquement, les fichiers *.theme sont des fichiers *.ini qui incluent un certain nombre de sections que Windows lit et modifie l'apparence du système d'exploitation en fonction des instructions trouvées. Le fichier de thème spécifie la couleur d'accent, les fonds d'écran à appliquer et quelques autres options.

L'une de ses sections se présente comme suit.

[Panneau de configuration\Bureau]Wallpaper=%WinDir%\web\wallpaper\Windows\img0.jpg

Il spécifie le fond d'écran par défaut appliqué lorsque l'utilisateur installe le thème. Au lieu du chemin local, indique le chercheur, il peut être défini sur une ressource distante qui peut être utilisée pour obliger l'utilisateur à saisir ses informations d'identification.

La clé de fond d'écran se trouve dans la section "Panneau de configuration\Bureau" du fichier .theme. D'autres clés peuvent éventuellement être utilisées de la même manière, et cela peut également fonctionner pour la divulgation de hachage netNTLM lorsqu'elle est définie pour des emplacements de fichiers distants, explique Jimmy Bayne.

Le chercheur propose une méthode pour atténuer le problème.

D'un point de vue défensif, bloquez/réassociez/recherchez les extensions "theme", "themepack", "desktopthemepackfile". Dans les navigateurs, les utilisateurs doivent recevoir un chèque avant d'ouvrir. D'autres vulnérabilités CVE ont été divulguées ces dernières années, il vaut donc la peine de les traiter et de les atténuer

La source: Neowin