Attention: Windows implémente de manière incorrecte l'ASLR, le correctif est disponible

À partir de Vista, Windows est livré avec la randomisation de la disposition de l'espace d'adressage (ASLR). ASLR est une technique de sécurité informatique impliquée dans la prévention de l'exploitation des vulnérabilités de corruption de mémoire. Afin d'empêcher un attaquant de sauter de manière fiable, par exemple, vers une fonction exploitée particulière en mémoire, ASLR organise de manière aléatoire le positions de l'espace d'adressage des zones de données clés d'un processus, y compris la base de l'exécutable et les positions de la pile, du tas et bibliothèques. Il y a un bogue dans Windows 8 et supérieur qui rend cette technique inutile, mais vous pouvez le corriger.

La fonctionnalité ASLR (Address Space Layout Randomization) a été introduite pour la première fois dans Windows Vista. Il permet de prévenir les attaques par réutilisation de code. ASLR fournit une adresse mémoire aléatoire pour exécuter le code.

Publicité

Sous Windows 8, Windows 8.1 et Windows 10, la fonction ASLR ne fonctionne pas correctement. En raison de paramètres de configuration par défaut incorrects, ASLR n'utilise pas d'adresses mémoire aléatoires.

Mise à jour: il y a un article de blog officiel sur Technet qui explique la sutiation. Lisez-le ici: Clarifier le comportement de l'ASLR obligatoire.

Le poste dit :

Le problème de configuration n'est pas une vulnérabilité, ne crée pas de risque supplémentaire et n'affaiblit pas la posture de sécurité existante des applications.

Un article sur le CERT explique le problème en détail.

EMET et Windows Defender Exploit Guard activent tous deux l'ASLR à l'échelle du système sans également activer l'ASLR ascendant à l'échelle du système. Bien que Windows Defender Exploit Guard dispose d'une option à l'échelle du système pour l'ASLR ascendant à l'échelle du système, la valeur par défaut de l'interface graphique « Activé par défaut » ne reflète pas la valeur de registre sous-jacente (non définie). Cela provoque le déplacement des programmes sans /DYNAMICBASE, mais sans aucune entropie. Le résultat est que ces programmes seront déplacés, mais à la même adresse à chaque redémarrage et même sur différents systèmes.

Heureusement, il est facile de résoudre le problème.

Correction d'ASLR dans Windows 8, Windows 8.1 et Windows 10

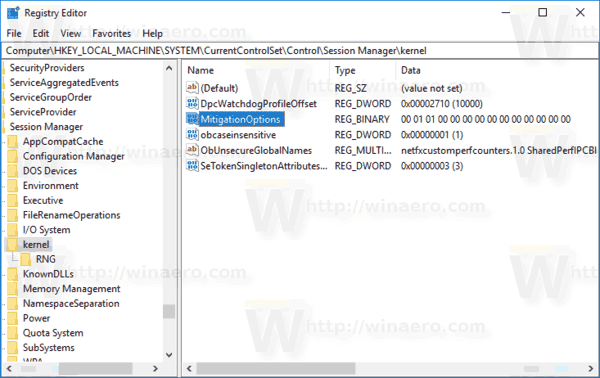

- Ouvrez le Application de l'éditeur de registre.

- Accédez à la clé de registre suivante.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\kernel

Voir comment accéder à une clé de registre en un clic.

- Sur la droite, créez une nouvelle valeur REG_BINARY nommée MitigationOptions et définissez ses données de valeur sur

00,01,01,00,00,00,00,00,00,00,00,00,00,00,00,00

- Pour que les modifications apportées par le réglage du Registre prennent effet, redémarrer Windows 10.

Pour gagner du temps, vous pouvez télécharger le tweak de registre suivant :

Télécharger l'ajustement du registre

C'est ça.