Windows Sandbox presenta archivos de configuración simples en Windows 10

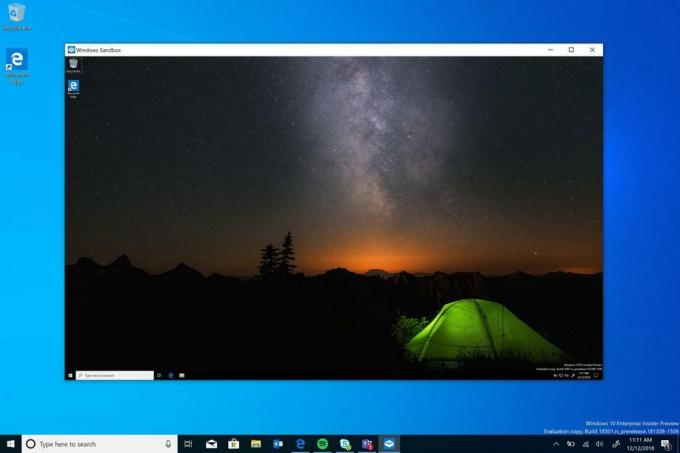

Windows Sandbox es un entorno de escritorio temporal y aislado en el que puede ejecutar software que no es de confianza sin temor a un impacto duradero en su PC. Windows Sandbox ahora tiene soporte para archivos de configuración simples (extensión de archivo .wsb), que brindan soporte mínimo para secuencias de comandos. Puede utilizar esta función en la última compilación 18342 de Windows Insider.

Cualquier software instalado en Windows Sandbox permanece solo en el sandbox y no puede afectar a su host. Una vez que se cierra Windows Sandbox, todo el software con todos sus archivos y estado se elimina de forma permanente.

Windows Sandbox tiene las siguientes propiedades:

- Parte de Windows - todo lo necesario para esta función se envía con Windows 10 Pro y Enterprise. ¡No es necesario descargar un VHD!

- Prístino - cada vez que se ejecuta Windows Sandbox, es tan limpio como una instalación nueva de Windows

- Desechable - nada persiste en el dispositivo; todo se descarta después de cerrar la aplicación

- Seguro - utiliza virtualización basada en hardware para el aislamiento del kernel, que se basa en el hipervisor de Microsoft para ejecutar un kernel separado que aísla Windows Sandbox del host

- Eficiente - utiliza un programador de kernel integrado, gestión de memoria inteligente y GPU virtual

Existen los siguientes requisitos previos para usar la función Windows Sandbox:

Anuncio publicitario

- Windows 10 Pro o Enterprise compilación 18305 o posterior

- Arquitectura AMD64

- Capacidades de virtualización habilitadas en BIOS

- Al menos 4 GB de RAM (se recomiendan 8 GB)

- Al menos 1 GB de espacio libre en disco (se recomienda SSD)

- Al menos 2 núcleos de CPU (se recomiendan 4 núcleos con hyperthreading)

Puede aprender a habilitar y usar Windows Sandbox AQUÍ.

Archivos de configuración de Windows Sandbox

Los archivos de configuración de Sandbox tienen formato XML y están asociados con Windows Sandbox a través de la extensión de archivo .wsb. Un archivo de configuración permite al usuario controlar los siguientes aspectos de Windows Sandbox:

-

vGPU (GPU virtualizada)

- Habilite o deshabilite la GPU virtualizada. Si vGPU está deshabilitado, Sandbox usará DEFORMACIÓN (rasterizador de software).

-

Redes

- Habilite o deshabilite el acceso de red al Sandbox.

-

Carpetas compartidas

- Comparta carpetas del host con permisos de lectura o escritura. Tenga en cuenta que exponer los directorios del host puede permitir que software malintencionado afecte su sistema o robe datos.

-

Script de inicio

- Acción de inicio de sesión para la caja de arena.

Al hacer doble clic en un archivo * .wsb, lo abrirá en Windows Sandboxю

Opciones de configuración admitidas

VGpu

Habilita o deshabilita el uso compartido de GPU.

valor

Valores admitidos:

- Desactivar - deshabilita la compatibilidad con vGPU en la zona de pruebas. Si se establece este valor, Windows Sandbox utilizará la representación por software, que puede ser más lenta que la GPU virtualizada.

- Defecto - este es el valor predeterminado para la compatibilidad con vGPU; actualmente, esto significa que la vGPU está habilitada.

Nota: Habilitar la GPU virtualizada puede aumentar potencialmente la superficie de ataque del sandbox.

Redes

Habilita o deshabilita las redes en la zona de pruebas. La desactivación del acceso a la red se puede utilizar para reducir la superficie de ataque expuesta por Sandbox.

valor

Valores admitidos:

- Desactivar - deshabilita la creación de redes en la zona de pruebas.

- Defecto: Este es el valor predeterminado para el soporte de red. Esto permite la creación de redes mediante la creación de un conmutador virtual en el host y conecta la caja de arena a través de una NIC virtual.

Nota: la habilitación de la red puede exponer aplicaciones que no son de confianza a su red interna.

MappedFolders

Envuelve una lista de objetos MappedFolder.

lista de objetos MappedFolder.

Nota: Los archivos y carpetas asignados desde el host pueden verse comprometidos por aplicaciones en el Sandbox o afectar potencialmente al host.

MappedFolder

Especifica una sola carpeta en la máquina host que se compartirá en el escritorio del contenedor. Las aplicaciones en el Sandbox se ejecutan bajo la cuenta de usuario "WDAGUtilityAccount". Por lo tanto, todas las carpetas se asignan en la siguiente ruta: C: \ Users \ WDAGUtilityAccount \ Desktop.

P.ej. "C: \ Test" se asignará como "C: \ users \ WDAGUtilityAccount \ Desktop \ Test".

ruta a la carpeta del host valor

HostFolder: Especifica la carpeta en la máquina host para compartir con la zona de pruebas. Tenga en cuenta que la carpeta ya debe existir en el host o el contenedor no se iniciará si no se encuentra la carpeta.

Solo lectura: Si es verdadero, aplica el acceso de solo lectura a la carpeta compartida desde dentro del contenedor. Valores admitidos: verdadero / falso.

Nota: Los archivos y carpetas asignados desde el host pueden verse comprometidos por aplicaciones en el Sandbox o afectar potencialmente al host.

LogonCommand

Especifica un solo comando que se invocará automáticamente después de que el contenedor inicie sesión.

comando para ser invocado

Mando: Una ruta a un ejecutable o script dentro del contenedor que se ejecutará después de iniciar sesión.

Nota: Aunque los comandos muy simples funcionarán (lanzar un ejecutable o un script), los escenarios más complicados que involucren varios pasos deben colocarse en un archivo de script. Este archivo de secuencia de comandos puede asignarse al contenedor a través de una carpeta compartida y luego ejecutarse a través de la directiva LogonCommand.

Ejemplos de configuración

Ejemplo 1

El siguiente archivo de configuración se puede utilizar para probar fácilmente los archivos descargados dentro de la caja de arena. Para lograr esto, la secuencia de comandos deshabilita la red y la vGPU, y restringe la carpeta de descargas compartidas al acceso de solo lectura en el contenedor. Para mayor comodidad, el comando de inicio de sesión abre la carpeta de descargas dentro del contenedor cuando se inicia.

Downloads.wsb

Desactivar Desactivar C: \ Usuarios \ Público \ Descargas cierto explorer.exe C: \ usuarios \ WDAGUtilityAccount \ Desktop \ Downloads

Ejemplo 2

El siguiente archivo de configuración instala Visual Studio Code en el contenedor, lo que requiere una configuración de LogonCommand un poco más complicada.

Se asignan dos carpetas al contenedor; el primero (SandboxScripts) contiene VSCodeInstall.cmd, que instalará y ejecutará VSCode. Se asume que la segunda carpeta (CodingProjects) contiene archivos de proyecto que el desarrollador desea modificar usando VSCode.

Con el script de instalación de VSCode ya asignado al contenedor, LogonCommand puede hacer referencia a él.

VSCodeInstall.cmd

REM Descargar VSCode. curl -L " https://update.code.visualstudio.com/latest/win32-x64-user/stable" --output C: \ users \ WDAGUtilityAccount \ Desktop \ vscode.exe REM Instale y ejecute VSCode. C: \ usuarios \ WDAGUtilityAccount \ Desktop \ vscode.exe / verysilent / suppressmsgboxes

VSCode.wsb

C: \ SandboxScripts cierto C: \ CodingProjects falso C: \ users \ wdagutilityaccount \ desktop \ SandboxScripts \ VSCodeInstall.cmd

Fuente: Microsoft