Según se informa, los temas personalizados se pueden usar para robar las credenciales de usuario de Windows 10

Un nuevo hallazgo del investigador de seguridad Jimmy Bayne, quien lo reveló en Twitter, revela una vulnerabilidad en el motor de temas de Windows 10 que puede usarse para robar las credenciales de los usuarios. Un tema especial con formato incorrecto, cuando se abre, redirige a los usuarios a una página que solicita a los usuarios que ingresen sus credenciales.

Anuncio publicitario

Como ya sabrá, Windows permite compartir temas en la configuración de. Esto se puede hacer abriendo Configuración> Personalización> Temas y luego seleccionando en "Guardar tema para compartir"del menú. Esto creará un nuevo *archivo .deskthemepack que el usuario puede cargar en Internet, enviar por correo electrónico o compartir con otros a través de una variedad de métodos. Otros usuarios pueden descargar dichos archivos e instalarlos con un solo clic.

De manera similar, un atacante puede crear un archivo ".theme" en el que la configuración predeterminada del fondo de pantalla apunta a un sitio web que requiere autenticación. Cuando los usuarios desprevenidos ingresan sus credenciales, se envía un hash NTLM de los detalles al sitio para su autenticación. Las contraseñas no complejas se abren con un software especial de eliminación de hash.

[Truco de recolección de credenciales] Con un archivo .theme de Windows, la clave de fondo de pantalla se puede configurar para que apunte a un recurso http / s requerido por la autenticación remota. Cuando un usuario activa el archivo de tema (por ejemplo, abierto desde un enlace / archivo adjunto), se muestra al usuario un mensaje de credito de Windows.

¿Qué son los archivos * .theme?

Técnicamente, los archivos * .theme son archivos * .ini que incluyen una serie de secciones que Windows lee y cambia la apariencia del sistema operativo de acuerdo con las instrucciones que encontró. El archivo de tema especifica el color de acento, los fondos de pantalla que se deben aplicar y algunas otras opciones.

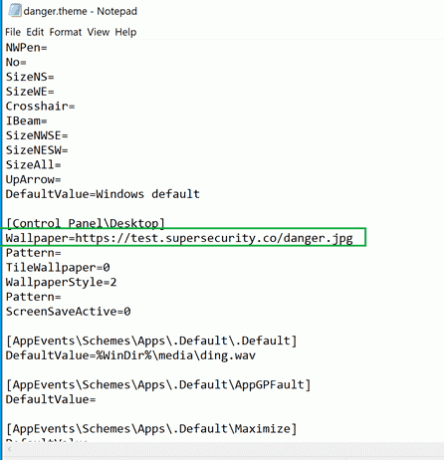

Una de sus secciones tiene el siguiente aspecto.

[Panel de control \ Escritorio]Fondo de pantalla =% WinDir% \ web \ wallpaper \ Windows \ img0.jpg

Especifica el fondo de pantalla predeterminado que se aplica cuando el usuario instala el tema. En lugar de la ruta local, señala el investigador, se puede configurar a un recurso remoto que se puede usar para hacer que el usuario ingrese sus credenciales.

La clave del fondo de pantalla se encuentra en la sección "Panel de control \ Escritorio" del archivo .theme. Es posible que otras claves se utilicen de la misma manera, y esto también puede funcionar para la divulgación de hash netNTLM cuando se configura para ubicaciones de archivos remotas, dice Jimmy Bayne.

El investigador proporciona un método para mitigar el problema.

Desde una perspectiva defensiva, bloquee / vuelva a asociar / busque las extensiones "theme", "themepack", "desktopthemepackfile". En los navegadores, los usuarios deben tener una marca de verificación antes de abrirlos. Se han revelado otras vulnerabilidades de CVE en los últimos años, por lo que vale la pena abordarlas y mitigarlas.

Fuente: Neowin