Encuentre si su PC se ve afectada por las vulnerabilidades de la CPU Meltdown y Spectre

Ya no es ningún secreto que todas las CPU de Intel lanzadas durante la última década se ven afectadas por un problema grave. Se puede utilizar un código especialmente mal formado para robar los datos privados de cualquier otro proceso, incluidos datos confidenciales como contraseñas, claves de seguridad, etc. En este artículo, veremos cómo encontrar si su PC se ve afectada por el problema.

Anuncio publicitario

Si no conoce las vulnerabilidades Meltdown y Spectre, las hemos cubierto en detalle en estos dos artículos:

- Microsoft está implementando una solución de emergencia para fallas de CPU Meltdown y Spectre

- Aquí están las correcciones de Windows 7 y 8.1 para fallas de CPU Meltdown y Spectre

En resumen, las vulnerabilidades Meltdown y Spectre permiten que un proceso lea los datos privados de cualquier otro proceso, incluso desde fuera de una máquina virtual. Esto es posible debido a la implementación de Intel de cómo sus CPU obtienen datos previamente. Esto no se puede solucionar parcheando el sistema operativo únicamente. La solución implica actualizar el kernel del sistema operativo, así como una actualización del microcódigo de la CPU y posiblemente incluso una actualización de UEFI / BIOS / firmware para algunos dispositivos, para mitigar por completo las vulnerabilidades.

Investigaciones recientes indican que las CPU ARM64 y AMD también se ven afectadas por la vulnerabilidad Spectre, relacionada con la ejecución especulativa.

Correcciones disponibles

Microsoft ya ha lanzado un conjunto de correcciones para todos los sistemas operativos compatibles. Mozilla emitió hoy un versión actualizada de Firefox 57y Google protegerá a los usuarios de Chrome con la versión 64.

Para la versión actual de Google Chrome, puede habilitar una protección adicional habilitando Aislamiento completo del sitio. Site Isolation ofrece una segunda línea de defensa para reducir las probabilidades de éxito de tales vulnerabilidades. Garantiza que las páginas de diferentes sitios web siempre se coloquen en diferentes procesos, cada uno ejecutándose en una caja de arena que limita lo que se permite hacer el proceso. También bloquea el proceso para que no reciba ciertos tipos de documentos confidenciales de otros sitios.

Google actualizará Chrome nuevamente (versión 64) a fin de mes para protegerse contra la explotación de vulnerabilidades relacionadas con Meltdown y Spectre. La versión 64 de Chrome ya llegó al canal beta.

Encuentre si su PC se ve afectada por las vulnerabilidades Meltdown y Spectre

Nota: Las instrucciones a continuación se aplican a Windows 10, Windows 8.1 y Windows 7 SP1.

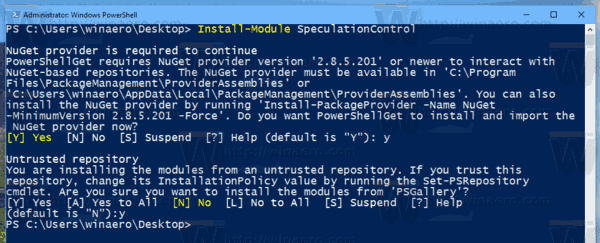

- Abierto PowerShell como administrador.

- Escriba el siguiente comando:

Control de especulación del módulo de instalación. Esto instalará un módulo adicional en su computadora. Responda "Y" dos veces.

- Active el módulo instalado con el comando:

Control de especulación del módulo de importación. - Ahora, ejecute el siguiente cmdlet:

Get-SpeculationControlSettings. - En la salida, vea las protecciones habilitadas que se muestran como "Verdadero".

Nota: si recibe el mensaje de error

"Módulo de importación: Archivo C: \ Archivos de programa \ WindowsPowerShell \ Modules \ SpeculationControl \ 1.0.1 \ SpeculationControl.psm1

no se puede cargar porque la ejecución de scripts está deshabilitada en este sistema. ..."

Luego cambie la política de ejecución a irrestricto o derivación. Consulte el siguiente artículo:

Cómo cambiar la política de ejecución de PowerShell en Windows 10

Está protegido si todas las líneas tienen el valor Verdadero. Así es como aparece mi Windows 10 sin parchear en la salida:

Eso es todo.

Fuente: Microsoft