Μια ευπάθεια επιτρέπει την εκτέλεση αναζήτησης των Windows από αρχεία MS Office χωρίς αλληλεπίδραση με τον χρήστη

Υπάρχει μια νέα ευπάθεια zero-day στην Αναζήτηση των Windows που επιτρέπει το άνοιγμα ενός παραθύρου αναζήτησης με λανθασμένη μορφή με εκτελέσιμα αρχεία κακόβουλου λογισμικού που φιλοξενούνται από απόσταση. Ο χρήστης χρειάζεται μόνο να ανοίξει ένα ειδικά διαμορφωμένο έγγραφο του Word και η αναζήτηση θα ανοίξει αυτόματα.

Διαφήμιση

Στα Windows, οι εφαρμογές, ακόμη και οι σύνδεσμοι HTML μπορεί να περιλαμβάνουν αναφορές "search-ms" για άνοιγμα προσαρμοσμένων αναζητήσεων. Μια προσαρμοσμένη αναζήτηση μπορεί να φαίνεται ως εξής:

search-ms: query=proc&crumb=location:%5C%5Clive.sysinternals.com&displayname=Searching%20Sysinternals

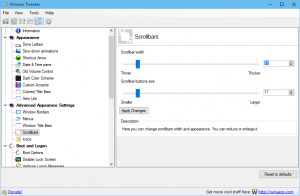

Εκτελώντας μια τέτοια γραμμή από το παράθυρο διαλόγου "Εκτέλεση" (Win + R), θα δείτε κάτι σαν αυτό:

ο εμφανιζόμενο όνομα μεταβλητή ορίζει τον τίτλο αναζήτησης και ψίχα καθορίζει τη θέση αναζήτησης αρχείων. Με αυτόν τον τρόπο, η Αναζήτηση των Windows υποστηρίζει την αναζήτηση αρχείων σε απομακρυσμένες τοποθεσίες, όπως προσαρτημένα κοινόχρηστα στοιχεία δικτύου, επιπλέον του ευρετηρίου αναζήτησης που είναι αποθηκευμένο τοπικά. Ορίζοντας έναν προσαρμοσμένο τίτλο, ένας εισβολέας μπορεί να παραπλανήσει τον χρήστη και να τον κάνει να πιστεύει ότι αναζητά αρχεία σε κάποιο νόμιμο πόρο.

Ωστόσο, είναι ένα ζήτημα να αναγκάσετε τον χρήστη να ανοίξει μια τέτοια αναζήτηση. Όταν κάνετε κλικ σε έναν σύνδεσμο αναζήτησης ms σε μια ιστοσελίδα, το πρόγραμμα περιήγησης θα εμφανίσει μια επιπλέον προειδοποίηση, ώστε να μπορείτε απλά να ακυρώσετε το άνοιγμα του.

Αλλά στην περίπτωση του Word, η αναζήτηση θα ανοίξει αυτόματα.

Ένα νέο ελάττωμα στο Microsoft Office OLEObject επιτρέπει την παράκαμψη της Προστατευμένης προβολής και την εκκίνηση προγραμμάτων χειρισμού πρωτοκόλλου URI χωρίς αλληλεπίδραση με τον χρήστη, συμπεριλαμβανομένης της Αναζήτησης των Windows. Η ακόλουθη επίδειξη από το @hackerfantastic δείχνει ένα έγγραφο του Word που ανοίγει αυτόματα ένα παράθυρο Αναζήτησης των Windows και συνδέεται με μια απομακρυσμένη SMB.

Microsoft Office Search-ms: Εκμετάλλευση χειριστή URI, απαιτεί αλληλεπίδραση με τον χρήστη. Χωρίς επιδιόρθωση. pic.twitter.com/iYbZNtMpnx

— hackerfantastic.crypto (@hackerfantastic) 1 Ιουνίου 2022

Και το ίδιο ισχύει και για αρχεία RTF.

Μετριασμός ευπάθειας

Προτού η Microsoft εκδώσει μια επιδιόρθωση για αυτό το θέμα ευπάθειας, ο χρήστης μπορεί απλώς να καταργήσει την εγγραφή του πρωτοκόλλου αναζήτησης. Εδώ είναι τα βήματα.

- Ανοιξε Γραμμή εντολών ως διαχειριστής.

- Εκδώστε την εντολή

εξαγωγή reg HKEY_CLASSES_ROOT\search-ms "%userprofile%\Desktop\search-ms.reg". Διορθώστε τη διαδρομή προς το REG εάν χρειάζεται. - Εκτελέστε την εντολή

reg delete HKEY_CLASSES_ROOT\search-ms /f. Αυτό θα διαγράψει τις εγγραφές εγγραφής του πρωτοκόλλου search-ms από το Μητρώο.

Η Microsoft γνωρίζει τα ζητήματα πρωτοκόλλου και είναι εργάζονται για μια επιδιόρθωση. Επίσης, ένα καλό πράγμα που μπορεί να κάνει η εταιρεία είναι να καταστήσει αδύνατη την εκκίνηση χειριστών URI στο Microsoft Office χωρίς αλληλεπίδραση με τον χρήστη.

Μέσω bleeping υπολογιστής

Αν σας αρέσει αυτό το άρθρο, κοινοποιήστε το χρησιμοποιώντας τα παρακάτω κουμπιά. Δεν θα πάρει πολλά από εσάς, αλλά θα μας βοηθήσει να αναπτυχθούμε. Ευχαριστώ για την υποστήριξη!