Eine neue Windows 11-Standardrichtlinie erschwert das Brute-Force-Forcing von Kennwörtern erheblich

Microsoft hat eine neue Kontosperrungsrichtlinie in Windows 11 aktiviert, um Benutzer vor Passwort-Bruteforce-Angriffen zu schützen. Die Änderung ist bereits in Insider-Builds der Version 22H2 live. Die Richtlinie blockiert das Benutzerkonto für 10 Minuten, wenn jemand versucht, das Passwort über RDP und andere Methoden zu erraten.

Die neuen Standardwerte sehen wie folgt aus.

Windows 11-Standardkontosperrungsrichtlinie

- Das Konto wird für 10 Minuten gesperrt

- Dies geschieht nach 10 fehlgeschlagenen Anmeldeversuchen

- Der Sperrzähler wird nach 10 Minuten zurückgesetzt

- Windows schützt alle Benutzerkonten, einschließlich des integrierten Administratorkontos.

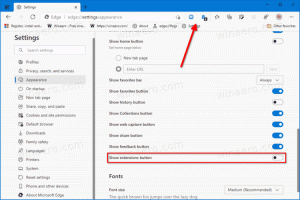

Sie können diese Werte ändern, indem Sie die öffnen Editor für lokale Gruppenrichtlinien (Gewinnen + R > gpedit.msc) und zum gehen Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Kontosperrungsrichtlinie Kategorie.

Mit den neuen Standardeinstellungen wird es für einen Angreifer schwieriger, aus der Ferne und lokal in das laufende System einzudringen, selbst mit einer speziellen Software, die Passwörter automatisch errät. Windows begrenzt die Anzahl der Versuche und verlangsamt den bösen Schauspieler.

Die neuen Standardeinstellungen gelten ab Windows 11 Version 22H2, die a Reihe weiterer Änderungen und Verbesserungen. Diese Richtlinienoptionen sind jedoch in vielen zuvor veröffentlichten Windows-Versionen vorhanden, einschließlich Windows 10 und Windows 8. Dort können Sie sie manuell aktivieren und anpassen, um Ihr Benutzerkonto zu sichern. Schließlich ist Microsoft dabei, diese neuen Standardeinstellungen auf aktuelle Versionen von Windows 10 und seinen Server-Gegenstücken zu portieren.

über @dwizzleMSFT

Wenn Ihnen dieser Artikel gefällt, teilen Sie ihn bitte über die Schaltflächen unten. Es wird Ihnen nicht viel abverlangen, aber es wird uns helfen zu wachsen. Danke für deine Unterstützung!