Windows Server vNext LTSC Build 17623 udgivet

Microsoft har i dag frigivet en ny Insider Preview af Windows Server. Denne gang er det Windows Server Build 17623. Denne build er den første version af Windows Server vNext Long-Term Servicing Channel (LTSC), der indeholder både skrivebordet Erfaring såvel som Server Core på alle 18 serversprog, såvel som den første build af den næste Windows Server Semi-Annual Channel frigøre.

For hver preview-udgivelse vil vi give et fokusområde, som vi gerne vil have dig til at tage et kig på og give os feedback på. Vi opfordrer dig til at prøve enhver funktionalitet i udgivelsen, og vi glæder os over din feedback.

Validering for hver forhåndsvisning: Der er to hovedområder, som vi gerne vil have dig til at prøve i hver prøveversion og rapportere eventuelle problemer tilbage:

- OS-opgradering på stedet (fra Windows Server 2012 R2, Windows Server 2016)

- Applikationskompatibilitet – Fortæl os venligst, hvis nogen serverroller eller applikationer holder op med at fungere eller ikke fungerer, som de plejede

Udvid dine klynger med klyngesæt

"Cluster Sets" er den nye skyudskaleringsteknologi i denne Preview-udgivelse, der øger cluster node count i en enkelt SDDC (Software-Defined Data Center) sky i størrelsesordener. Et klyngesæt er en løst koblet gruppering af flere Failover-klynger: beregning, lagring eller hyperkonvergeret. Cluster Sets-teknologi muliggør virtuel maskine-fluiditet på tværs af medlemsklynger i et Cluster-sæt og et samlet lagernavneområde på tværs af "sættet" til støtte for virtuel maskine-fluiditet. Samtidig med at eksisterende Failover Cluster-administrationsoplevelser på medlemsklynger bevares, et Cluster Set instans tilbyder desuden nøglebrugscases omkring livscyklusstyring af et klyngesæt på samlet.

Windows Defender Advanced Threat Protection

Tilgængelig i denne forhåndsvisning leverer vi dybe platformssensorer og responshandlinger, der giver synlighed til hukommelse og angriberaktiviteter på kerneniveau og evner til at tage handlinger på kompromitterede maskiner som reaktion på hændelser såsom fjernindsamling af yderligere retsmedicinske data, afhjælpning af ondsindede filer, afslutning af ondsindede processer etc.

Hvis du allerede bruger Windows Defender ATP – se et eksempel på disse funktioner ved blot at installere den seneste Windows Server preview build og indbygge den i Windows Defender ATP.

Ellers – tilmeld dig Windows Defender ATP-prøveversion her

Windows Defender ATP Exploit Guard

Windows Defender ATP Exploit Guard er et nyt sæt funktioner til forebyggelse af værtindtrængning. De fire komponenter i Windows Defender Exploit Guard er designet til at låse enheden mod en lang række forskellige angrebsvektorer og blokere adfærd, der almindeligvis bruges i malware-angreb, samtidig med at virksomhederne kan balancere deres sikkerhedsrisiko og produktivitet krav.

- Attack Surface Reduction (ASR): Et sæt kontroller, som virksomheder kan aktivere for at forhindre malware i at komme på maskinen ved at blokere mistænkelige ondsindede filer (f.eks.: Office-dokumenter), scripts, lateral bevægelse, ransomware-adfærd og e-mail-baseret trusler

- Netværksbeskyttelse: Beskytter slutpunktet mod webbaserede trusler ved at blokere enhver udgående proces på enheden til upålidelige værter/IP via Windows Defender SmartScreen

- Kontrolleret mappeadgang: Beskytter følsomme data mod ransomware ved at blokere upålidelige processer fra at få adgang til dine beskyttede mapper

- Udnyttelsesbeskyttelse: Et sæt af udbedring af sårbarhedsudnyttelse (erstatter EMET), der nemt kan konfigureres til at beskytte dit system og dine applikationer

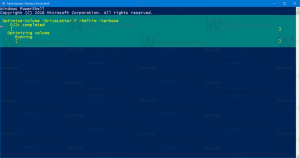

For at implementere et standardsæt Exploit Guard-politik på Windows Server kan du køre følgende cmdlets:

Set-MpPreference -EnableControlledFolderAccess Enabled Set-MpPreference -EnableNetworkProtection Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84 -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 3B576869-A4EC-4529-B90396 -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids D4F940AB-401B-4EfC-AADC-AD5F3C50688A -AttackSurfaceReductionRules_Actions aktiveret Add-MpPreference -AttackSurfaceReductionRules_Ids D3E037E1-3EB8-44C8-A917-57927947596D -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceIreductionRules 5BEB7EFE-FD9A-4556-801D-275E5FFC04CC -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids BE9BA2D9-53EA-4CDC-804EE45B54EE45-9 -AttackSurfaceReductionRules_Actions Enabled Add-MpPreference -AttackSurfaceReductionRules_Ids 92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B -AttackSurfaceReductionRules_Actions aktiveret Add-MpPreference -AttackSurfaceReductionRules_Ids D1E49AAC-8F56-4280-B9BA-993A6D77406C -AttackSurfaceReductionRules_Actions Disabled Add-MpPreference -AttackSurfaceReductionRules_I 01443614-cd74-433a-b99e-2ecdc07bfc25 -AttackSurfaceReductionRules_Actions aktiveret $url = 'https://demo.wd.microsoft.com/Content/ProcessMitigation.xml' Invoke-WebRequest $url -OutFile ProcessMitigation.xml Write-Host "Enabling Exploit Protection" Set-ProcessMitigation -PolicyFilePath ProcessMitigation.xml.

Failover Cluster fjerner brug af NTLM-godkendelse

Windows Server Failover Clusters bruger ikke længere NTLM-godkendelse ved udelukkende at bruge Kerberos og certifikatbaseret godkendelse. Der kræves ingen ændringer af brugeren eller implementeringsværktøjer for at drage fordel af denne sikkerhedsforbedring. Det tillader også failover-klynger at blive implementeret i miljøer, hvor NTLM er blevet deaktiveret. Start Windows Feedback til Server\Clustering

Beskyttede virtuelle maskiner: Offline-tilstand, Alternativ HGS, VMConnect og Shielded Linux-understøttelse

Du kan nu løbe afskærmede virtuelle maskiner på Hyper-V-værter, der lider af intermitterende forbindelse til deres Host Guardian Service (HGS). Fallback HGS giver dig mulighed for at konfigurere et andet sæt URL'er til Hyper-V for at prøve, hvis det ikke kan nå den primære HGS-server. Tjek vores blog for at se, hvordan dette kan bruges i et filialkontor.

Offline tilstand tager løftet om høj tilgængelighed for skærmede VM'er et skridt videre og giver dig mulighed for at fortsætte med at starte en skærmet VM, selvom værtens primære og fallback HGS'er kan ikke nås, så længe: 1) VM'en er blevet startet med succes mindst én gang på den vært, og 2) værtens sikkerhedskonfiguration ikke har ændret sig siden derefter. For at aktivere offlinetilstand skal du blot køre følgende PowerShell-cmdlet på Host Guardian-tjenesten: Set-HgsKeyProtectionConfiguration –AllowKeyMaterialCaching.

Vi har også gjort det nemmere at fejlfinde dine afskærmede virtuelle maskiner ved at aktivere understøttelse af VMConnect Enhanced Session Mode og PowerShell Direct. Disse værktøjer er især nyttige, hvis du har mistet netværksforbindelsen til din VM og skal opdatere dens konfiguration for at gendanne adgangen. VMConnect og PowerShell Direct bliver automatisk tilgængelige for afskærmede VM'er på en Hyper-V-vært, der kører build 17040 eller nyere.

Endelig, for kunder, der kører blandede OS-miljøer, understøtter vi nu at køre Ubuntu, Red Hat Enterprise Linux og SUSE Linux Enterprise Server inde i afskærmede virtuelle maskiner. Prøve det og send os din feedback i Feedback Hub.

Krypteret netværk i SDN

Netværkstrafik, der går ud fra en VM-vært, kan snoopes og/eller manipuleres af alle med adgang til det fysiske struktur. Mens afskærmede VM'er beskytter VM-data mod tyveri og manipulation, kræves tilsvarende beskyttelse for netværkstrafik til og fra en VM. Mens lejeren kan opsætte beskyttelse såsom IPSEC, er dette vanskeligt på grund af konfigurationskompleksitet og heterogene miljøer.

Krypterede netværk er en funktion, der giver nem at konfigurere DTLS-baseret kryptering ved hjælp af netværkscontrolleren til at administrere ende-til-ende kryptering og beskyttelse af data, når de bevæger sig gennem ledninger og netværksenheder mellem værterne. Det konfigureres af administratoren på en per subnet-basis. Dette gør det muligt for VM til VM-trafik inden for VM-undernettet automatisk at blive krypteret, når den forlader værten, og forhindrer snooping og manipulation af trafik på ledningen. Dette gøres uden at kræve nogen konfigurationsændringer i selve VM'erne. Prøve det og send os din feedback i Feedback Hub.

Ydeevnehistorik for Storage Spaces Direct

Administratorer af Lagerpladser direkte kan nu få nem adgang til historiske præstations- og kapacitetsdata fra deres klynge. Steg CPU-bruget i aftes? Hvornår blev dette drev langsomt? Hvilken virtuel maskine brugte mest hukommelse sidste måned? Trender netværksaktivitet op eller ned? Klyngen presser 1.000.000 IOPS – er det min nye rekord?

Tidligere havde du brug for eksternt værktøj til at besvare disse spørgsmål. Ikke mere!

Smukke nye hitlister ind Projekt Honolulu (og nye PowerShell-cmdlets, for dem, der er så tilbøjelige) giver dig mulighed for at besvare disse spørgsmål. Der er intet at installere, konfigurere eller starte - det er indbygget og altid tændt. Lær mere på https://aka.ms/clusterperformancehistory.

Windows Server vNext LTSC Build 17623 er tilgængelig i ISO-format på 18 sprog. Denne build og alle fremtidige pre-release builds vil kræve brug af aktiveringsnøgler under opsætningen. Følgende nøgler giver mulighed for ubegrænsede aktiveringer:

| Datacenterudgave | 6XBNX-4JQGW-QX6QG-74P76-72V67 |

| Standardudgave | MFY9F-XBN2F-TYFMP-CCV49-RMYVH |

Windows Server vNext Semi-Annual Build 17623 Server Core Edition er kun tilgængelig på engelsk, i ISO- eller VHDX-format. Billederne er præ-nøglede - ingen grund til at indtaste en nøgle under opsætningen.

Symboler er tilgængelige på den offentlige symbolserver – se Opdatering på Microsofts Symbol Server blogindlæg og Brug af Microsoft Symbol Server. Som før, matchende Windows Server beholder billeder vil være tilgængelige via Docker Hub. Klik på for at få flere oplysninger om Windows Server-containere og Insider-builds her.

Denne build udløber den 2. juli 2018.

Privatlivsoversigt

Denne hjemmeside bruger cookies til at forbedre din oplevelse, mens du navigerer gennem hjemmesiden. Ud af disse cookies gemmes de cookies, der er kategoriseret som nødvendige, i din browser, da de er afgørende for, at hjemmesidens grundlæggende funktioner fungerer. Vi bruger også tredjepartscookies, der hjælper os med at analysere og forstå, hvordan du bruger denne hjemmeside. Disse cookies vil kun blive gemt i din browser med dit samtykke. Du har også mulighed for at fravælge disse cookies. Men fravalg af nogle af disse cookies kan have en effekt på din browseroplevelse.