Deaktiver BitLocker-kryptering af hardware på sårbare SSD'er

I går blev der opdaget en sårbarhed i hardwarekryptering implementeret af nogle SSD'er. Desværre, BitLocker i Windows 10 (og muligvis også Windows 8.1) delegerer pligten til sikkert at kryptere og beskytte brugerens data til drevet fabrikant. Når hardwarekryptering er tilgængelig, verificerer den ikke, om krypteringen er idiotsikker, og slår sin egen softwarebaserede kryptering fra, hvilket gør dine data sårbare. Her er en løsning, du kan anvende.

Reklame

Selvom du aktiverer BitLocker-kryptering på et system, krypterer Windows 10 muligvis ikke dine data med sin softwarekryptering, hvis drevet fortæller operativsystemet, at det bruger hardware kryptering. Selvom dit diskdrev understøtter kryptering, kan det nemt blive brudt på grund af brugen af en tom adgangssætning.

En nylig undersøgelse viser, at Crucial- og Samsung-produkter har masser af problemer med deres SSD'er. For eksempel har visse Crucial-modeller et tomt hovedkodeord, der giver adgang til krypteringsnøglerne. Det er meget muligt, at den firmware, der bruges i anden hardware af forskellige leverandører, også kan have lignende problemer.

Som en løsning, Microsoft foreslår deaktivering af hardwarekryptering og skift til BitLockers softwarekryptering, hvis du har virkelig følsomme og vigtige data.

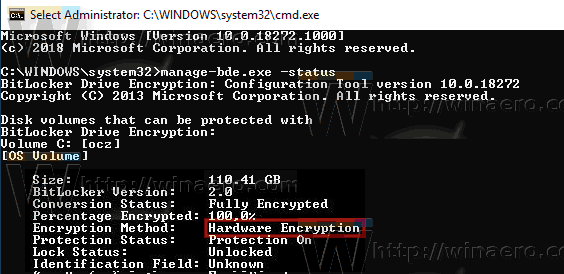

Først og fremmest skal du kontrollere, hvilken type kryptering dit system bruger i øjeblikket.

Tjek status for BitLocker Drive Encryption for Drive i Windows 10

- Åbn en forhøjet kommandoprompt.

- Indtast eller copy-paste følgende kommando:

manage-bde.exe -status

- Se linjen 'Krypteringsmetode'. Hvis den indeholder 'Hardware Encryption', så er BitLocker afhængig af hardwarekryptering. Ellers bruger den softwarekryptering.

Sådan skifter du fra hardwarekryptering til softwarekryptering med BitLocker.

Deaktiver BitLocker-kryptering af hardware

- Sluk BitLocker helt for at dekryptere drevet.

- Åben PowerShell som administrator.

- Udsted kommandoen:

Enable-BitLocker -HardwareEncryption:$False - Aktiver BitLocker igen.

Hvis du er systemadministrator, skal du aktivere og implementere politikken 'Konfigurer brug af hardwarebaseret kryptering til operativsystemdrev'.

Deaktiver BitLocker-hardwarekryptering med gruppepolitik

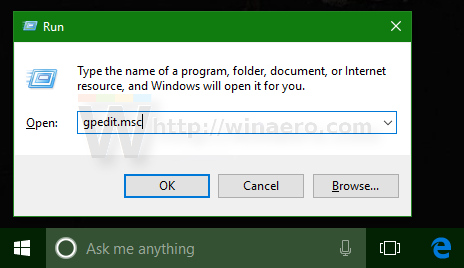

Hvis du kører Windows 10 Pro, Enterprise eller Education udgave, kan du bruge appen Local Group Policy Editor til at konfigurere de ovennævnte muligheder med en GUI.

- Trykke Vinde + R taster sammen på dit tastatur og skriv:

gpedit.msc

Tryk på Enter.

- Group Policy Editor åbnes. Gå til Computerkonfiguration\Administrative skabeloner\Windows Components\BitLocker Drive Encryption\Operativsystem-drev. Indstil politikindstillingenKonfigurer brug af hardwarebaseret kryptering til operativsystemdrev til handicappet.

Alternativt kan du anvende en Registry tweak.

Deaktiver BitLocker-kryptering af hardware med Registry Tweak

- Åben Registreringseditor.

- Gå til følgende registreringsdatabasenøgle:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Tip: Se hvordan man hopper til den ønskede registreringsnøgle med et enkelt klik.

Hvis du ikke har sådan en nøgle, så skal du bare oprette den.

- Her skal du oprette en ny 32-bit DWORD-værdi OSAllowedHardwareEncryptionAlgorithms. Bemærk: Også selvom du er kører 64-bit Windows, skal du stadig bruge en 32-bit DWORD som værditype.

Lad dens værdidata være 0. - For at få ændringerne udført af registreringsdatabasen tweak til at træde i kraft, genstart Windows 10.

Det er det.