Efter sigende kan brugerdefinerede temaer bruges til at stjæle Windows 10-brugeroplysninger

Et nyt fund fra sikkerhedsforsker Jimmy Bayne, der har afsløret det på Twitter, afslører en sårbarhed i Windows 10s temamotor, der kan bruges til at stjæle brugernes legitimationsoplysninger. Et særligt misformet tema, når det åbnes, omdirigerer brugere til en side, der beder brugerne om at indtaste deres legitimationsoplysninger.

Reklame

Som du måske allerede ved, Windows giver mulighed for at dele temaer i Indstillinger. Dette kan gøres ved at åbne Indstillinger > Personalisering > Temaer og derefter ved at vælge på "Gem tema til deling" fra menuen. Dette vil skabe en ny *.deskthemepack-fil som brugeren kan uploade til internettet, sende via e-mail eller kan dele med andre via en række forskellige metoder. Andre brugere kan downloade sådanne filer og installere dem med et enkelt klik.

En angriber kan på samme måde oprette en '.theme'-fil, hvor standardbaggrundsindstillingen peger på et websted, der kræver godkendelse. Når intetanende brugere indtaster deres legitimationsoplysninger, sendes en NTLM-hash af detaljerne til webstedet til godkendelse. Ikke-komplekse adgangskoder knækkes derefter ved hjælp af speciel de-hashing-software.

[Credential Harvesting Trick] Ved hjælp af en Windows .theme-fil kan tapet-tasten konfigureres til at pege på en fjerngodkendelseskrævet http/s-ressource. Når en bruger aktiverer temafilen (f.eks. åbnet fra et link/vedhæftet fil), vises en Windows-cred-prompt til brugeren.

Hvad er *.theme-filer?

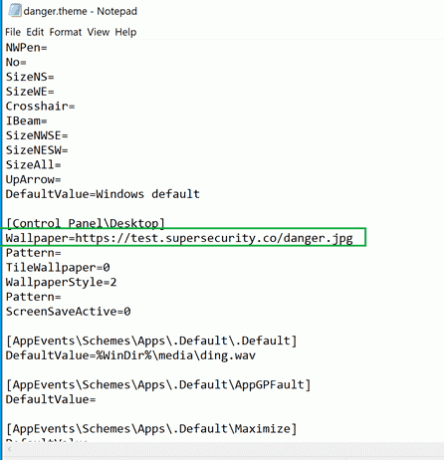

Teknisk set er *.theme-filer *.ini-filer, som indeholder en række sektioner, som Windows læser og ændrer udseendet af operativsystemet i henhold til instruktionerne, det har fundet. Temafilen angiver accentfarven, tapeter, der skal anvendes, og et par andre muligheder.

En af dens sektioner ser ud som følger.

[Kontrolpanel\Desktop]Wallpaper=%WinDir%\web\wallpaper\Windows\img0.jpg

Det specificerer standardbaggrundet, der anvendes, når brugeren installerer temaet. I stedet for den lokale sti, påpeger forskeren, kan den indstilles til en ekstern ressource, der kan bruges til at få brugeren til at indtaste sine legitimationsoplysninger.

Tapetnøglen er placeret under afsnittet "Kontrolpanel\Desktop" i .theme-filen. Andre nøgler kan muligvis bruges på samme måde, og dette kan også fungere til netNTLM-hash-afsløring, når det er indstillet til eksterne filplaceringer, siger Jimmy Bayne.

Forskeren giver en metode til at afhjælpe problemet.

Fra et defensivt perspektiv, bloker/gentilknytte/jagt efter "tema", "themepack", "desktopthemepackfile" udvidelser. I browsere skal brugere præsenteres for et tjek før åbning. Andre CVE-vulns er blevet afsløret i de seneste år, så det er værd at tage fat på og afbøde

Kilde: Neowin