Find, om din pc er påvirket af nedsmeltning og Spectre CPU-sårbarheder

Det er ikke længere nogen hemmelighed, at alle Intel-CPU'er, der er udgivet i løbet af det sidste årti, er berørt af et alvorligt problem. En specielt misformet kode kan bruges til at stjæle de private data fra enhver anden proces, herunder følsomme data som adgangskoder, sikkerhedsnøgler og så videre. I denne artikel vil vi se, hvordan du finder ud af, om din pc er berørt af problemet.

Reklame

Hvis du ikke er opmærksom på Meltdown- og Spectre-sårbarhederne, har vi dækket dem i detaljer i disse to artikler:

- Microsoft udruller en nødløsning til Meltdown og Spectre CPU-fejl

- Her er Windows 7 og 8.1 rettelser til Meltdown og Spectre CPU-fejl

Kort sagt tillader både Meltdown- og Spectre-sårbarheder en proces at læse de private data for enhver anden proces, selv udefra en virtuel maskine. Dette er muligt på grund af Intels implementering af, hvordan deres CPU'er forhåndshenter data. Dette kan ikke rettes ved kun at patche OS. Rettelsen involverer opdatering af OS-kernen samt en CPU-mikrokodeopdatering og muligvis endda en UEFI/BIOS/firmwareopdatering til nogle enheder for fuldt ud at afbøde udnyttelsen.

Nyere forskning viser, at ARM64- og AMD-CPU'er også er påvirket af Spectre-sårbarheden, relateret til spekulativ udførelse.

Tilgængelige rettelser

Microsoft har allerede udgivet et sæt rettelser til alle understøttede operativsystemer. Mozilla har i dag udsendt en opdateret version af Firefox 57, og Google vil beskytte Chrome-brugere med version 64.

For den aktuelle version af Google Chrome kan du aktivere ekstra beskyttelse ved at aktivere Fuld webstedsisolering. Site Isolation tilbyder en anden forsvarslinje for at gøre sådanne sårbarheder mindre tilbøjelige til at lykkes. Det sikrer, at sider fra forskellige hjemmesider altid sættes ind i forskellige processer, der hver især kører i en sandkasse, der begrænser, hvad processen må gøre. Det blokerer også processen for at modtage visse typer følsomme dokumenter fra andre websteder.

Google vil opdatere Chrome igen (version 64) inden udgangen af måneden for at beskytte mod udnyttelse af sårbarheder relateret til Meltdown og Spectre. Version 64 af Chrome er allerede ankommet til betakanalen.

Find om din pc er påvirket af Meltdown og Spectre sårbarheder

Bemærk: Instruktionerne nedenfor gælder for Windows 10, Windows 8.1 og Windows 7 SP1.

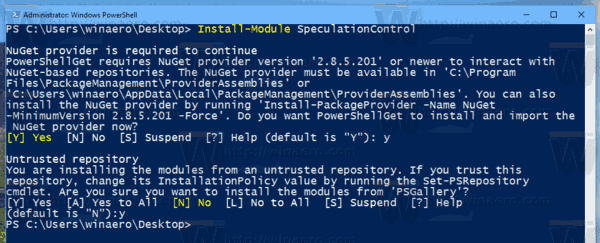

- Åben PowerShell som administrator.

- Skriv følgende kommando:

Installationsmodul SpeculationControl. Dette vil installere et ekstra modul på din computer. Svar "Y" to gange.

- Aktiver det installerede modul med kommandoen:

Import-modul Spekulationskontrol. - Udfør nu følgende cmdlet:

Hent-SpeculationControlSettings. - I outputtet, se de aktiverede beskyttelser vist som "True".

Bemærk: Hvis du får fejlmeddelelsen

"Import-modul: Fil C:\Program Files\WindowsPowerShell\Modules\SpeculationControl\1.0.1\SpeculationControl.psm1

kan ikke indlæses, fordi kørende scripts er deaktiveret på dette system. ..."

Skift derefter udførelsespolitik til ubegrænset eller bypass. Se følgende artikel:

Sådan ændres PowerShell-udførelsespolitik i Windows 10

Du er beskyttet, hvis alle linjer har værdien Sand. Her er, hvordan mit ikke-patchede Windows 10 vises i outputtet:

Det er det.

Kilde: Microsoft