Pas på: Windows implementerer ASLR forkert, rettelse er tilgængelig

Startende med Vista kommer Windows med Address Space Layout Randomization (ASLR). ASLR er en computersikkerhedsteknik involveret i at forhindre udnyttelse af hukommelseskorruptionssårbarheder. For at forhindre en angriber i at hoppe til f.eks. en bestemt udnyttet funktion i hukommelsen, arrangerer ASLR tilfældigt adresserumspositioner af nøgledataområder i en proces, inklusive bunden af den eksekverbare og positionerne af stakken, heapen og biblioteker. Der er en fejl i Windows 8 og nyere, der gør denne teknik ubrugelig, men du kan rette den.

Funktionen ASLR (Address Space Layout Randomization) blev først introduceret i Windows Vista. Det gør det muligt at forhindre genbrug af kodeangreb. ASLR giver tilfældig hukommelsesadresse til at udføre kode.

Reklame

I Windows 8, Windows 8.1 og Windows 10 fungerer ASLR-funktionen ikke korrekt. På grund af forkerte konfigurationsstandarder bruger ASLR ikke tilfældige hukommelsesadresser.

Opdatering: Der er et officielt blogindlæg på Technet, der forklarer sagen. Læs den her: Tydeliggørelse af adfærden for obligatorisk ASLR.

Opslaget siger:

Konfigurationsproblemet er ikke en sårbarhed, skaber ikke yderligere risiko og svækker ikke applikationernes eksisterende sikkerhedsposition.

Et indlæg på CERT forklarer problemet i detaljer.

Både EMET og Windows Defender Exploit Guard aktiverer systemdækkende ASLR uden også at aktivere systemdækkende bottom-up ASLR. Selvom Windows Defender Exploit guard har en systemdækkende mulighed for systemdækkende bottom-up-ASLR, afspejler standard GUI-værdien "On som standard" ikke den underliggende registreringsværdi (ikke indstillet). Dette får programmer uden /DYNAMICBASE til at blive flyttet, men uden nogen entropi. Resultatet af dette er, at sådanne programmer vil blive flyttet, men til den samme adresse hver gang på tværs af genstarter og endda på tværs af forskellige systemer.

Heldigvis er det nemt at løse problemet.

Ret ASLR i Windows 8, Windows 8.1 og Windows 10

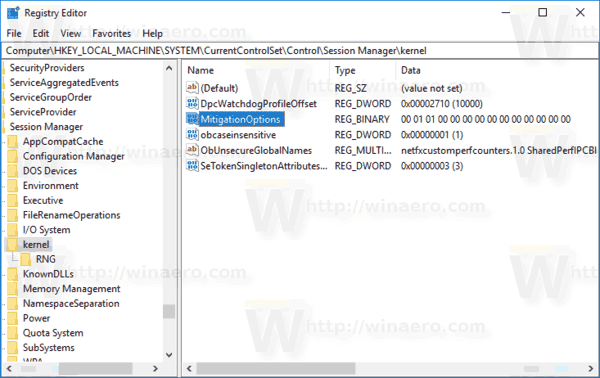

- Åbn Registreringseditor app.

- Gå til følgende registreringsnøgle.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\kernel

Se, hvordan du går til en registreringsnøgle med et klik.

- Til højre skal du oprette en ny REG_BINARY-værdi ved navn MitigationOptions og indstille dens værdidata til

00,01,01,00,00,00,00,00,00,00,00,00,00,00,00,00

- For at få ændringerne udført af registreringsdatabasen tweak til at træde i kraft, genstart Windows 10.

For at spare din tid kan du downloade følgende tweak til registreringsdatabasen:

Download Registry Tweak

Det er det.