Windows 10 Version 1903 forælder Adgangskodeudløbspolitikker

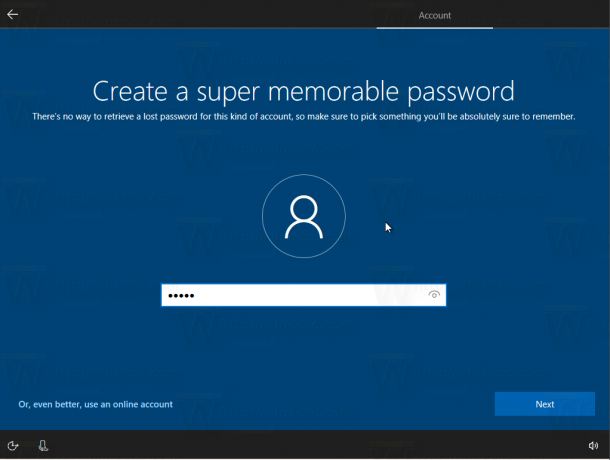

Windows 10 understøtter to typer konti. Den ene er den klassiske lokale konto, som har været tilgængelig i alle tidligere Windows-versioner, den anden er den moderne Microsoft-konto, som er forbundet med virksomhedens cloud-tjenester. Før Windows 10 version 1903 havde Microsoft konfigurerbare politikker for udløb af adgangskode for bedre sikkerhed, der går tilbage til de tidligste versioner af Windows NT. Dette har ændret sig.

Kort sagt, Microsoft har nu følgende argumenter imod kontinuerlig ændring af adgangskode.

Det officielle blogindlæg siger følgende.

Hvorfor fjerner vi politikker for udløb af adgangskode?

For det første, for at forsøge at undgå uundgåelige misforståelser, taler vi her kun om at fjerne politikker for udløb af adgangskode – vi foreslår ikke ændrede krav til minimum adgangskodelængde, historie eller kompleksitet.

Periodisk adgangskodeudløb er kun et forsvar mod sandsynligheden for, at en adgangskode (eller hash) vil blive stjålet i løbet af dets gyldighedsinterval og vil blive brugt af en uautoriseret enhed. Hvis en adgangskode aldrig bliver stjålet, er der ingen grund til at udløbe den. Og hvis du har beviser for, at en adgangskode er blevet stjålet, vil du formentlig handle med det samme i stedet for at vente på udløb for at løse problemet.

Hvis det er givet, at en adgangskode sandsynligvis vil blive stjålet, hvor mange dage er en acceptabel varighed for fortsat at tillade tyven at bruge den stjålne adgangskode? Windows standard er 42 dage. Virker det ikke som latterligt lang tid? Nå, det er det, og alligevel siger vores nuværende baseline 60 dage – og plejede at sige 90 dage – fordi at tvinge hyppige udløb introducerer sine egne problemer. Og hvis det ikke er givet, at adgangskoder bliver stjålet, får du disse problemer uden gavn. Yderligere, hvis dine brugere er den slags, der er villige til at besvare undersøgelser på parkeringspladsen, der udveksler en slikbar med deres adgangskoder, vil ingen udløbspolitik for adgangskode hjælpe dig.

Vores basislinjer er beregnet til at være brugbare med minimale om nogen ændringer af de fleste veladministrerede, sikkerhedsbevidste virksomheder. De er også beregnet til at tjene som vejledning for revisorer. Så hvad skal den anbefalede udløbsperiode være? Hvis en organisation med succes har implementeret forbudte adgangskoder, multi-faktor autentificering, påvisning af password-gætteangreb og detektering af unormale logonforsøg, behøver de nogen periodisk adgangskode udløb? Og hvis de ikke har implementeret moderne begrænsninger, hvor meget beskyttelse vil de så opnå ved udløb af adgangskode?

Resultaterne af baseline-compliance-scanninger måles normalt ved, hvor mange indstillinger, der er ude af overensstemmelse: "Hvor meget rødt har vi på diagrammet?” Det er ikke usædvanligt, at organisationer under revision behandler overholdelsestal som vigtigere end i den virkelige verden sikkerhed. Hvis en baseline anbefaler 60 dage, og en organisation med avanceret beskyttelse vælger 365 dage – eller ingen udløb i det hele taget – de bliver unødvendigt rodet i en revision og kan blive tvunget til at overholde de 60 dage henstilling.

Periodisk udløb af adgangskode er en gammel og forældet afhjælpning af meget lav værdi, og vi mener ikke, at det er umagen værd for vores basislinje at håndhæve nogen specifik værdi. Ved at fjerne det fra vores basislinje i stedet for at anbefale en bestemt værdi eller ingen udløb, kan organisationer vælge det, der passer bedst til deres opfattede behov uden at modsige vores vejledning. Samtidig skal vi gentage, at vi stærkt anbefaler yderligere beskyttelse, selvom de ikke kan udtrykkes i vores basislinjer.

Så udløbspolitikkerne for adgangskode forældes fra og med Windows 10 version 1903. Denne ændring påvirker ikke andre adgangskodepolitikker, herunder politikkerne for længde og kompleksitet.