Windows Update kan bruges på en dårlig måde til at udføre ondsindede programmer

Windows Update-klienten er netop blevet tilføjet til listen over living-off-the-land binære filer (LoLBins) angribere kan bruge til at udføre ondsindet kode på Windows-systemer. Indlæst på denne måde kan den skadelige kode omgå systembeskyttelsesmekanismen.

Hvis du ikke er bekendt med LoLBins, er det Microsoft-signerede eksekverbare filer, der downloades eller er bundtet med OS, der kan bruges en tredjepart til at undgå registrering, mens du downloader, installerer eller udfører ondsindet kode. Windows Update-klient (wuauclt) ser ud til at være en af dem.

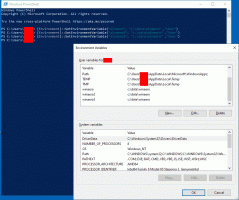

Værktøjet er placeret under %windir%\system32\wuauclt.exe og er designet til at styre Windows Update (nogle af dets funktioner) fra kommandolinjen.

MDSec forsker David Middlehurst opdagede at wuauclt også kan bruges af angribere til at udføre ondsindet kode på Windows 10-systemer ved at indlæse den fra en vilkårlig specialudformet DLL med følgende kommandolinjeindstillinger:

wuauclt.exe /UpdateDeploymentProvider [sti_til_dll] /RunHandlerComServerFull_Path_To_DLL-delen er den absolutte sti til angriberens specialudformede DLL-fil, der vil udføre kode ved vedhæftning. Da den køres af Windows Update-klienten, gør den det muligt for angribere at omgå anti-virus, programkontrol og digital certifikatvalideringsbeskyttelse. Det værste er, at Middlehurst også fandt en prøve ved at bruge den i naturen.

Det er værd at bemærke, at det tidligere blev opdaget, at Microsoft Defender inkluderede muligheden for at download enhver fil fra internettet og omgå sikkerhedskontrollen. Heldigvis har Microsoft fra Windows Defender Antimalware Client version 4.18.2009.2-0 fjernet den relevante mulighed fra appen, og den kan ikke længere bruges til stille fildownloads.

Kilde: Blødende computer