Windows Sandbox представя прости конфигурационни файлове в Windows 10

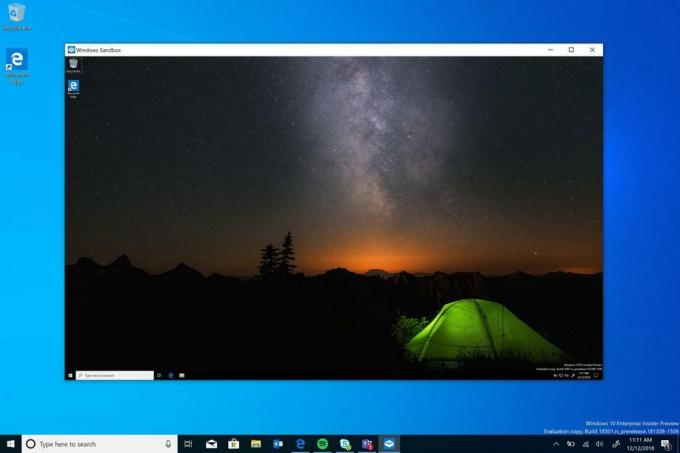

Windows Sandbox е изолирана, временна настолна среда, където можете да стартирате ненадежден софтуер без страх от трайно въздействие върху вашия компютър. Windows Sandbox вече има поддръжка за прости конфигурационни файлове (файлово разширение .wsb), които осигуряват минимална поддръжка на скриптове. Можете да използвате тази функция в най-новата версия на Windows Insider 18342.

Всеки софтуер, инсталиран в Windows Sandbox, остава само в пясъчната среда и не може да повлияе на вашия хост. След като Windows Sandbox бъде затворен, целият софтуер с всичките му файлове и състояние се изтриват за постоянно.

Windows Sandbox има следните свойства:

- Част от Windows – всичко необходимо за тази функция се доставя с Windows 10 Pro и Enterprise. Няма нужда да изтегляте VHD!

- девствена – всеки път, когато Windows Sandbox работи, той е чист като чисто нова инсталация на Windows

- Разполагаем – нищо не остава на устройството; всичко се изхвърля след като затворите приложението

- Сигурен – използва хардуерно базирана виртуализация за изолиране на ядрото, която разчита на хипервизора на Microsoft за стартиране на отделно ядро, което изолира Windows Sandbox от хоста

- Ефективна – използва интегриран планировчик на ядрото, интелигентно управление на паметта и виртуален графичен процесор

Има следните предпоставки за използване на функцията Windows Sandbox:

Реклама

- Windows 10 Pro или Enterprise build 18305 или по-нова версия

- AMD64 архитектура

- Възможностите за виртуализация са активирани в BIOS

- Най-малко 4 GB RAM (8 GB препоръчително)

- Най-малко 1 GB свободно дисково пространство (препоръчва се SSD)

- Най-малко 2 ядра на процесора (препоръчва се 4 ядра с хиперпоточност)

Можете да научите как да активирате и използвате Windows Sandbox ТУК.

Конфигурационни файлове на пясъчна среда на Windows

Конфигурационните файлове на Sandbox са форматирани като XML и са свързани с Windows Sandbox чрез разширението на файла .wsb. Конфигурационен файл позволява на потребителя да контролира следните аспекти на Windows Sandbox:

-

vGPU (виртуализиран графичен процесор)

- Активирайте или деактивирайте виртуализирания графичен процесор. Ако vGPU е деактивиран, Sandbox ще използва WARP (софтуерен растеризатор).

-

Работа в мрежа

- Активирайте или деактивирайте мрежовия достъп до пясъчната среда.

-

Споделени папки

- Споделяйте папки от хоста с разрешения за четене или запис. Имайте предвид, че разкриването на хост директории може да позволи на злонамерен софтуер да засегне вашата система или да открадне данни.

-

Скрипт за стартиране

- Действие за влизане в пясъчната кутия.

С двукратно щракване върху *.wsb файл ще го отворите в Windows Sandboxю

Поддържани опции за конфигуриране

VGpu

Активира или деактивира споделянето на GPU.

стойност

Поддържани стойности:

- Деактивирайте – деактивира поддръжката на vGPU в пясъчната кутия. Ако тази стойност е зададена, Windows Sandbox ще използва софтуерно изобразяване, което може да бъде по-бавно от виртуализирания графичен процесор.

- По подразбиране – това е стойността по подразбиране за поддръжка на vGPU; в момента това означава, че vGPU е активиран.

Забележка: Активирането на виртуализиран графичен процесор може потенциално да увеличи повърхността на атака на пясъчната кутия.

Работа в мрежа

Активира или деактивира работата в мрежа в пясъчната среда. Деактивирането на достъпа до мрежата може да се използва за намаляване на повърхността на атаката, изложена от Sandbox.

стойност

Поддържани стойности:

- Деактивирайте – деактивира работата в мрежа в пясъчника.

- По подразбиране – това е стойността по подразбиране за поддръжка на мрежа. Това позволява работа в мрежа чрез създаване на виртуален превключвател на хоста и свързва пясъчната среда към него чрез виртуална NIC.

Забележка: Активирането на работа в мрежа може да изложи ненадеждни приложения на вашата вътрешна мрежа.

MappedFolders

Обвива списък с обекти MappedFolder.

списък с обекти MappedFolder.

Забележка: Файловете и папките, картографирани от хоста, могат да бъдат компрометирани от приложения в Sandbox или потенциално да засегнат хоста.

MappedFolder

Посочва една папка на хост машината, която ще бъде споделена на работния плот на контейнера. Приложенията в Sandbox се изпълняват под потребителския акаунт „WDAGUtilityAccount“. Следователно всички папки са картографирани по следния път: C:\Users\WDAGUtilityAccount\Desktop.

напр. „C:\Test“ ще бъде картографиран като „C:\users\WDAGUtilityAccount\Desktop\Test“.

път до папката на хоста стойност

HostFolder: Указва папката на хост машината за споделяне в пясъчната среда. Имайте предвид, че папката трябва вече да съществува като хост или контейнерът няма да се стартира, ако папката не бъде намерена.

Само за четене: Ако е вярно, налага достъп само за четене до споделената папка от контейнера. Поддържани стойности: true/false.

Забележка: Файловете и папките, картографирани от хоста, могат да бъдат компрометирани от приложения в Sandbox или потенциално да засегнат хоста.

LogonCommand

Посочва една команда, която ще бъде извикана автоматично след влизане на контейнера.

команда, която трябва да бъде извикана

команда: Път до изпълним файл или скрипт вътре в контейнера, който ще бъде изпълнен след влизане.

Забележка: Въпреки че много прости команди ще работят (стартиране на изпълним файл или скрипт), по-сложни сценарии, включващи множество стъпки, трябва да бъдат поставени във файл на скрипт. Този скриптов файл може да бъде картографиран в контейнера чрез споделена папка и след това да бъде изпълнен чрез директивата LogonCommand.

Примери за конфигурация

Пример 1

Следният конфигурационен файл може да се използва за лесно тестване на изтеглените файлове в пясъчната кутия. За да постигне това, скриптът деактивира мрежата и vGPU и ограничава споделената папка за изтегляне до достъп само за четене в контейнера. За удобство командата за влизане отваря папката за изтегляния вътре в контейнера, когато се стартира.

Downloads.wsb

Деактивирайте Деактивирайте C:\Users\Public\Downloads вярно explorer.exe C:\users\WDAGUtilityAccount\Desktop\Downloads

Пример 2

Следният конфигурационен файл инсталира Visual Studio Code в контейнера, което изисква малко по-сложна настройка на LogonCommand.

Две папки са картографирани в контейнера; първият (SandboxScripts) съдържа VSCodeInstall.cmd, който ще инсталира и стартира VSCode. Предполага се, че втората папка (CodingProjects) съдържа проектни файлове, които разработчикът иска да промени с помощта на VSCode.

Със скрипта за инсталиране на VSCode, който вече е картографиран в контейнера, LogonCommand може да го препраща.

VSCodeInstall.cmd

REM Изтеглете VSCode. къдрица -L " https://update.code.visualstudio.com/latest/win32-x64-user/stable" --изход C:\users\WDAGUtilityAccount\Desktop\vscode.exe REM Инсталирайте и стартирайте VSCode. C:\users\WDAGUtilityAccount\Desktop\vscode.exe /verysilent /suppressmsgboxes

VSCode.wsb

C:\SandboxScripts вярно C:\CodingProjects фалшиво C:\users\wdagutilityaccount\desktop\SandboxScripts\VSCodeInstall.cmd

Източник: Microsoft