سوف يدعم Windows 10 DNS عبر HTTPS أصلاً

DNS-over-HTTPS هو بروتوكول ويب حديث العهد نسبيًا ، تم تنفيذه منذ حوالي عامين. الغرض منه هو زيادة خصوصية المستخدم وأمانه عن طريق منع التنصت والتلاعب ببيانات DNS من خلال هجمات man-in-the-middle باستخدام بروتوكول HTTPS لتشفير البيانات بين عميل DoH و DNS المستند إلى DoH محلل.

ينشغل فريق Windows Core Networking بإضافة دعم DoH إلى نظام التشغيل. فيما يلي مبادئهم التوجيهية بشأن اتخاذ القرارات بشأن نوع تشفير DNS الذي سيدعمه Windows وكيفية تكوينه.

- يجب أن يكون Windows DNS خاصًا وعمليًا قدر الإمكان بشكل افتراضي دون الحاجة إلى المستخدم أو تكوين المسؤول لأن مرور Windows DNS يمثل لقطة لتصفح المستخدم التاريخ. بالنسبة لمستخدمي Windows ، هذا يعني أن تجربتهم ستصبح خاصة قدر الإمكان بواسطة Windows خارج الصندوق. بالنسبة لـ Microsoft ، هذا يعني أننا سنبحث عن فرص لتشفير مرور Windows DNS دون تغيير محللات DNS التي تم تكوينها من قبل المستخدمين ومسؤولي النظام.

- يحتاج مستخدمو ومسؤولو Windows المهتمون بالخصوصية إلى أن يتم إرشادهم إلى إعدادات DNS حتى إذا كانوا لا يعرفون ما هو DNS حتى الآن. يهتم العديد من المستخدمين بالتحكم في خصوصيتهم ويبحثون عن إعدادات تركز على الخصوصية مثل أذونات التطبيق للكاميرا و الموقع ولكن قد لا يكون على دراية بإعدادات DNS أو يعرفها أو يفهم سبب أهميتها وقد لا يبحث عنها في الجهاز الإعدادات.

- يحتاج مستخدمو Windows والمسؤولون إلى أن يكونوا قادرين على تحسين تكوين DNS لديهم بأقل عدد ممكن من الإجراءات البسيطة. يجب أن نتأكد من أننا لا نطلب معرفة أو مجهودًا متخصصًا من جانب مستخدمي Windows للاستفادة من DNS المشفر. يجب أن تكون سياسات المؤسسة وإجراءات واجهة المستخدم على حد سواء شيئًا ما عليك القيام به مرة واحدة فقط بدلاً من الحاجة إلى صيانته.

- يحتاج مستخدمو Windows والمسؤولون إلى السماح بشكل صريح بالرجوع من DNS المشفر بمجرد تكوينه. بمجرد تكوين Windows لاستخدام DNS المشفر ، إذا لم يتلق أي تعليمات أخرى من مستخدمي Windows أو المسؤولين ، فيجب أن يفترض أن الرجوع إلى DNS غير المشفر محظور.

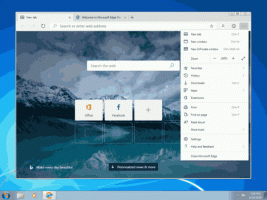

بناءً على هذه المبادئ ، يضع الفريق خططًا لاعتمادها DNS عبر HTTPS (أو DoH) في عميل Windows DNS. كمنصة ، يسعى Windows Core Networking إلى تمكين المستخدمين من استخدام أي بروتوكولات يحتاجون إليها ، لذلك نحن منفتحون على وجود خيارات أخرى مثل DNS عبر TLS (DoT) في المستقبل. اعتبارًا من الآن ، يعملون على دعم DoH لأنه سيسمح لهم بإعادة استخدام البنية التحتية HTTPS الحالية الخاصة بهم.

بالنسبة للخطوة الأولى ، سيستخدمون DoH لخوادم DNS التي تم تكوين Windows بالفعل لاستخدامها. يوجد الآن العديد من خوادم DNS العامة التي تدعم DoH ، وإذا قام مستخدم Windows أو مسؤول الجهاز بتكوين أحدها اليوم ، فسيستخدم Windows فقط DNS الكلاسيكي (بدون تشفير) لهذا الخادم. ومع ذلك ، نظرًا لأن هذه الخوادم وتكوينات DoH الخاصة بها معروفة جيدًا ، يمكن لـ Windows الترقية تلقائيًا إلى DoH أثناء استخدام نفس الخادم. يدعي الفريق الفوائد التالية من هذا التغيير:

- لن نجري أي تغييرات على خادم DNS الذي تم تكوين Windows لاستخدامه من قبل المستخدم أو الشبكة. اليوم ، يقرر المستخدمون والمسؤولون خادم DNS الذي يجب استخدامه عن طريق اختيار الشبكة التي ينضمون إليها أو تحديد الخادم مباشرةً ؛ هذا المعلم لن يغير أي شيء عن ذلك. يستخدم العديد من الأشخاص ISP أو تصفية محتوى DNS العام للقيام بأشياء مثل حظر مواقع الويب المسيئة. قد يؤدي تغيير خوادم DNS الموثوقة بصمت لتنفيذ قرارات Windows إلى تجاوز عناصر التحكم هذه عن غير قصد وإحباط مستخدمينا. نعتقد أن مسؤولي الجهاز لديهم الحق في التحكم في المكان الذي تذهب إليه حركة مرور DNS الخاصة بهم.

- سيبدأ العديد من المستخدمين والتطبيقات التي تريد الخصوصية في الحصول على الفوائد دون الحاجة إلى معرفة DNS. تماشياً مع المبدأ 1 ، تصبح استعلامات DNS أكثر خصوصية بدون أي إجراء من التطبيقات أو المستخدمين. عندما تدعم كلتا نقطتي النهاية التشفير ، فلا داعي للانتظار للحصول على إذن لاستخدام التشفير!

- يمكننا أن نبدأ في رؤية التحديات في فرض السطر على تفضيل فشل القرار على احتياطي غير مشفر. تماشياً مع المبدأ 4 ، سيتم فرض استخدام DoH هذا بحيث لا يتم استشارة الخادم الذي أكده Windows لدعم DoH عبر DNS الكلاسيكي. إذا تسبب تفضيل الخصوصية على الوظائف في حدوث أي اضطراب في سيناريوهات الويب الشائعة ، فسنكتشف ذلك مبكرًا.

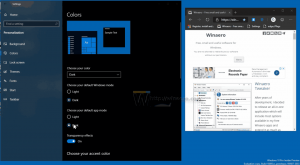

في المستقبل ، سيتضمن Windows 10 القدرة على تكوين خوادم DoH بشكل صريح.

مصدر